渗透测试流程到底是什么?这篇给你讲清楚(超详细)

0x01 主动扫描

通常来说,我们会先使用类似于AWVS 、Appscan等工具进⾏主动扫描;主动扫描这个过程主要旨在使用自动化工具解放双手发现漏洞。

对于主动扫描的软硬件产品,使用的方法大同小异,故这⾥使用网神漏洞扫描器进行演示:

- 新建⼀个任务,选择Web扫描(这⾥该扫描器可以进行多项扫描,我们可以认为它是Nmap、AWVS、Nessus的结合体)。

- 扫描方式可以选择手动输入,会话录制 。其中 ,会话录制就是模拟用户正常登录的操作行为( 类似 于AWVS中通过Selenium进行会话维持),这⾥我选择手动输入。

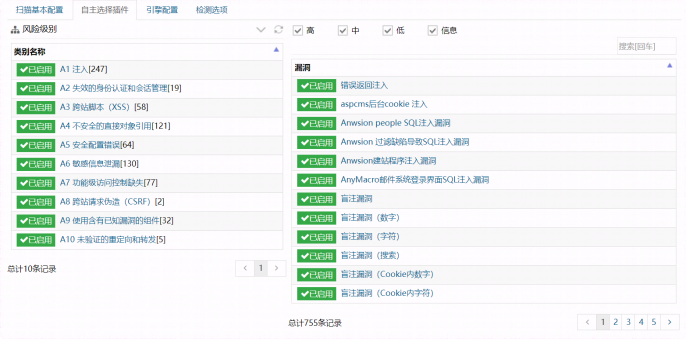

在扫描基本配置处可以配置漏洞插件模板,如果想要扫的更全面,会选择全部web漏dongl洞;其他配置几乎为扫描的策略配置,可以默认不做调整。

- 如果想要针对性的对某个漏洞进行扫描,例如:SQL注⼊漏洞,XSS跨站脚本攻击漏洞等,可以自主选择插件处选择扫描的对应漏洞。

- 配置完成后,即可开始站点的扫描。当扫描完成后,可以导出或在线查看对应的扫描报告。

可以发现,漏扫对该站点扫描并没有得到重要的危害,存在⼀些低危漏洞。(可以复现的真实存在的漏洞,可以写⼊渗透测试报告中)

可以发现,漏扫对该站点扫描并没有得到重要的危害,存在⼀些低危漏洞。(可以复现的真实存在的漏洞,可以写⼊渗透测试报告中)

0x02 手工挖掘、被动扫描

在此部分,我们主要通过手工的方式,对站点开展渗透测试。所以,通常我们会使用Burp进行抓包改包进行测试以发现问题。

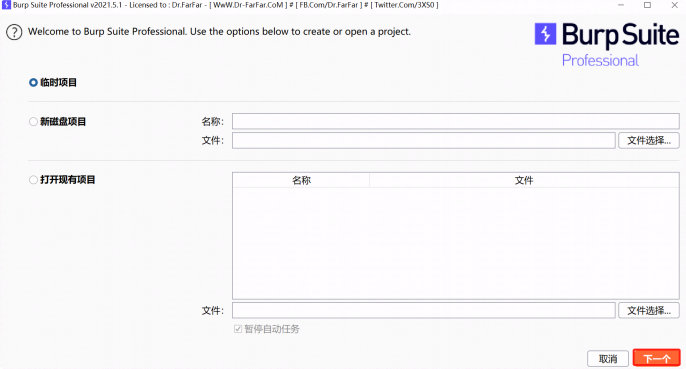

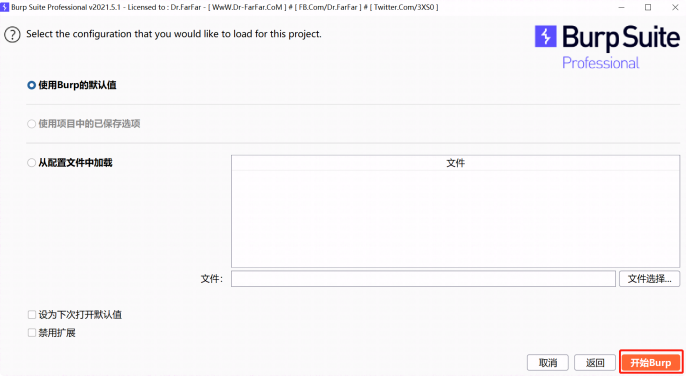

- 开启Burp并进⾏基础配置(若此前有配置 ,则可忽略)

a. ⼀路Next知道打开Burp页⾯框:

b. 分别选择 Proxy、Options ,并检查127.0.0.1:8080是否正常运行(如果没有正常运行,则选中"运行中"对应的勾);若没有这条记录 ,则选择"添加",绑定端口为8080,绑定绑定端口为8080,绑定地址为回环口

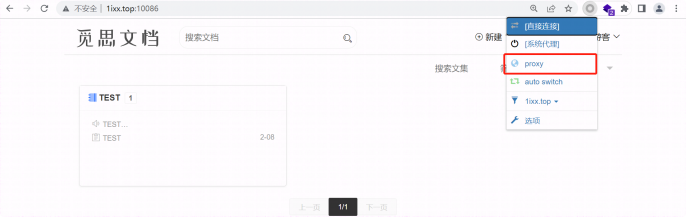

- 使用SwitchOmege进行网页代理设置

a.填写代理服务器的配置(打开插件选项,设置Proxy情景模式,其代理服务器为127.0.0.1 代理端口为 8080)

b. 配置浏览器代理(将数据流量转发至 Proxy 情景对应的代理服务器)

- 抓包并分析

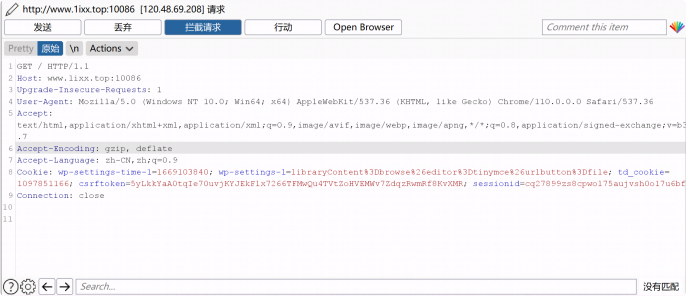

a. 访问页⾯后Burp成功抓到数据包

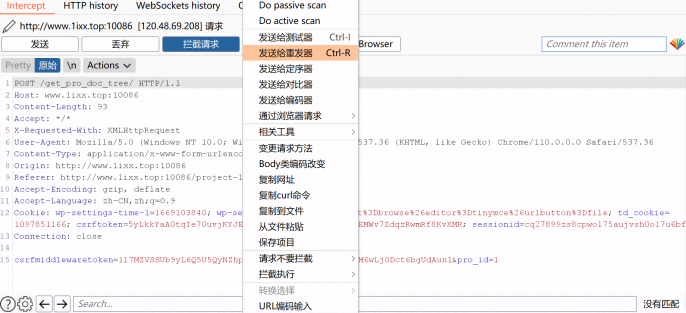

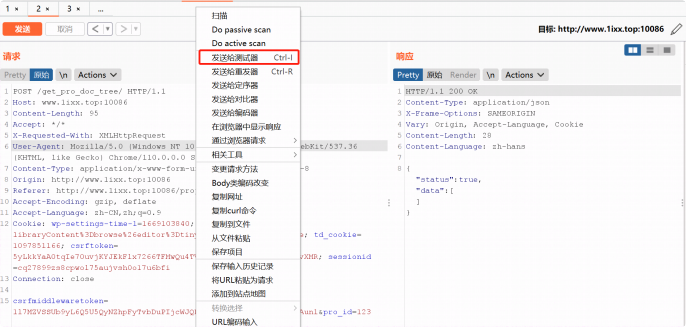

b. 如果觉得数据包不重要,点击"发送"将数据发送给服务器;反之,可能有问题的数据包我们可以选择"行动"后选择"发送给重发器" (Repeater)

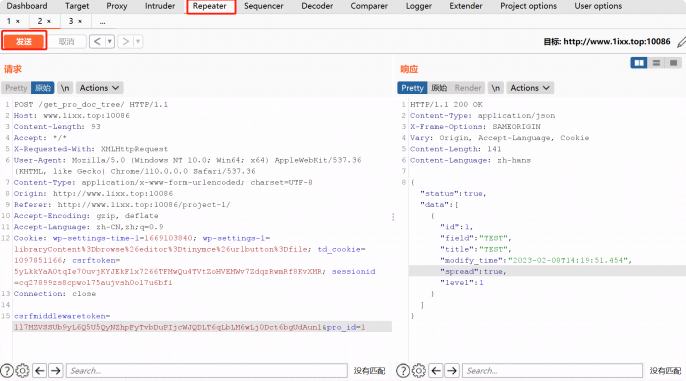

c. 分析数据包i. 选择Repeater模块,找到要分析的数据包,选择发送,即可获取响应

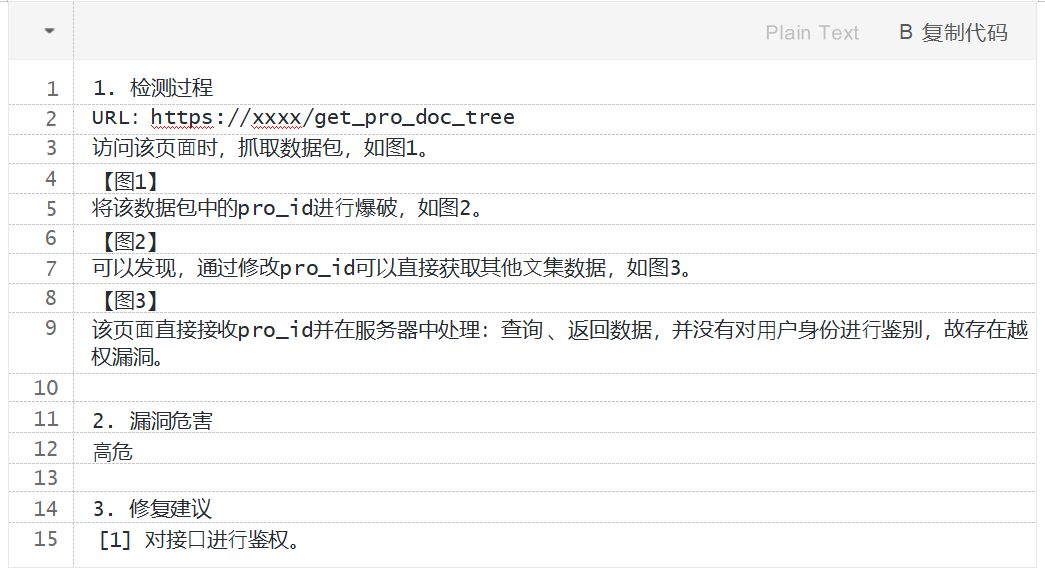

根据功能点 get_pro_doc_tree 名称及响应包可猜测功能⼤致为:根据提交的Pro_id获取对应的文集信息、并获取该文集下的所有文档信息 。则此处可能存在越权漏洞:文集应有权限限制(例如:A组成员可以访问私有文集B ,但C组成员无法访问该私有文集);但该接口如果并不对身份进行判断,而只接收pro_id并查询文集信息的话,则可以通过修改pro_id查看其他文集的信息。

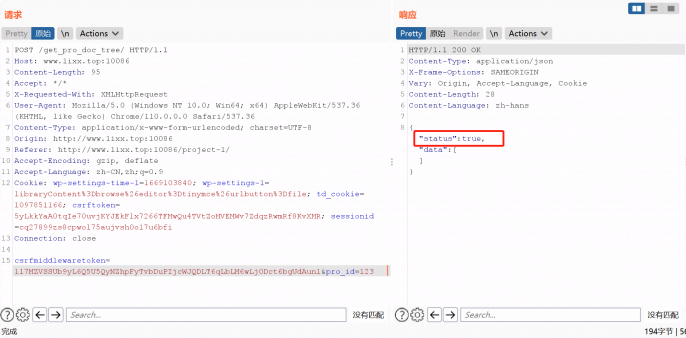

i. 故这⾥我们更改 pro_id,查看返回值

可以看到 status为true,说明请求成功了,而没有数据⼤概猜测是因为输入的pro_id 不存在;那我们可以对pro_id做个爆破,测试哪些pro_id存在,其对应文集有哪些数据。

ⅲ. 右击选择"发送给测试器" (Intruder), 使用测试器对其进行⼀个爆破测试

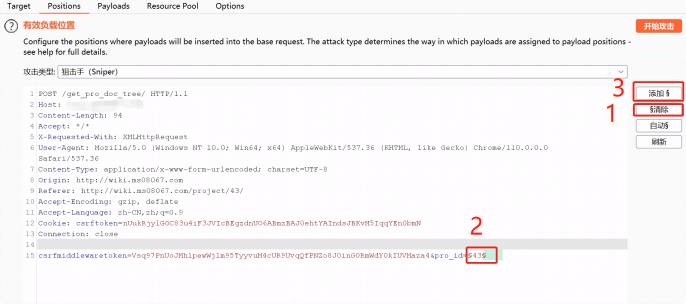

ⅳ. 在 Intruder 模块中选择"Positions",选择"清除",选中需要爆破的位置,选择"添加",会发现在爆破的内容前后加上了 ∮  这样的特殊符号

这样的特殊符号

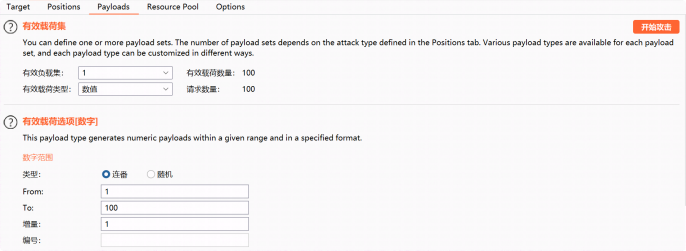

ⅴ. 选择"Payloads",选择"有效载荷类型"为数值,范围为1-100,增量为1,然后开始爆破

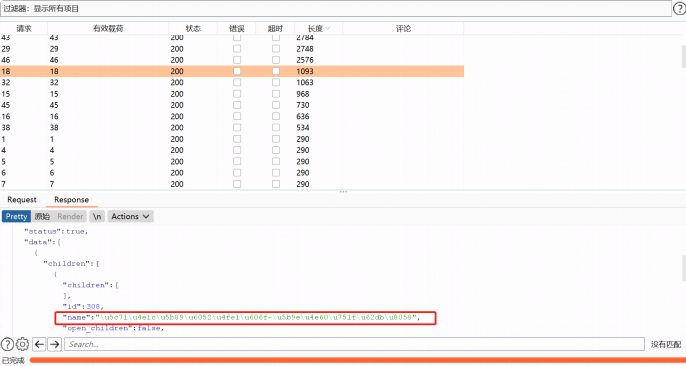

ⅵ. 爆破完成后,长度为最短的即pro_id不存在,其余的均存在,可以获取其文集信息

ⅶ. 故存在越权漏洞,具体细节不仔细展示(则可以将该漏洞写⼊渗透测试报告中)

- 如果手机挖掘没什么漏洞成果,也可以联动被动扫描⼯具,对我们发送的每⼀个数据包都进行构造、攻击等

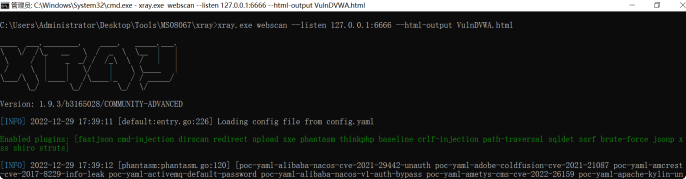

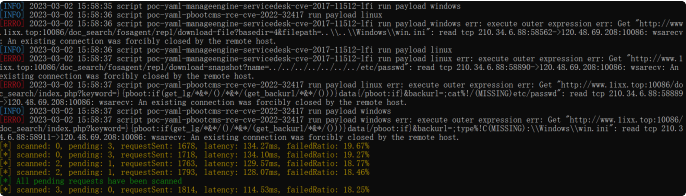

a. Xray配置监听( 命令:x ray.exe webscan --listen 127.0.0.1:6666 --html-output xxx.html )

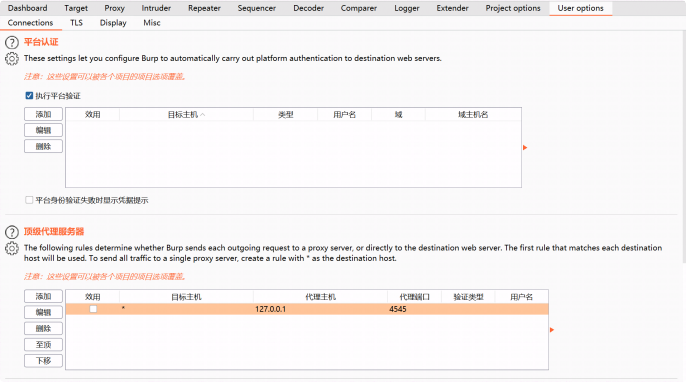

b. Burp配置顶级代理服务器( 选择"User options"、“Connections”、“顶级代理服务器”)

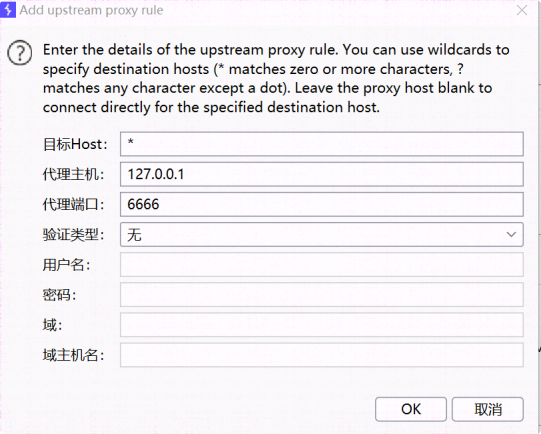

c. 如果第⼀次配置,这里应该为空 ,则选择"添加",目标Host为 * ,代理主机及代理端口为Xray 监听的IP及端口,其余不填,选择OK。

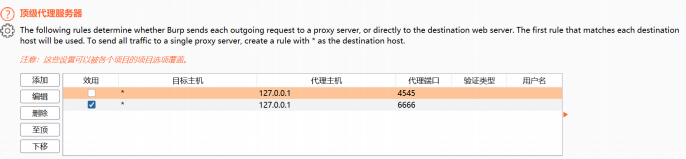

d. 此时代理端⼝为6666这—个顶级代理服务器将会被选中, Burp发送给服务器的流量就会转发⾄ 顶级代理服务器Xray;后续就由Xray构造恶意流量并发送给服务器。

d. 此时代理端⼝为6666这—个顶级代理服务器将会被选中, Burp发送给服务器的流量就会转发⾄ 顶级代理服务器Xray;后续就由Xray构造恶意流量并发送给服务器。

e. ⼿动访问页⾯每—个功能点 ,会发现Xray中存在输出;则此时Burp抓取到的所有数据包都会经 过Xray并构造成恶意数据包

f. 全部功能点都访问完成后,查看Xray报告并进⾏复现,复现成功的则写⼊对应的渗透测试报告中。

0x03 报告编写

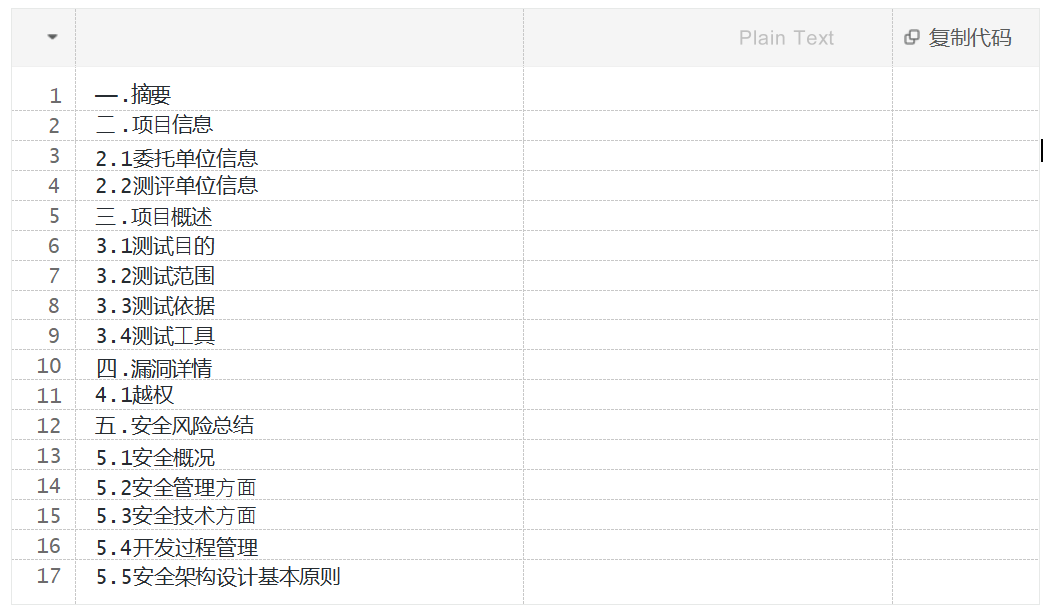

每个公司都有每个公司具体的模板, 只需要更改⼀些核心的部分即可;模板⼤致目录如下:

我们只需要更改漏洞详情部分,与上述挖掘过程相似。

如果是挖SRC的漏洞, 也是相似, 只需要填写漏洞复现过程即可。

文章来自网上,侵权请联系博主

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

题外话

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

一、2025最新网络安全学习路线

一个明确的学习路线可以帮助新人了解从哪里开始,按照什么顺序学习,以及需要掌握哪些知识点。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

我们把学习路线分成L1到L4四个阶段,一步步带你从入门到进阶,从理论到实战。

L1级别:网络安全的基础入门

L1阶段:我们会去了解计算机网络的基础知识,以及网络安全在行业的应用和分析;学习理解安全基础的核心原理,关键技术,以及PHP编程基础;通过证书考试,可以获得NISP/CISP。可就业安全运维工程师、等保测评工程师。

L2级别:网络安全的技术进阶

L2阶段我们会去学习渗透测试:包括情报收集、弱口令与口令爆破以及各大类型漏洞,还有漏洞挖掘和安全检查项目,可参加CISP-PTE证书考试。

L3级别:网络安全的高阶提升

L3阶段:我们会去学习反序列漏洞、RCE漏洞,也会学习到内网渗透实战、靶场实战和技术提取技术,系统学习Python编程和实战。参加CISP-PTE考试。

L4级别:网络安全的项目实战

L4阶段:我们会更加深入进行实战训练,包括代码审计、应急响应、红蓝对抗以及SRC的挖掘技术。并学习CTF夺旗赛的要点和刷题

整个网络安全学习路线L1主要是对计算机网络安全的理论基础的一个学习掌握;而L3 L4更多的是通过项目实战来掌握核心技术,针对以上网安的学习路线我们也整理了对应的学习视频教程,和配套的学习资料。

二、技术文档和经典PDF书籍

书籍和学习文档资料是学习网络安全过程中必不可少的,我自己整理技术文档,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,(书籍含电子版PDF)

三、网络安全视频教程

对于很多自学或者没有基础的同学来说,书籍这些纯文字类的学习教材会觉得比较晦涩难以理解,因此,我们提供了丰富的网安视频教程,以动态、形象的方式展示技术概念,帮助你更快、更轻松地掌握核心知识。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

四、网络安全护网行动/CTF比赛

学以致用 ,当你的理论知识积累到一定程度,就需要通过项目实战,在实际操作中检验和巩固你所学到的知识,同时为你找工作和职业发展打下坚实的基础。

五、网络安全工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

面试不仅是技术的较量,更需要充分的准备。

在你已经掌握了技术之后,就需要开始准备面试,我们将提供精心整理的网安面试题库,涵盖当前面试中可能遇到的各种技术问题,让你在面试中游刃有余。

如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?