EDUSRC漏洞挖掘技巧汇总+信息收集各种姿势

0x1 前言

最近在挖教育类edudrc漏洞,然后最近在研究大学都有的站点功能——校园统一身份认证登录。这个站点每个学校的学生管理端基本上都有,然后每个系统的认证登录点也不一样,对于这几天的研究,然后也是成功先通过信息收集这个关键的步骤,然后再对校园统一身份认证登录点去进行一个认证登录的绕过。

0x2 信息收集+资产收集

域名查询

开始我先介绍下使用域名查询的方式,给师傅们演示下利用域名的一个信息收集和资产的收集过程

就比如说下面的这个大学的站点,这个一看就是官网,首先我们看到的就是这个域名

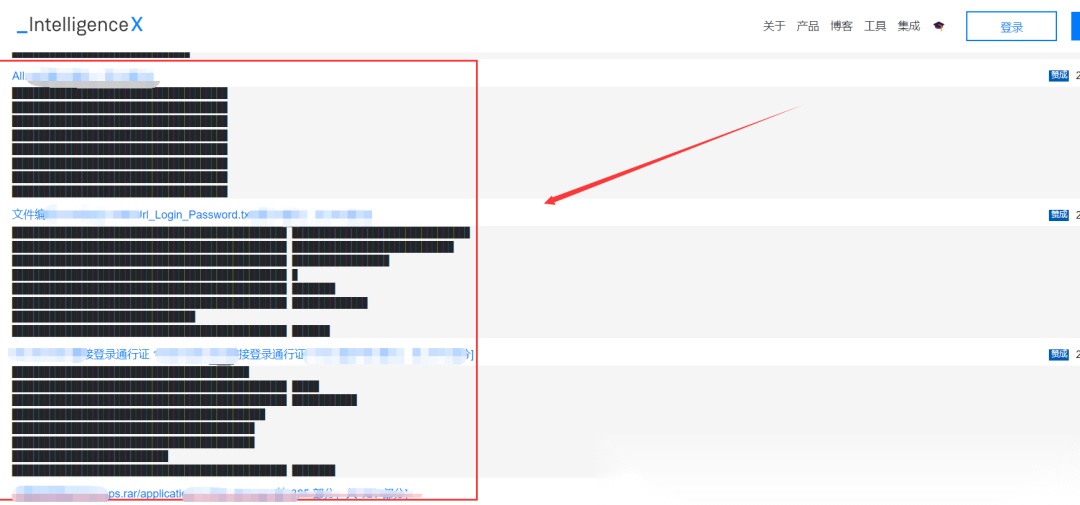

然后我们使用这个域名进行一个信息收集,给师傅们分享一个信息泄露比较好用的一个站点:

https://intelx.io/书签:

我们直接把刚才要收集的edu站点域名之间放进去,然后进行相关资产的收集

师傅们可以先看到下面的对于该大学的域名的一个图形化的收集数据如下,可以看到收集的还是蛮细节的

里面的相关泄露的信息需要师傅们自行去筛选,不一定都是正确的,因为这样的站点也都是通过一个一个数据进行爬取来的,作为一个信息收集的库,也就是只能碰运气了

邮箱查询

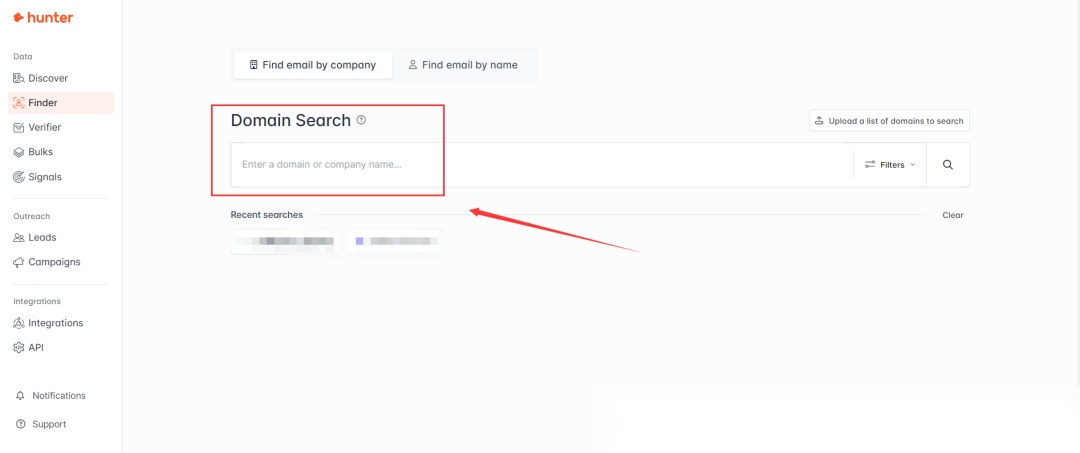

那么我们再在该大学的官网站点进行一个往下看到最下面,一般都会有这个大学的邮箱信息,那么邮箱信息也是可以可以打一波信息收集的了

那么说到邮箱的信息收集,我就要掏出我的小狐狸头站点了,也是常用的一个针对于邮箱的资产收集的站点:

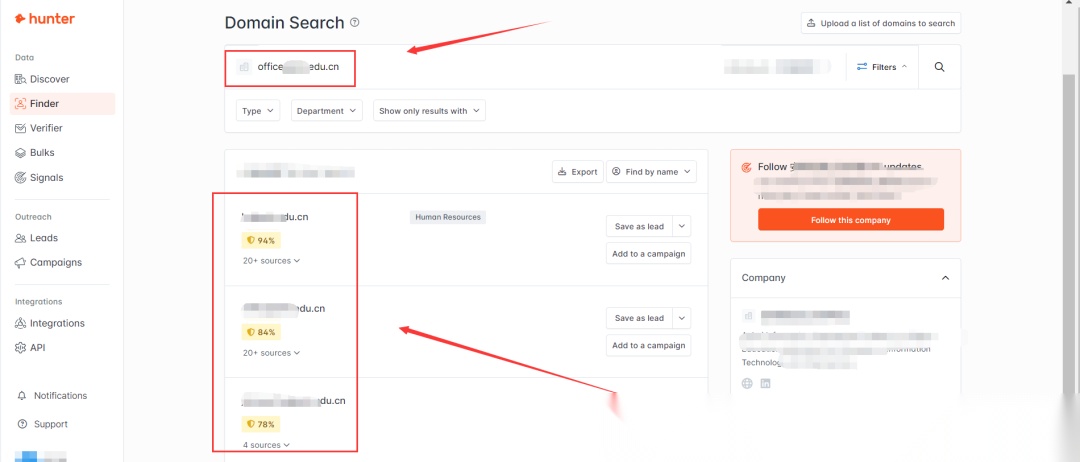

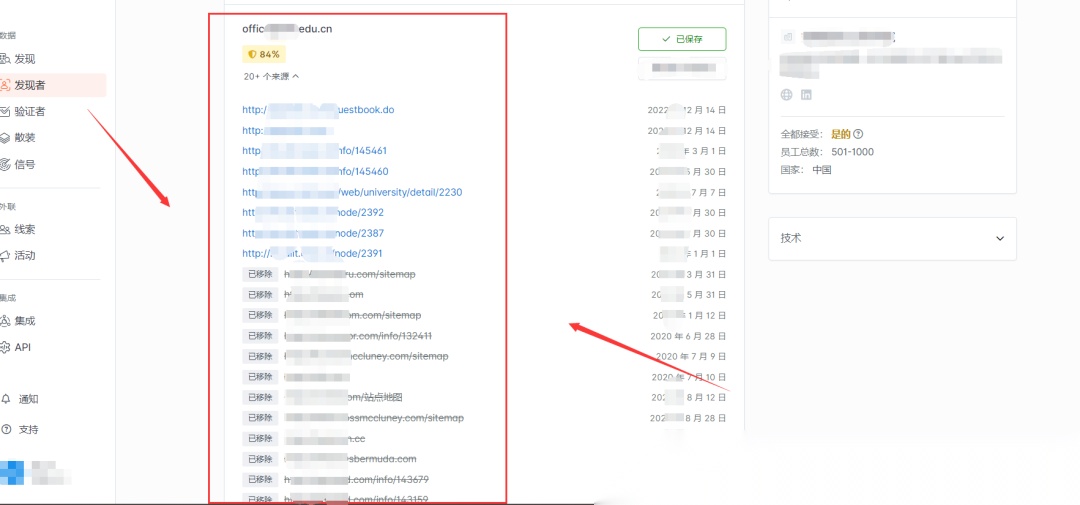

然后我们之间把我们需要收集资产的该大学的邮箱丢进去,看课能不能收集到什么有价值的信息

一般来说 什么edu学校邮箱 或者某些HW行动 企业集团 这种查询邮箱效果比较理想

比如其实有的时候 你查询某edu大学的邮箱的时候 ,其实你可以从邮箱都能找到学号和工号

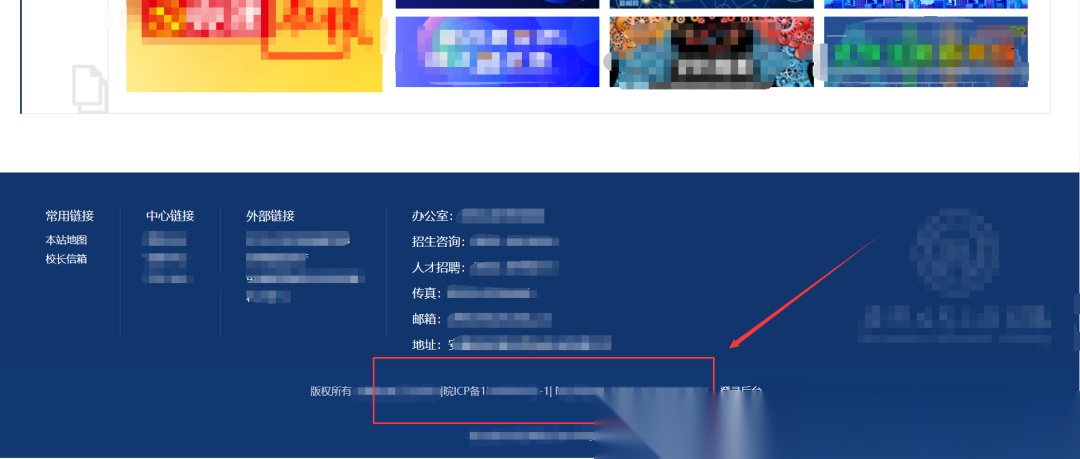

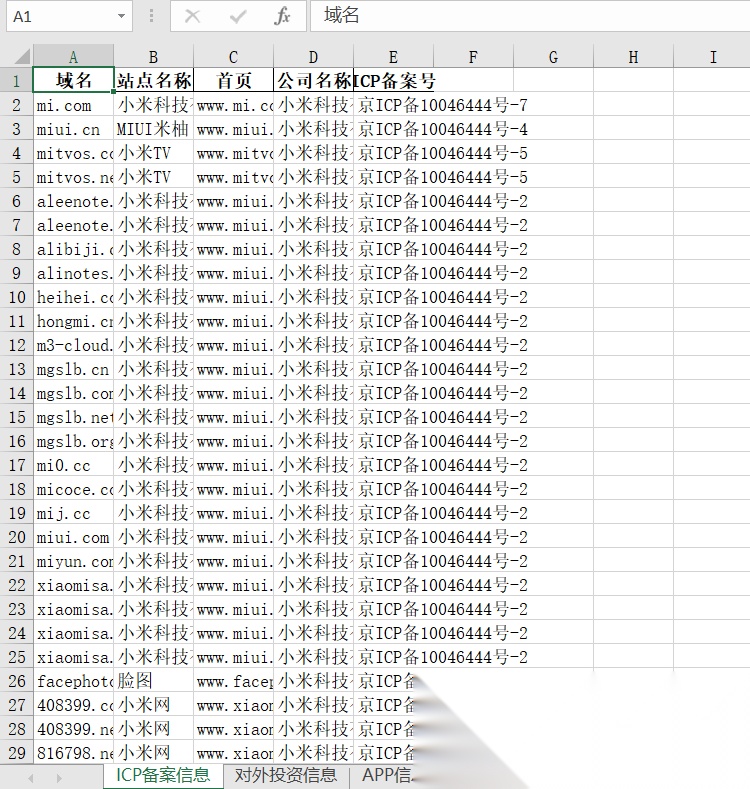

ICP备案信息查询

还是按上面的一个思路,看到大学站点的最下面,ICP备案信息也是一个资产收集的一个重点,因为像这样的大学备案信息相对来说比较全,然后我们就可以利用比如说空间引擎啊进行一个检索

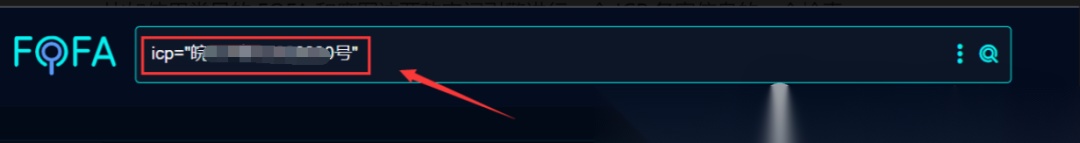

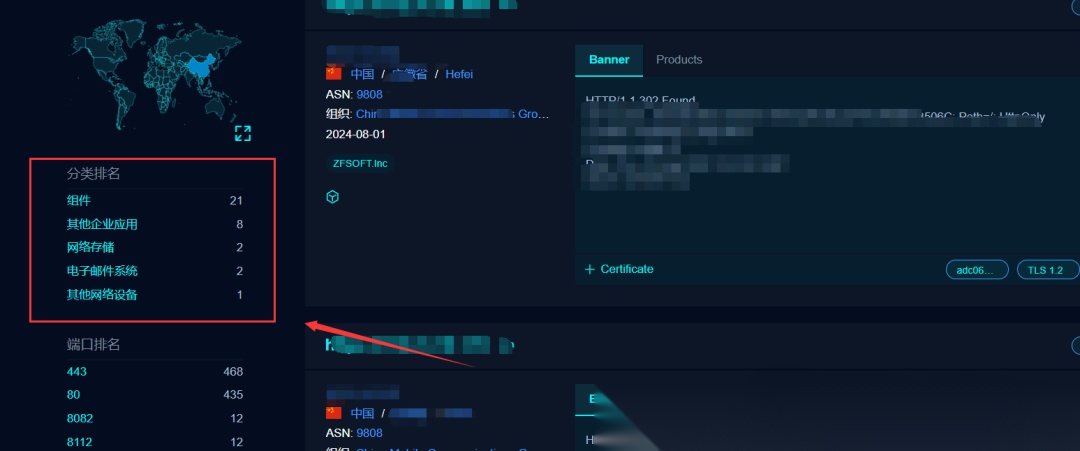

比如使用常见的FOFA和鹰图这两款空间引擎进行一个ICP备案信息的一个检索

可以看到下面利用FOFA的一个ICP备案信息的一个查询结果,可以看到查到了8条站点,然后还找到了两个icon图标,这些都是信息收集,都是可以记录下来的

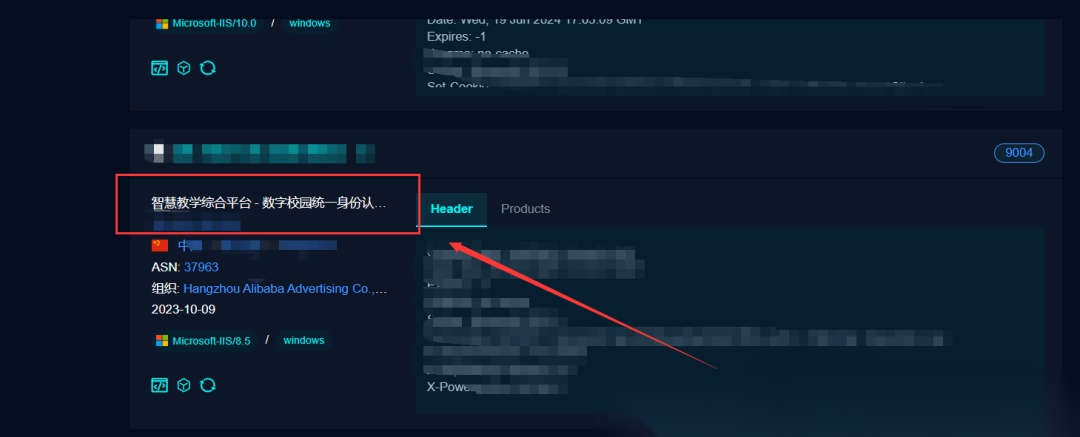

可以看到下面的这个关键信息,这个学校的校园统一身份认证登录 的站点被我们找到了

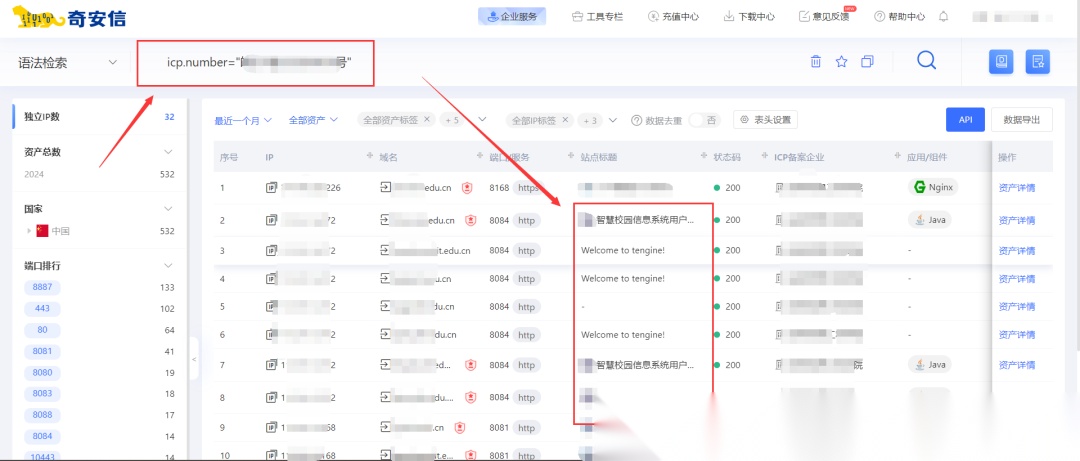

那么我们后面再利用鹰图进行一个检索,然后看看校园统一身份认证登录相关的信息

这里可以看到我这里也是找到了该学校的校园统一身份认证登录相关的信息,因为这次我主要是针对校园统一身份认证登录来打一个漏洞的,因为校园统一身份认证登录相关的信息很多的站点你要是通过信息收集到关键信息,是很好打一波逻辑缺陷漏洞的

0x3 综合资产查询姿势

FOFA+鹰图

刚才上面通过空间引擎FOFA和鹰图都查询到了校园统一身份认证登录站点,那么我们这里之间去访问这个站点,

可以看到很常见的一个统一身份认证的一个界面的功能点,一般常见的就是利用学号/工号/或者身份证号之类的作为账户,然后再利用密码进行一个登录的操作

比如要进行统一身份认证的一个账号的收集,也就是常见的收集学号之类的,可以看看左边的这些系统,比如你可以去找下这样的web系统,然后可以看看在里面通过一些nday漏洞啊或者常见的弱口令登录管理员后台,然后拿到一些学号之类的

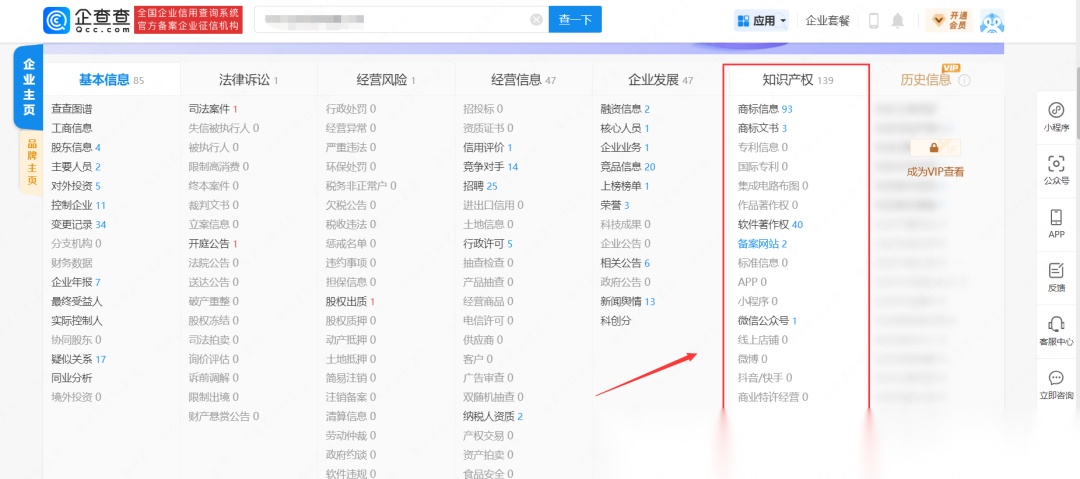

企查查/小蓝本

这里给师傅们分享下使用企查查和小蓝本相关的操作,我们在平常对于某一个站点目标进行打点的时候,会经常碰到要收集该目标的相关资产或者说收集到的资产不全。那么我们就可以利用企查查和小蓝本的作用了,特别是里面的vip付费的模块,可以很大程度的帮我们快速找到对应的目标的相关资产。

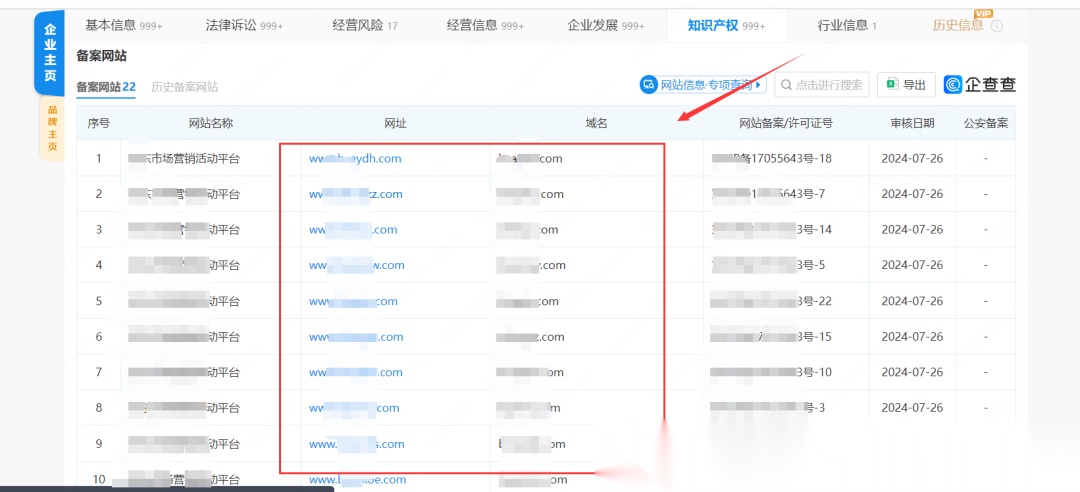

比如下面拿企查查查询某个资产,然后可以特别关注下面的知识产权

下面的域名收集起来,然后使用灯塔ARL或者oneforall子域名收割机去跑相关资产的子域名,然后进行去重,然后就可以收集到很多可以打点的资产了

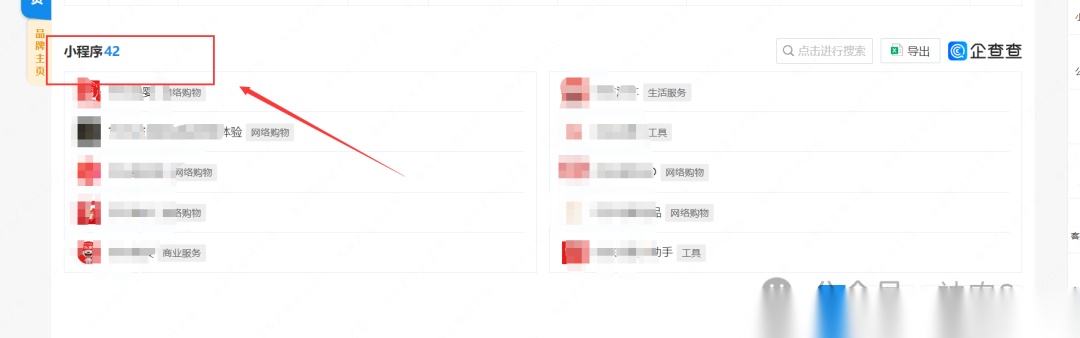

还有就是微信小程序的一个收集了,有些时候web端没有账号密码进不去,那么我们就可以尝试下在微信小程序进行一波打点,然后通过微信小程序的一个漏洞打点然后再到web端

力推小蓝本可以直接新媒体 能查到公司旗下有哪些公众号小程序或者APP

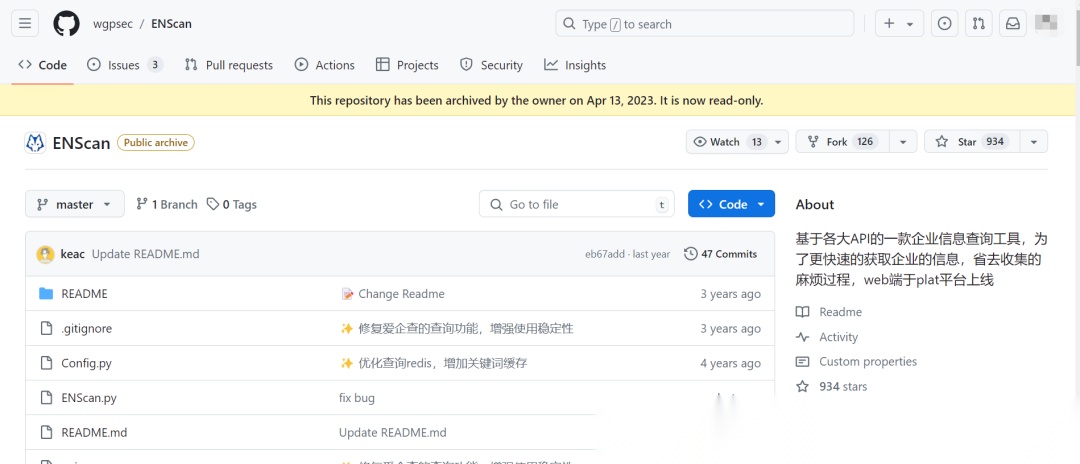

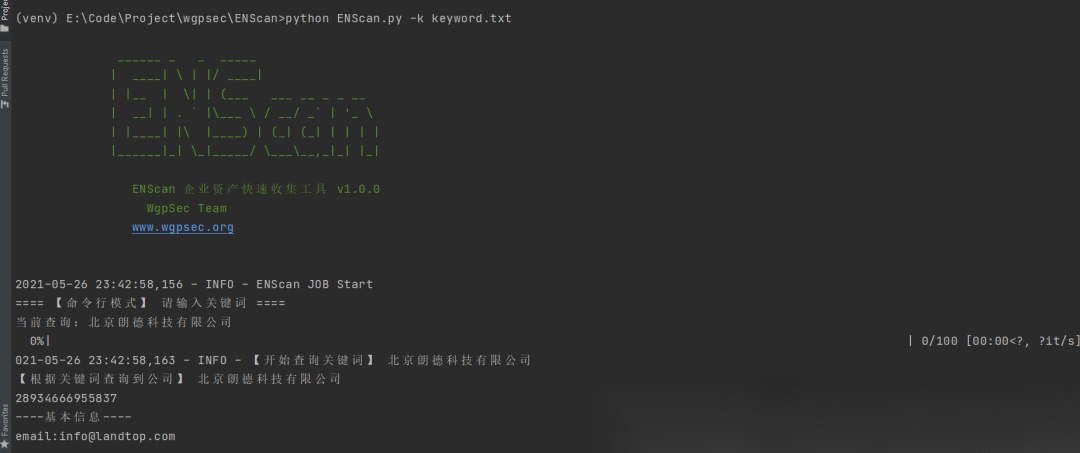

下面推荐一下狼组大佬的爬虫工具,专门针对于企查查和小蓝本的一些付费功能的信息

基于各大API的一款企业信息查询工具,为了更快速的获取企业的信息,省去收集的麻烦过程,web端于plat平台上线

python ENScan.py -k keyword.txt

//keyword.txt里面填企业名称

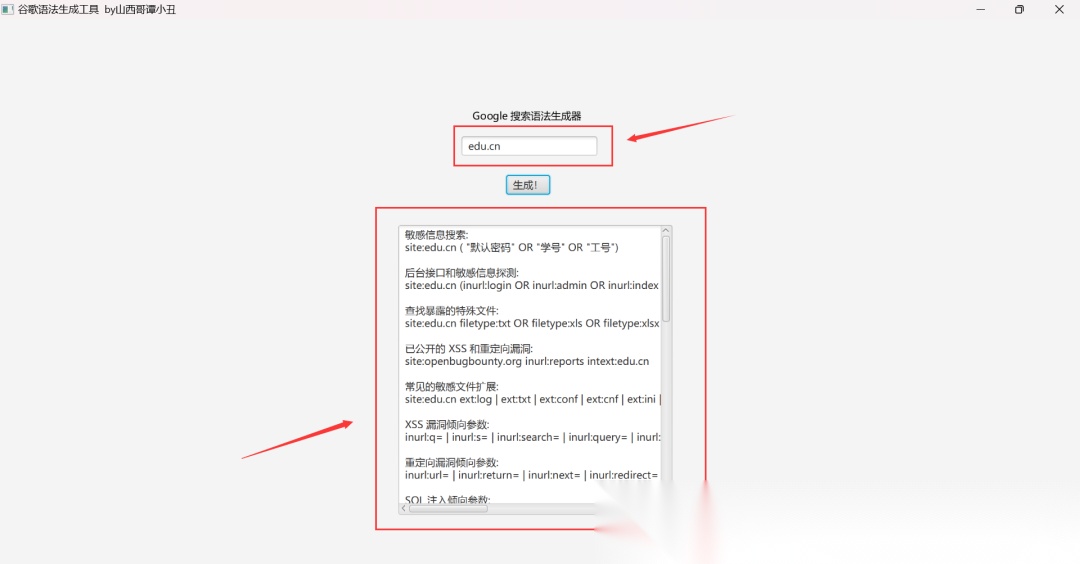

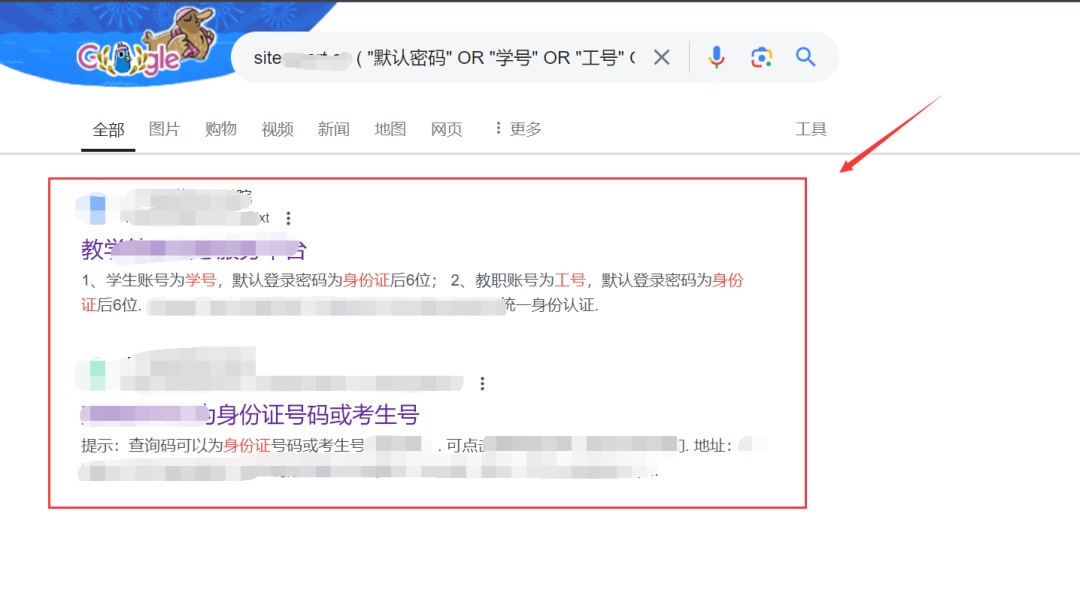

Google黑客语法

收到信息收集和资产收集怎么可能少的了Google浏览器呢,Google浏览器的黑客语法是一个十分强大的存在,特别是在以前网络方面管的不是很严控的时候,很多大牛都是使用一些厉害的Google语法进行一个资产的收集,在以前学校的一些身份证和学号信息经常能够利用这些语法找到的。

下面我也简单的给师傅们整理了下一些常见的一些Google检索的语法,如下:

1.site:域名 intext:管理|后 台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system

3.site:域名 intext:“手册”

4.site:域名 intext:“忘记密码”

5.site:域名 intext:“工号”

6.site:域名 intext:“优秀员工”

7.site:域名 intext:“身份证号码”

8.site:域名 intext:"手机号"1.site:域名 intext:管理|后 台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system 2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system 3.site:域名 intext:"手册"4.site:域名 intext:"忘记密码"5.site:域名 intext:"工号"6.site:域名 intext:"优秀员工"7.site:域名 intext:"身份证号码"8.site:域名 intext:“手机号”

然后还有就是使用厉害师傅手写的工具,你把你想检索的关键字放进去,然后这个工具给你相关信息搜集的Google语法,比如下面的这个工具比较喜欢,感兴趣的师傅们可以去github上下载

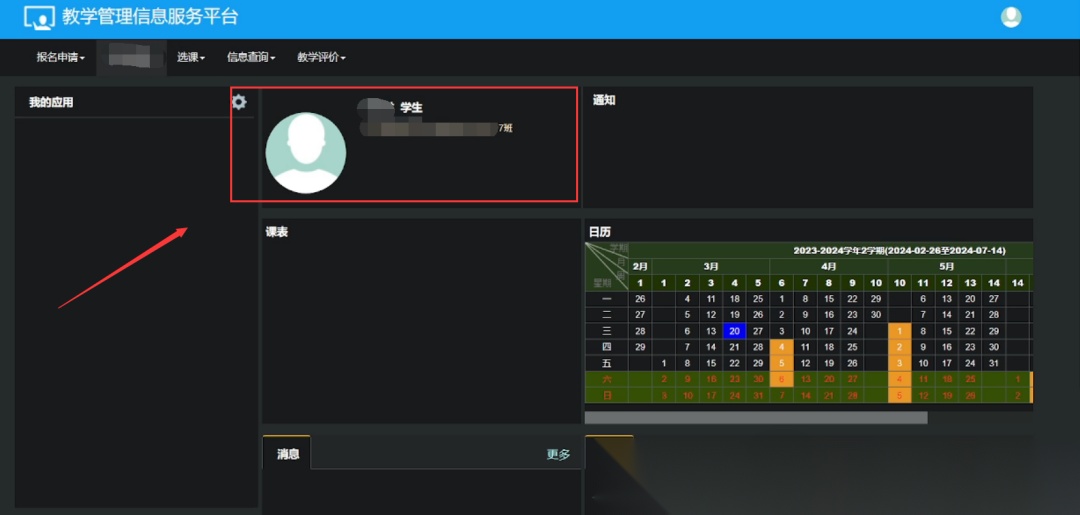

下面就分享下之前我利用这个Google黑客语法工具拿下的一个大学的统一身份认证管理后台,当时也是尝试了很多的学校,然后进行挨个语法检索,然后再在浏览器中去进行信息检索,然后也是找到了该站点的身份证以及学号,后面也是成功登录了后台

下面是成功登录该学校后台站点的页面

0x4 统一身份登录绕过

逻辑缺陷绕过

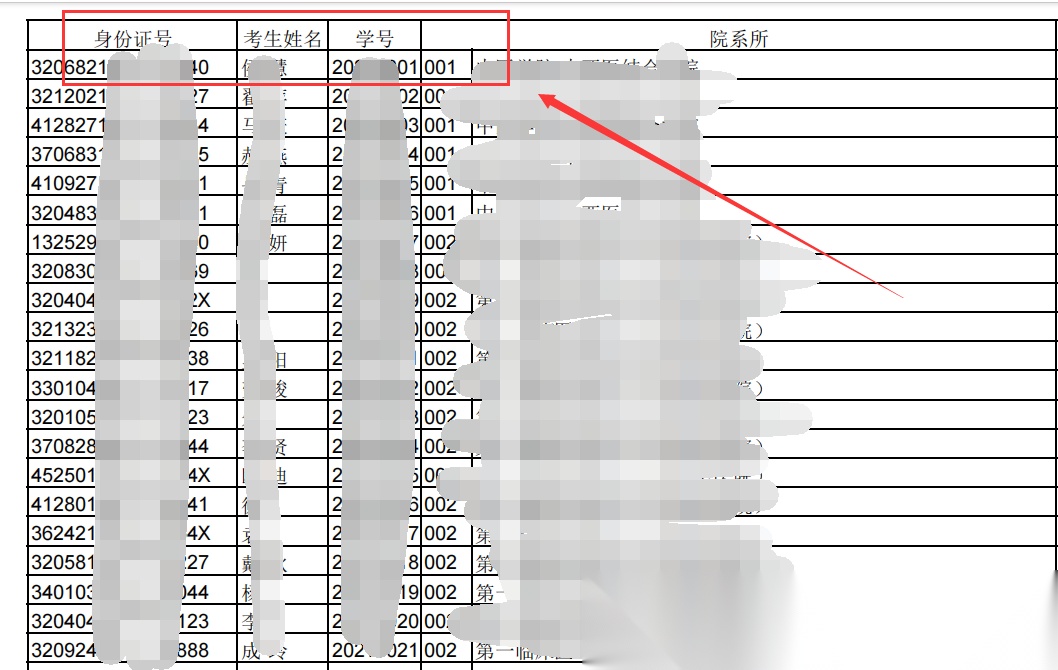

还是以刚才最开始进行资产收集的那个大学站点,然后也是开始进行资产的收集然后后面通过FOFA和鹰图找到了比较多的站点的信息,然后找到了一个实验室的一个后台站点,刚好那个站点使用弱口令admin:123456直接登录了进去

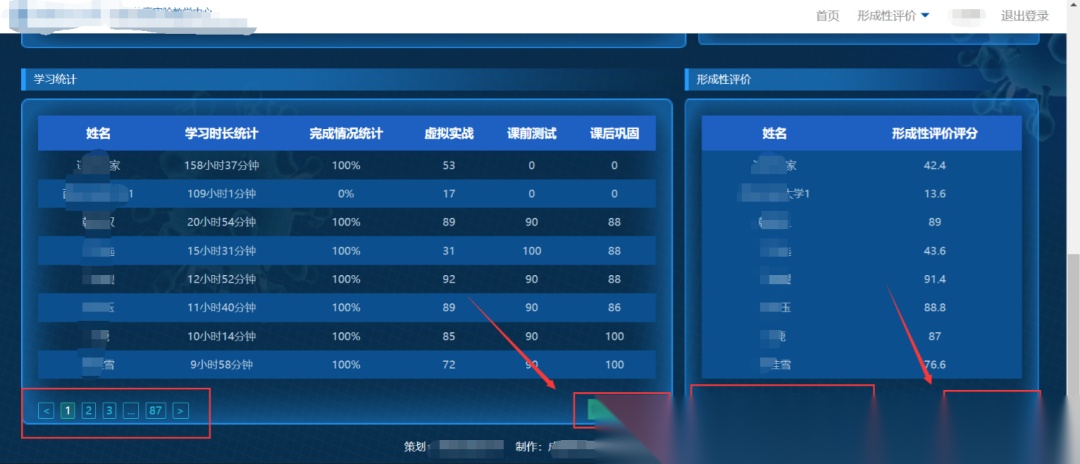

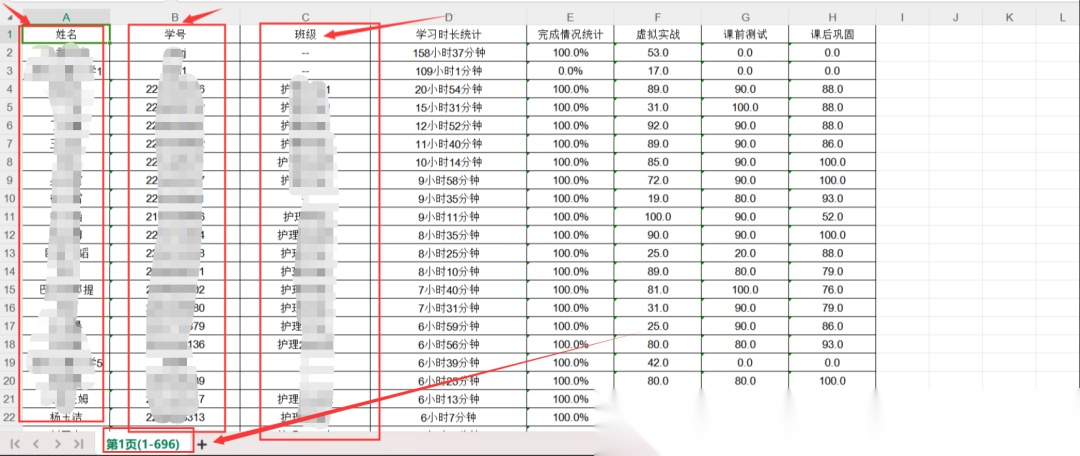

然后里面有一个导出数据的功能,然后也是可以看到该实验课的所有学生和老师的姓名、学号、班级信息,信息泄露严重,可以看到下面的数据总共有好几千个学生和老师的信息都出现了

上面的就是我在进行信息收集的时候收集到的该学校的部分学生的学号信息,你像要是在打edu的时候,获取到了该学校的学号以及身份证之类的敏感的信息,都可以去找找该学校的统一身份认证管理后台,然后看看他的这个登录机制有没有可以绕过的功能点

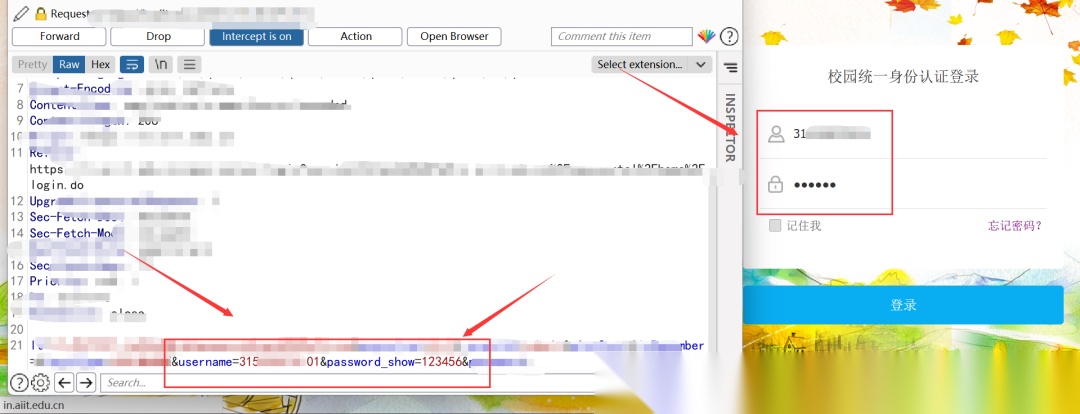

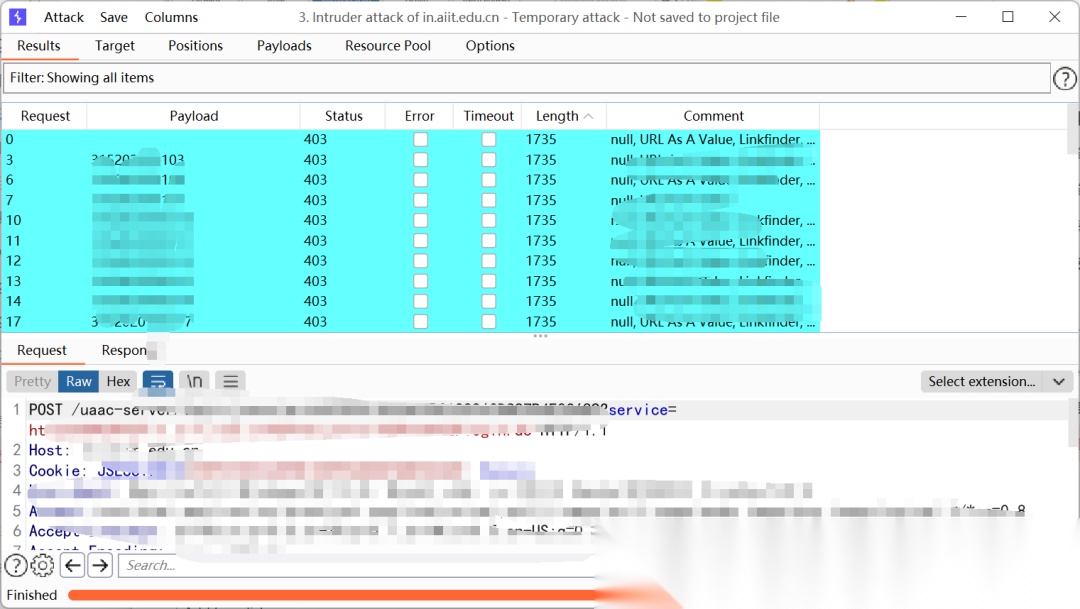

下面我们首先看,这个统一身份认证的登录时要我们输入学号和密码,我们这里知道学号,然后密码的话,我们是不知道的,但是我们可以尝试使用bp进行一个弱口令123456的爆破,看看能不能出一个弱口令的账号密码,然后进行一个登录后台的操作

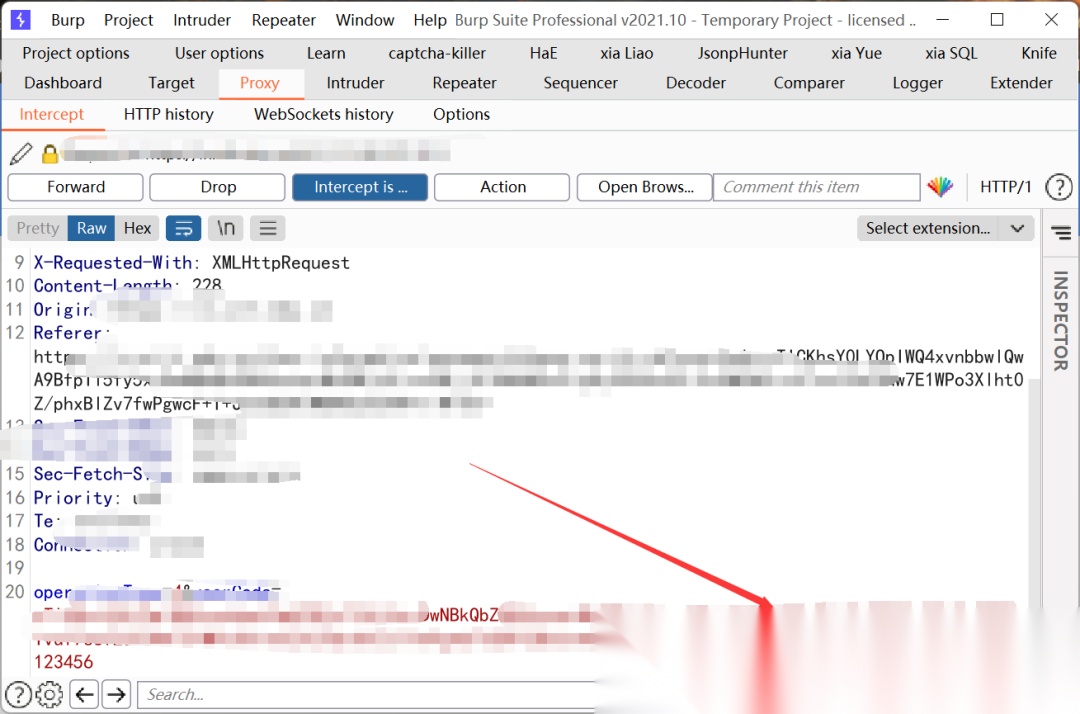

可以看到利用bp抓取数据包,且账号密码都是以明文的形式输入,所以可以尝试爆破的方法

爆破没有成功,应该是要求改强密码了,不过没有关系,这个也是一个思路,主要是想给师傅们分享下一个在拿到账号的情况下,可以去尝试的操作

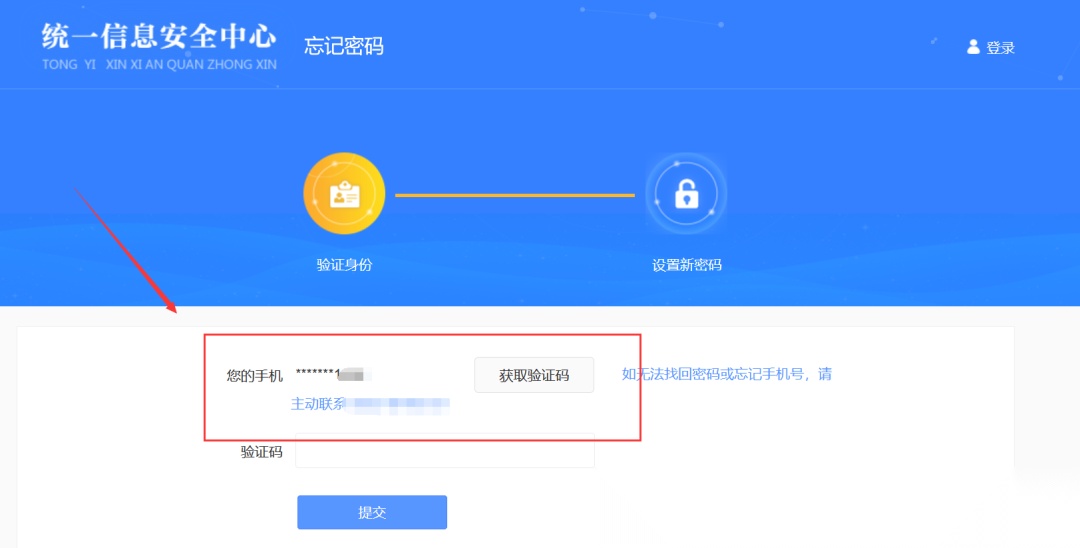

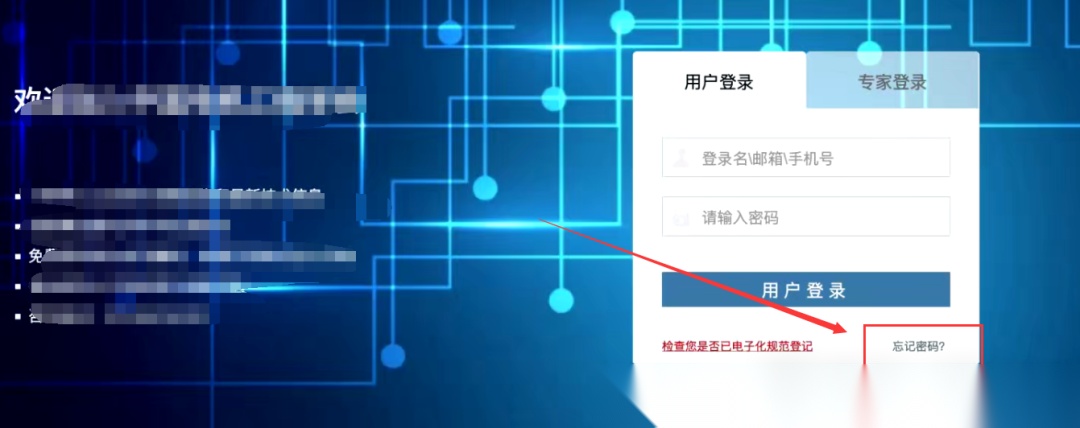

1、首先我们点击下面的忘记密码

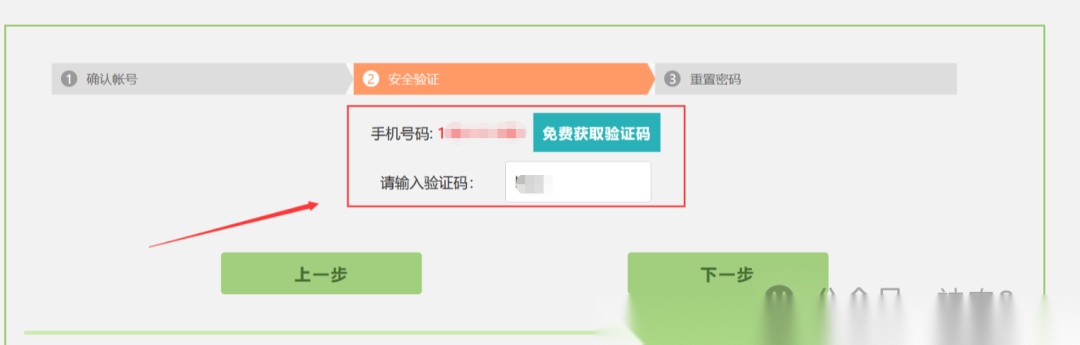

2、一看可以找回密码,且要我们输入账号,账户就是我们开始收集到的学号

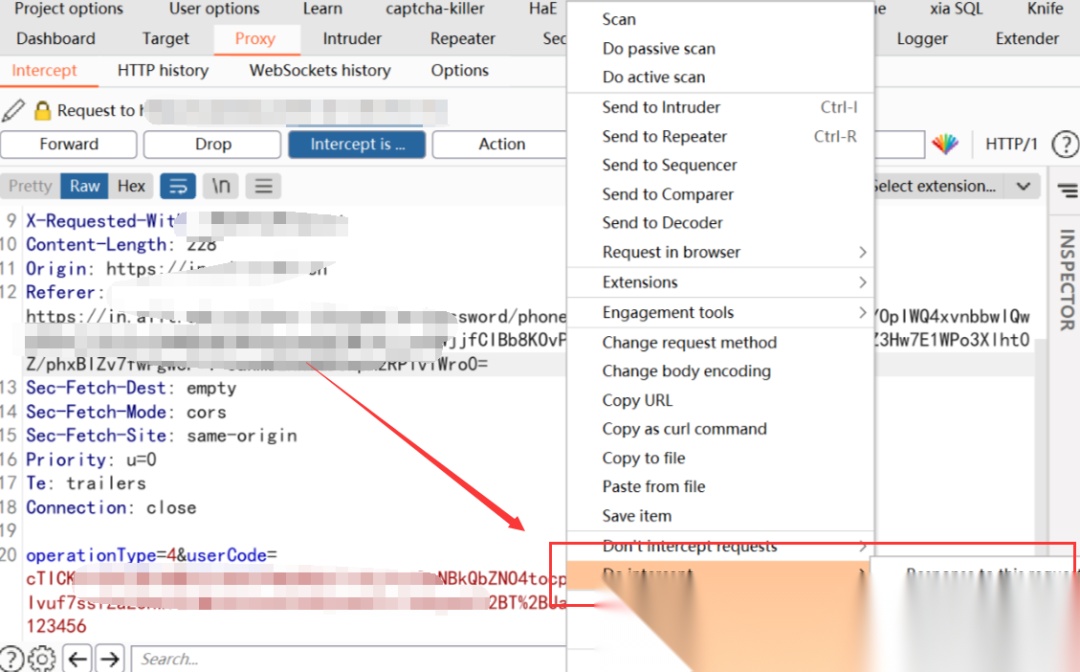

3、然后就到了这一步,师傅们一看是要接收手机号,那么一般就在想着应该没戏了,其实不是的,像这样的站点,其实可以去抓它的数据包,然后看数据包进行一个尝试逻辑绕过

4、通过bp抓包,然后进行数据包分析

5、这里直接右击看看返回包,然后通过返回包看看这个是通过什么方式进行的前端校验

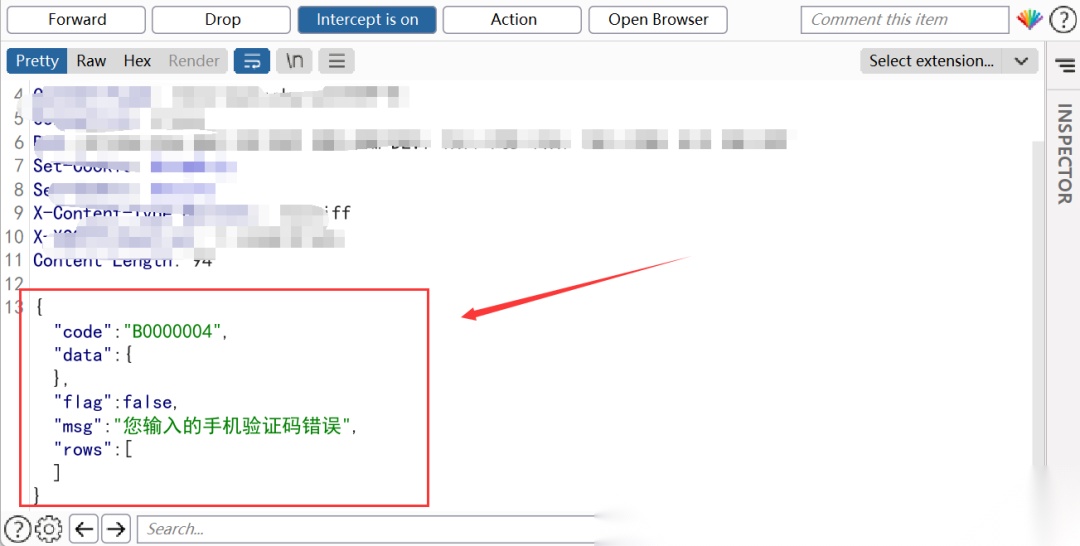

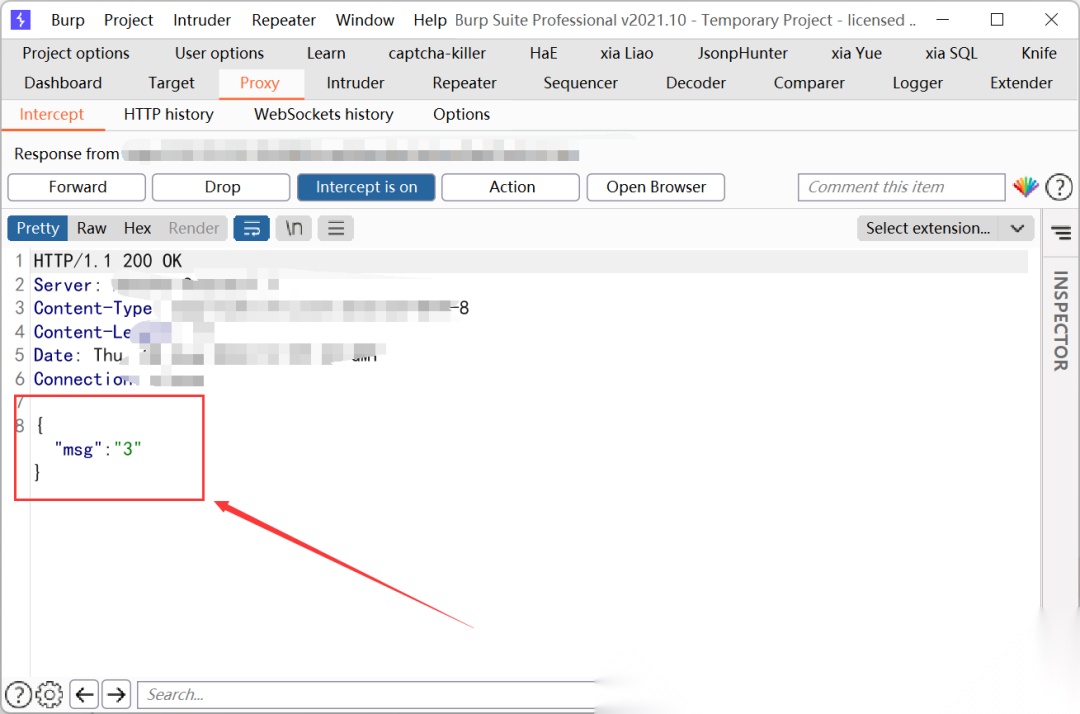

然后进行分析这个返回包,师傅们可以看到这里可以判断下这个前端是通过下面的返回包的哪个字段进行的校验

一般就是code和这个false错误进行的一个前端校验,那么我们就可以挨个尝试下

后来把false改成true后,然后再放包,就直接绕过手机验证码了

{“code”:“B0000004”,“data”:{},“flag”:true,“msg”:“您输入的手机验证码错误”,“rows”:[]}

到此为止,我们就成功的绕过了改身份认证登录后台的修改密码的验证了,主要还是开始先收集到的学号信息,然后再进行一个前端绕过的一个判断

爆破账户/前端绕过验证

下面这个站点也是之前遇到的,改站点登录也没如下:

1、老样子,跟上面的一样,这里直接点击忘记密码,然后看看后面的验证机制是什么,然后再看看可以通过什么方式进行一个前端的绕过

2、然后点击这个里面的用户名验证

然后可以看到下面的验证机制,是验证用户名,那么我们就可以尝试一个用户名的爆破了

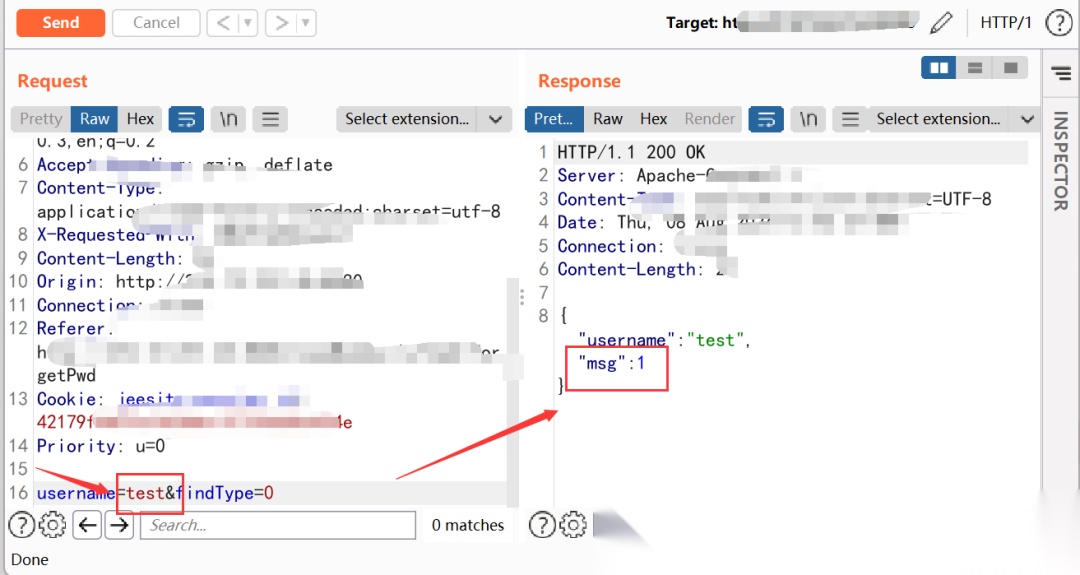

3、输入用户名test点击下一步并抓包,可以看到msg字段返回1

然后再看看test666,看到msg字段返回0,那么通过判断发现返回0就是用户名不存在,返回1就是表示用户名存在,那么我们就可以是要常见的用户名字段去爆破

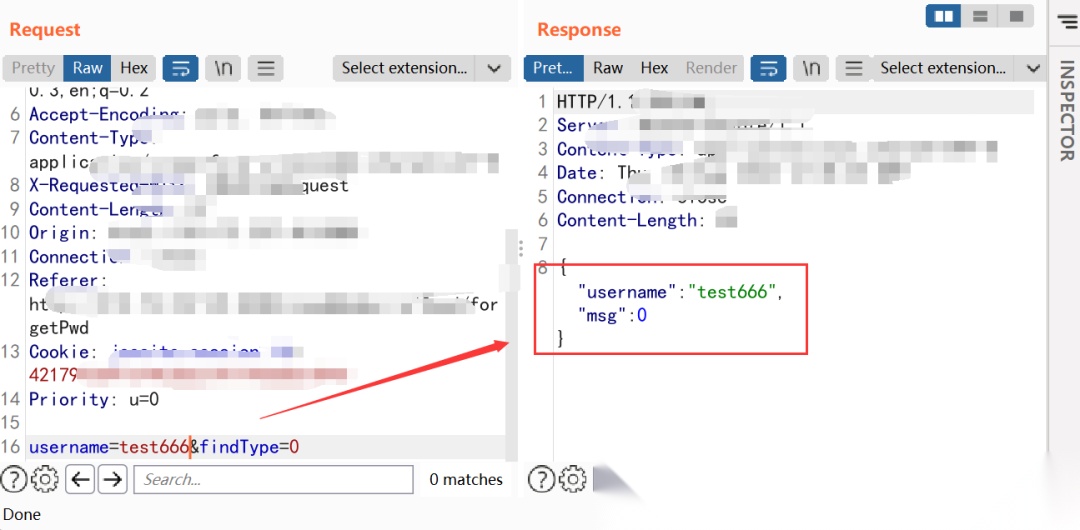

4、爆破用户名,可以看到爆破成功了很多用户名,最后使用一个108万姓名全小写的这个字段爆破了很久,然后爆破出来了好几千个用户

5、拿上面的用户去演示下绕过的过程

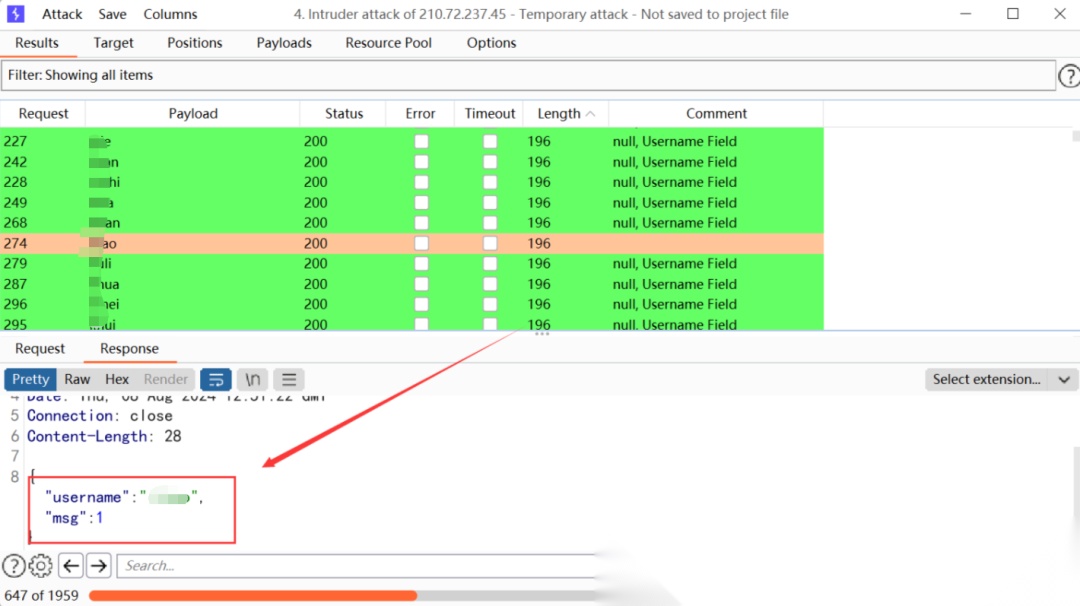

然后直接这个也是跟上面的站点一样,使用手机号验证

6、这里抓包,然后看这个数据包的返回包,然后进行判断一个前端绕过

可以看到这个又是一个msg参数的前端验证,那么下面就是尝试一个msg的修改,然后看看当修改为什么的时候可以进行一个前端绕过

这里后来通过判断msg修改成2,然后就可以成功绕过前端验证码的验证直接绕过了

0x5 总结

这篇文章很详细的给师傅们总结和演示了统一身份认证的一个绕过的过程以及这个思路,先是给师傅们很详细的介绍了各种对于一个目标资产的一个收集,然后再到下面的利用这个收集到的资产信息去打一个怎么样的漏洞,收集的信息越多,对于我们后面的打点渗透测试工作就会越轻松。

文章来自网上,侵权请联系博主

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

题外话

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

一、2025最新网络安全学习路线

一个明确的学习路线可以帮助新人了解从哪里开始,按照什么顺序学习,以及需要掌握哪些知识点。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

我们把学习路线分成L1到L4四个阶段,一步步带你从入门到进阶,从理论到实战。

L1级别:网络安全的基础入门

L1阶段:我们会去了解计算机网络的基础知识,以及网络安全在行业的应用和分析;学习理解安全基础的核心原理,关键技术,以及PHP编程基础;通过证书考试,可以获得NISP/CISP。可就业安全运维工程师、等保测评工程师。

L2级别:网络安全的技术进阶

L2阶段我们会去学习渗透测试:包括情报收集、弱口令与口令爆破以及各大类型漏洞,还有漏洞挖掘和安全检查项目,可参加CISP-PTE证书考试。

L3级别:网络安全的高阶提升

L3阶段:我们会去学习反序列漏洞、RCE漏洞,也会学习到内网渗透实战、靶场实战和技术提取技术,系统学习Python编程和实战。参加CISP-PTE考试。

L4级别:网络安全的项目实战

L4阶段:我们会更加深入进行实战训练,包括代码审计、应急响应、红蓝对抗以及SRC的挖掘技术。并学习CTF夺旗赛的要点和刷题

整个网络安全学习路线L1主要是对计算机网络安全的理论基础的一个学习掌握;而L3 L4更多的是通过项目实战来掌握核心技术,针对以上网安的学习路线我们也整理了对应的学习视频教程,和配套的学习资料。

二、技术文档和经典PDF书籍

书籍和学习文档资料是学习网络安全过程中必不可少的,我自己整理技术文档,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,(书籍含电子版PDF)

三、网络安全视频教程

对于很多自学或者没有基础的同学来说,书籍这些纯文字类的学习教材会觉得比较晦涩难以理解,因此,我们提供了丰富的网安视频教程,以动态、形象的方式展示技术概念,帮助你更快、更轻松地掌握核心知识。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

四、网络安全护网行动/CTF比赛

学以致用 ,当你的理论知识积累到一定程度,就需要通过项目实战,在实际操作中检验和巩固你所学到的知识,同时为你找工作和职业发展打下坚实的基础。

五、网络安全工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

面试不仅是技术的较量,更需要充分的准备。

在你已经掌握了技术之后,就需要开始准备面试,我们将提供精心整理的网安面试题库,涵盖当前面试中可能遇到的各种技术问题,让你在面试中游刃有余。

如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?