下载完成后是个apk文件,也就是这道题是安卓逆向

需要使用到的工具:

jadx,或者jbe这些都可以在52pojie上面搜到

我用jadx来进行的操作

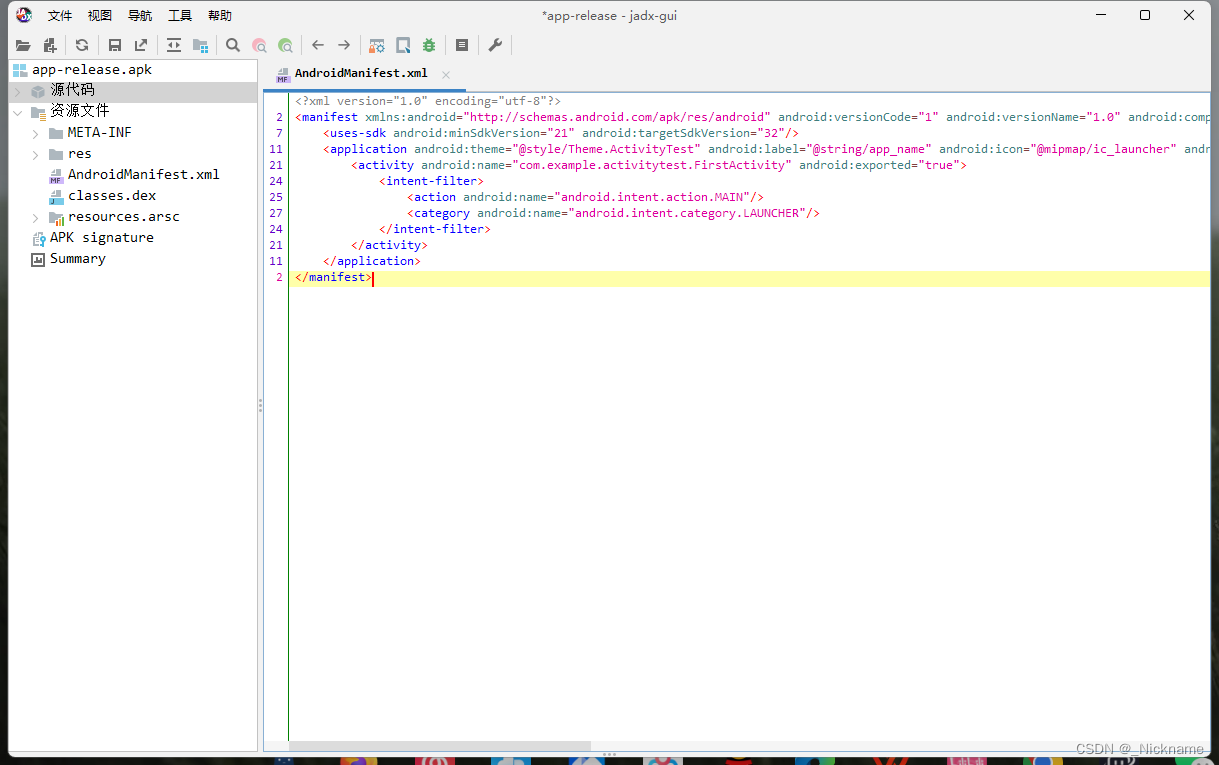

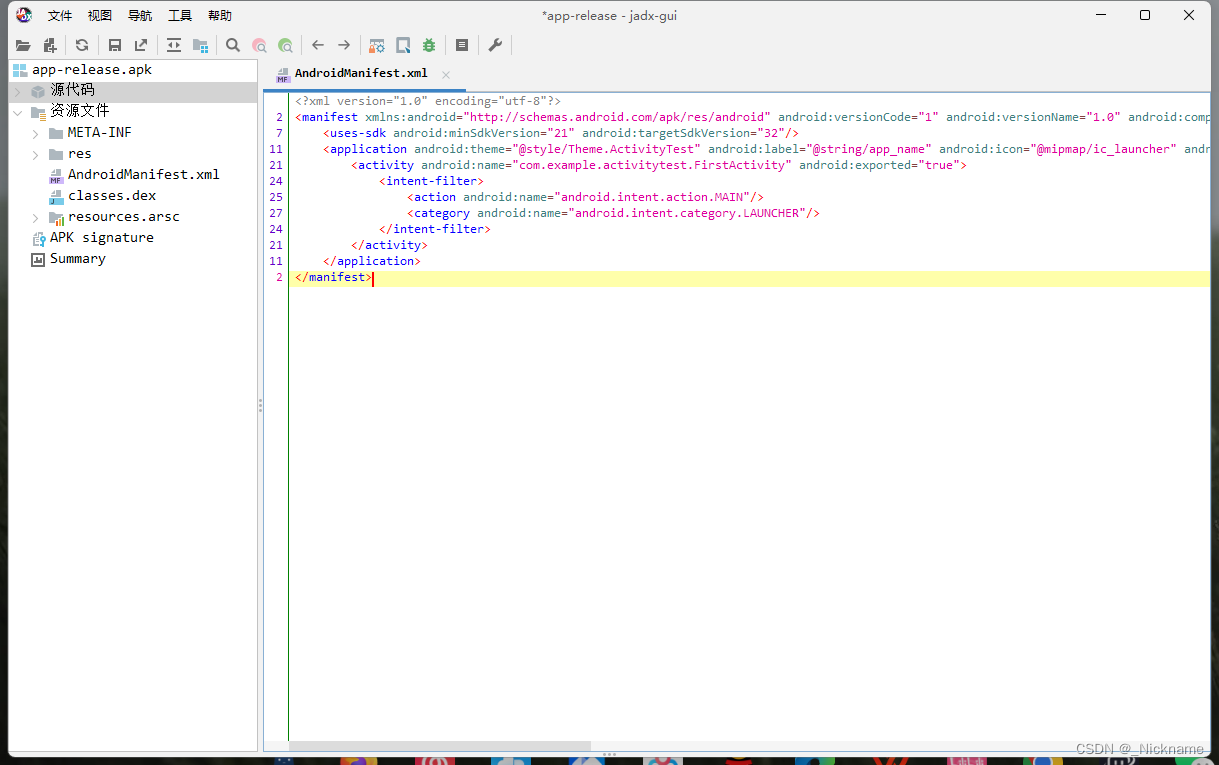

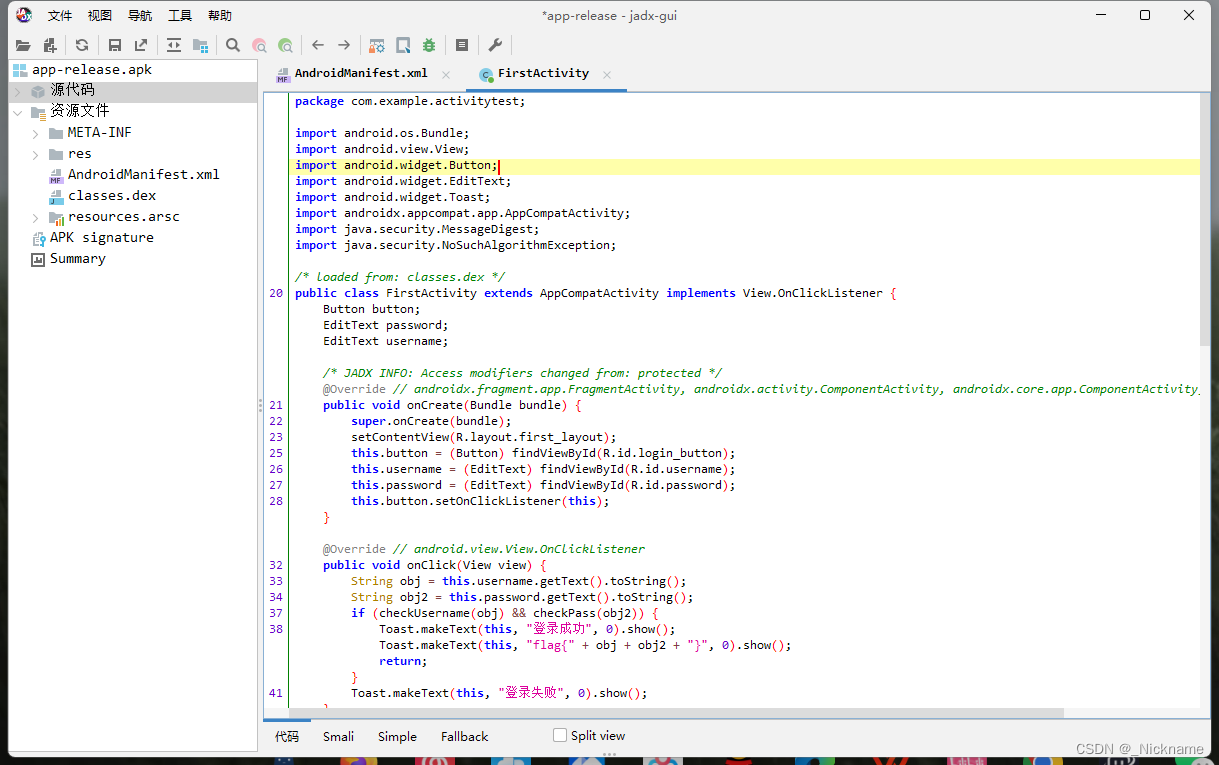

![]()

这个文件一般是窗口界面,点击

然后中间这个

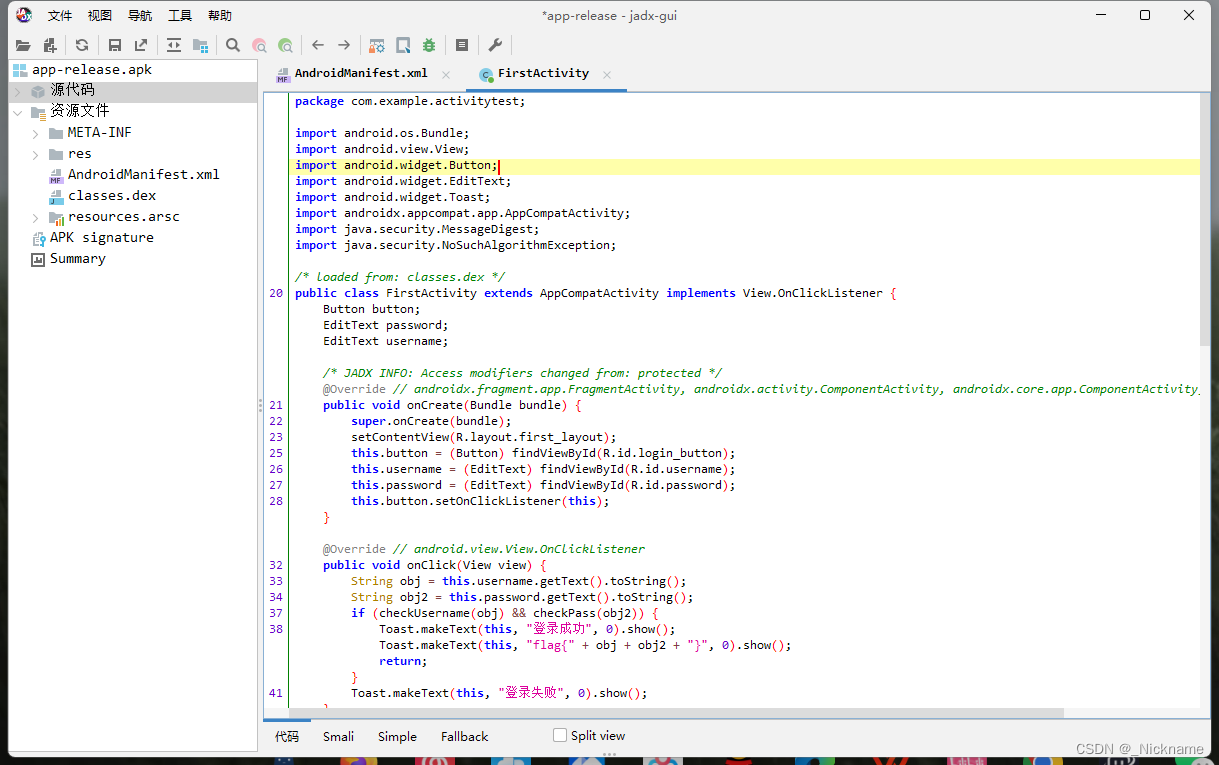

![]()

一般就是主函数(师傅说的)

然后就到了这个界面

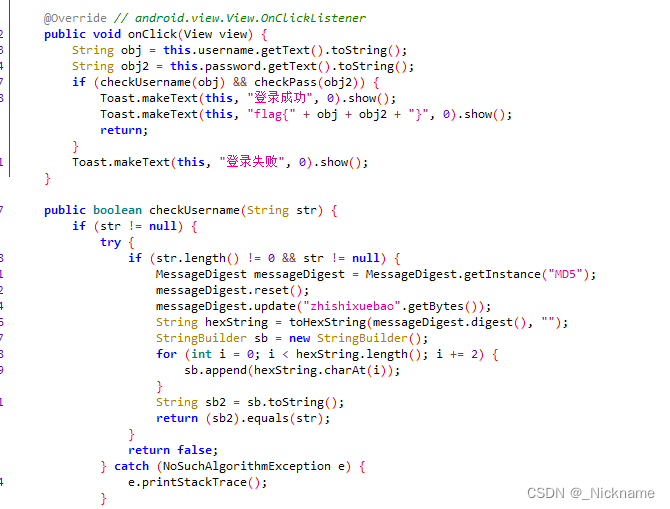

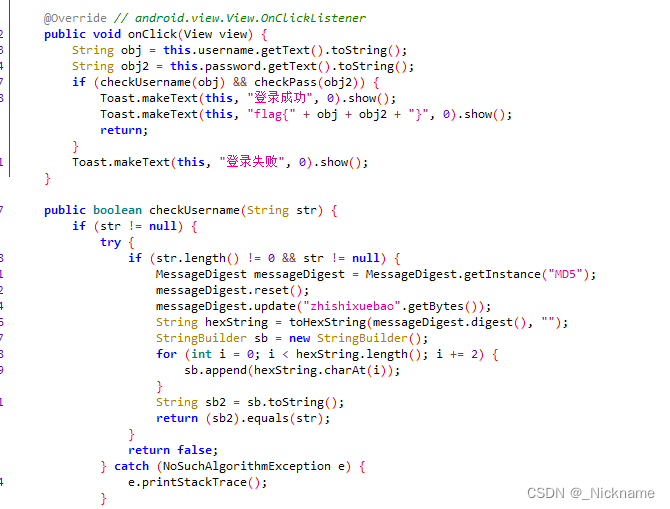

很明显就锁定到了这个地方

我们可以发现 flag是由obj1和obj2组成

本文介绍了如何使用jadx工具逆向分析安卓apk文件,揭示了包含MD5加密和特定字符替换密码验证的代码,并通过编写脚本解密flag。

本文介绍了如何使用jadx工具逆向分析安卓apk文件,揭示了包含MD5加密和特定字符替换密码验证的代码,并通过编写脚本解密flag。

下载完成后是个apk文件,也就是这道题是安卓逆向

需要使用到的工具:

jadx,或者jbe这些都可以在52pojie上面搜到

我用jadx来进行的操作

![]()

这个文件一般是窗口界面,点击

然后中间这个

![]()

一般就是主函数(师傅说的)

然后就到了这个界面

很明显就锁定到了这个地方

我们可以发现 flag是由obj1和obj2组成

305

305

950

950

1371

1371

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?