题目链接

https://buuoj.cn/challenges#[HDCTF2019]%E4%BD%A0%E8%83%BD%E5%8F%91%E7%8E%B0%E4%BB%80%E4%B9%88%E8%9B%9B%E4%B8%9D%E9%A9%AC%E8%BF%B9%E5%90%97

解题过程

打开题目是个镜像文件:memory.img

打开题目是个镜像文件:memory.img

考虑使用volatility取证工具。将memory.img复制到kali中,用volatility分析:

考虑使用volatility取证工具。将memory.img复制到kali中,用volatility分析:

volatility imageinfo -f memory.img

是Win2003镜像

分析进程信息:

分析进程信息:

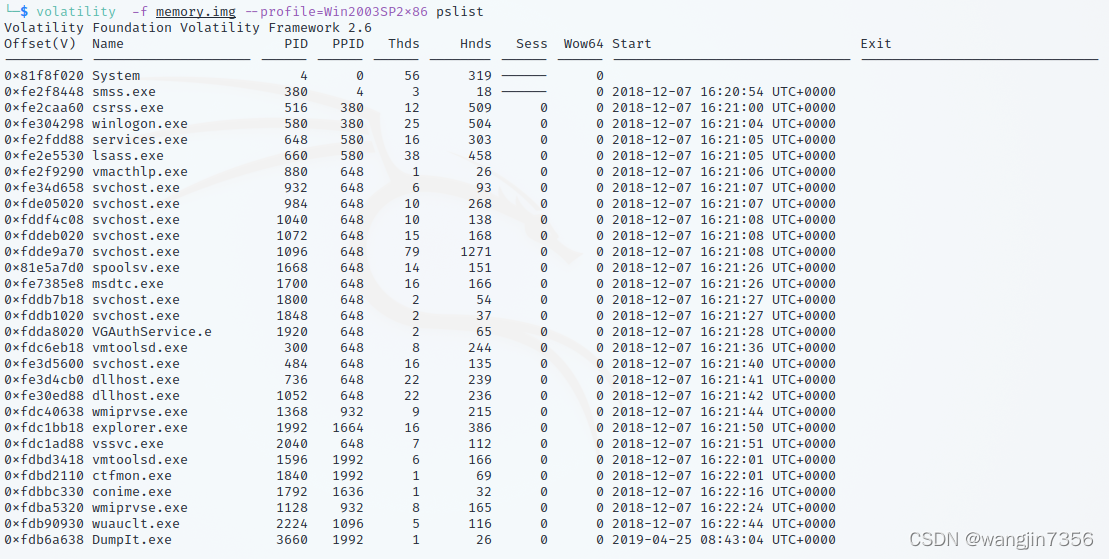

volatility -f memory.img --profile=Win2003SP2x86 pslist

一般,常见windows工具进程名:

- TrueCrypt.exe 磁盘加密工具

- notepad.exe 自带记事本

- mspaint.exe 自带画图工具

- iexplore.exe IE浏览器

- DumpIt.exe 内存镜像提取工具

- explorer.exe 资源管理器

以上这些进程需要注意。

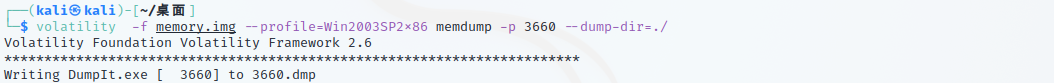

导出进程1992(explorer.exe)和3660(DumpIt.exe):

volatility -f memory.img --profile=Win2003SP2x86 memdump -p 3660 --dump-dir=./

volatility -f memory.img --profile=Win2003SP2x86 memdump -p 1992 --dump-dir=./

用strings命令分析dmp中是否包含flag信息:

strings -e l 3660.dmp | grep flag

strings -e l 1992.dmp | grep flag

显示dmp包里有张flag.png的图片。用foremost工具分离dmp包

在1992.dmp( DumpIt.exe)里发现二维码和密钥图片,二3660.dmp(DumpIt.exe)只有二维码图片。

用微微二维码工具解码:

得到解码结果:

得到解码结果:

jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

用在线工具AES解码:

得到flag:

得到flag:

flag{F0uNd_s0m3th1ng_1n_M3mory}

小结

1.知识点:数字取证。volatility工具的使用。

本文详细讲述了使用volatility工具对Win2003镜像进行取证的过程,涉及进程分析、内存导出、字符串搜索,最终解码flag。关键步骤包括识别TrueCrypt等工具进程并提取相关内存,展示了数字取证技术的应用。

本文详细讲述了使用volatility工具对Win2003镜像进行取证的过程,涉及进程分析、内存导出、字符串搜索,最终解码flag。关键步骤包括识别TrueCrypt等工具进程并提取相关内存,展示了数字取证技术的应用。

1388

1388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?