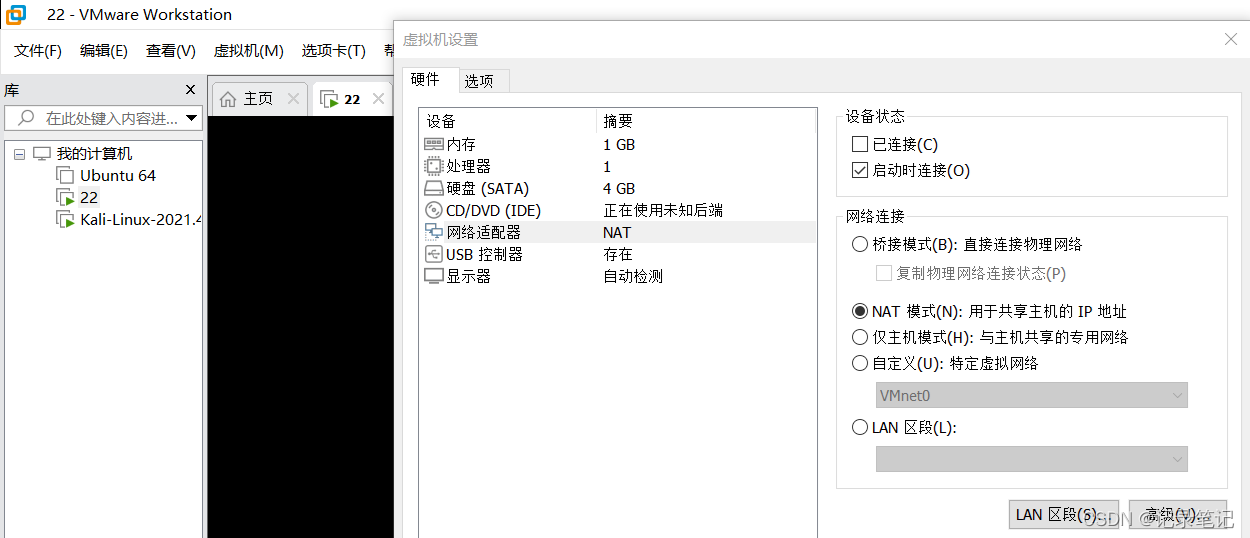

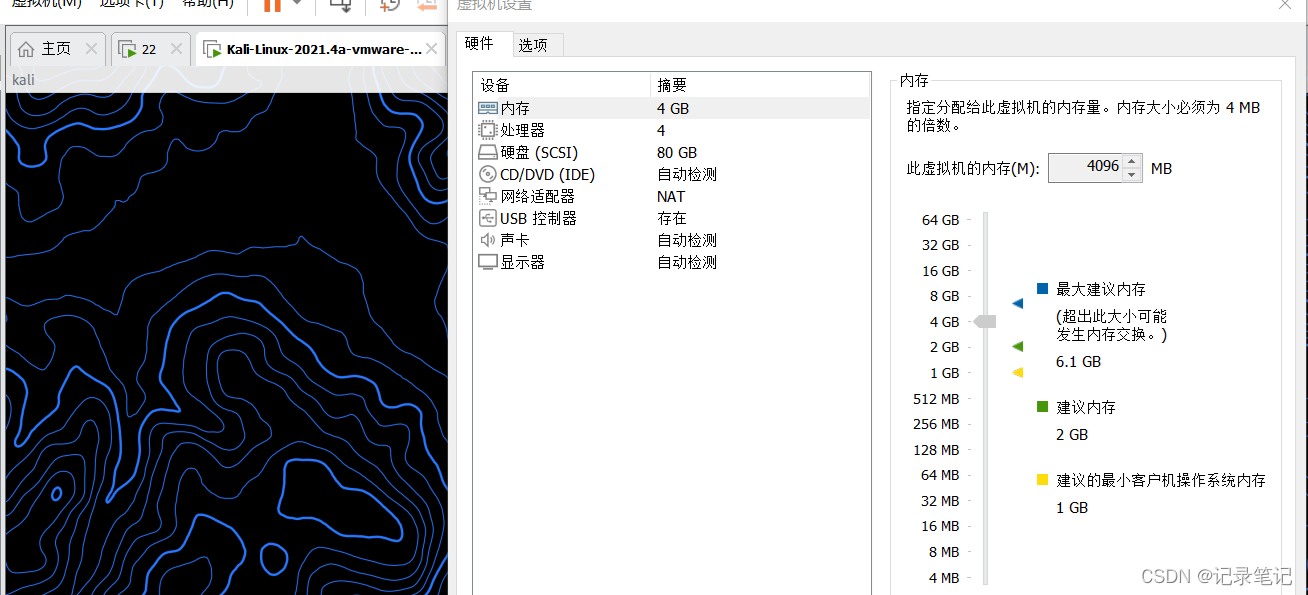

配置网络为nat模式(你需要知道你的靶机的IP网段,最好与kali攻击机处于同一网段)

查看net模式下的网段 192.168.15.0

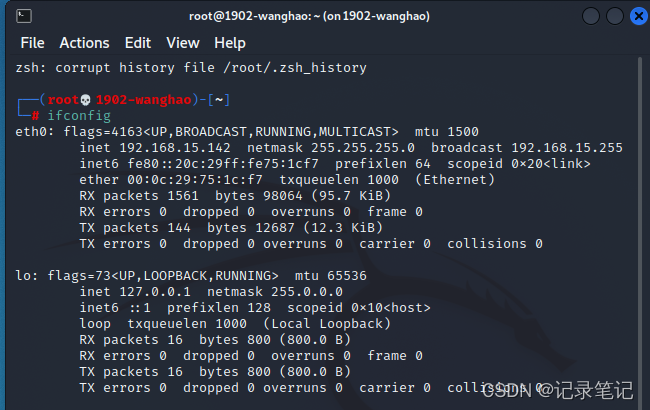

我们查看一下kali的IP地址 kali的IP192.168.15.142

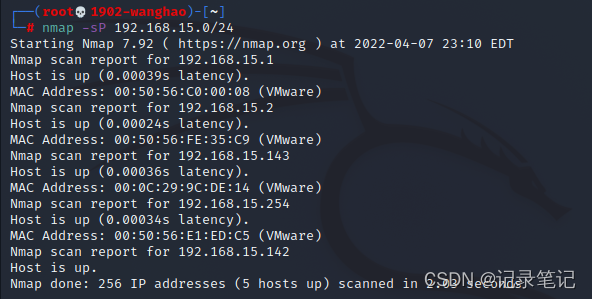

Nmap -Sp 192.168.15.0/24扫描存活主机

我们就的到了DC-1的ip192.168.15.143

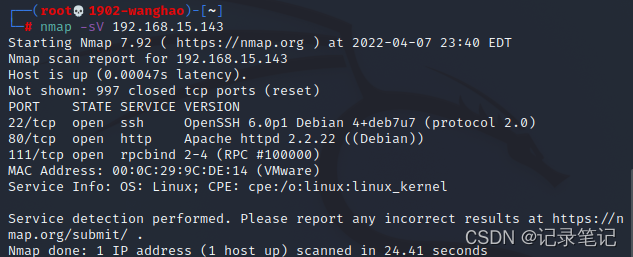

我们扫描一下看下开放的端口

目标靶机开放ssh远程连接服务,HTTP服务

whatweb http://192.168.15.143扫描网站指纹信息

本文介绍了在VulnHub上针对DC-1靶机进行渗透测试的过程,包括扫描存活主机、识别开放端口、利用Drupal 7漏洞、提权、数据库操作以及解密密码等步骤,最终找到并读取了多个flag。

本文介绍了在VulnHub上针对DC-1靶机进行渗透测试的过程,包括扫描存活主机、识别开放端口、利用Drupal 7漏洞、提权、数据库操作以及解密密码等步骤,最终找到并读取了多个flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

478

478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?