- 漏洞信息

| 序号 | 漏洞类型 | 风险等级 | 漏洞主机( 操作系统及版本) |

| 1 | Apache HTTP Server 安全漏洞(CVE-2019-0211) | 高 | Apache HTTP Server 版本 2.4.17~2.4.3 |

2.漏洞详情

Apache软件基金会(Apache Software Foundation)近日修补了Apache HTTP Server上的一个严重漏洞,此一编号为CVE-2019-0211的安全漏洞属于本地端权限扩张漏洞,将允许黑客取得系统的最高权限以执行任意程序,从2015年10月发表的2.4.17到今年2月发表的2.4.38的十多个版本都遭殃,用户应尽快升级到4月1日释出的2.4.39。此一漏洞可在Apache HTTP Server执行Gracefully Restart时被触发,允许在较低权限的子程序中运作的Event、Worker及Prefork等多任务处理模块(MPM),藉由摆布Scoreboard而能以父程序的权限执行任意程序。

3.加固方案

- 下载

进入apache官网:Download - The Apache HTTP Server Project下载不受影响的版本。

- 安装及配置

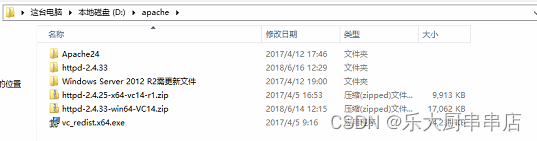

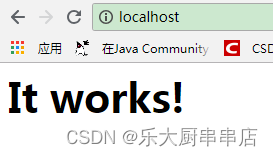

将压缩文件解压到相应目录即可(D:/apache/httpd-2.4.33)

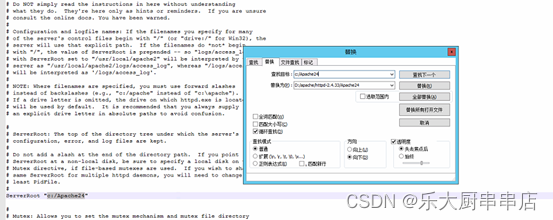

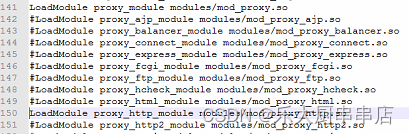

打开主配置文件(conf\httpd.conf)

把文件中的所有 ”c:/Apache24″ 替换为自己的安装目录(D:/apache/httpd-2.4.33/Apache24)

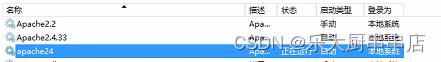

以管理员身份运行CMD,进入Apache24\bin 目录(httpd.exe所在目录)

输入 httpd.exe -k install -n "Apache2.4.33" 安装服务(注:Apache2.4.33为安装服务名称)

完成!

ApacheHTTPServer存在本地端权限扩张漏洞(CVE-2019-0211),影响版本2.4.17至2.4.38。黑客可通过此漏洞获取系统最高权限并执行任意程序。建议用户尽快升级至2.4.39版本。

ApacheHTTPServer存在本地端权限扩张漏洞(CVE-2019-0211),影响版本2.4.17至2.4.38。黑客可通过此漏洞获取系统最高权限并执行任意程序。建议用户尽快升级至2.4.39版本。

2206

2206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?