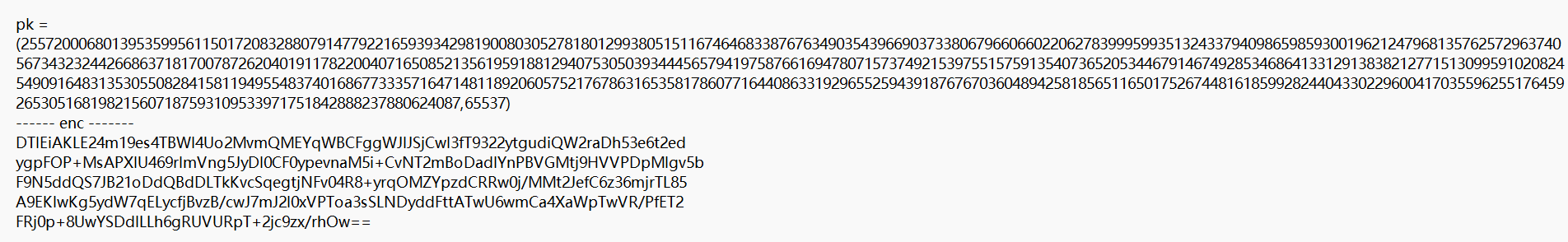

题目:RSA加密

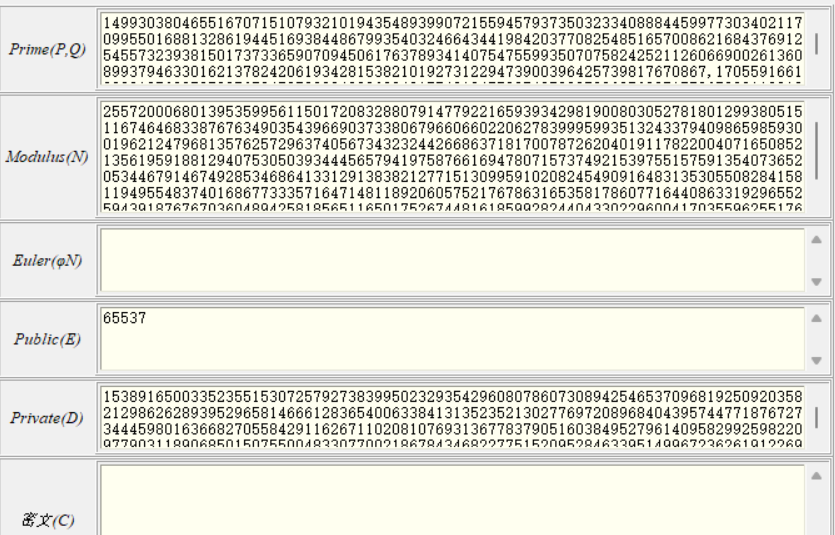

1.通已知n、e,用这个网站分解N : https://factordb.com/分解出p,q。

p————————

149930380465516707151079321019435489399072155945793735032334088844599773034021170995501688132861944516938448679935403246643441984203770825485165700862168437691254557323938150173733659070945061763789341407547559935070758242521126066900261360899379463301621378242061934281538210192731229473900396425739817670867

q-----------------

170559166199281256887953076784727902849936084815549184550874370897326056825177365209113910954088389779180174518262922176726833811470419181874717574929460298509184863124213663255559781224744696195678069242025195218017449489985102637547369070225979448169459840545693721393354651993457943927480894225788038743661

2.通过轩禹CTF_RSA工具,求出私钥d,导出为私钥文件。

1538916500335235515307257927383995023293542960807860730894254653709681925092035821298626289395296581466612836540063384131352352130277697208968404395744771876727344459801636682705584291162671102081076931367783790516038495279614095829925982209779031189068501507550048330770021867843468227751520952846339514996723626191226905955780331782273745516309573595316056282862052039815540026073537327458660646724709717960296921973384643958475057040827777914707994762920845616183068242655035317317897109547169038826344580017286634712571145250144115303844913401962707723630529487395893542087379301759386207822902199643279129888193

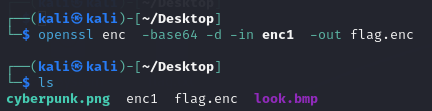

3.通过enc文件base64解码:

openssl enc -base64 -d -in enc -out flag.enc

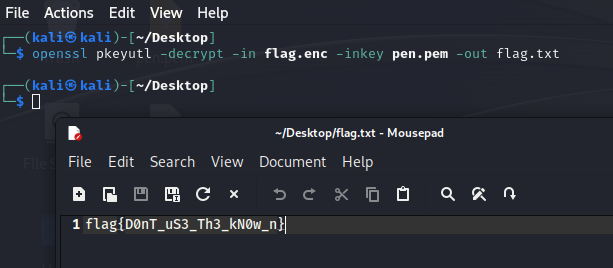

4.利用私钥pem对文件解码:

openssl pkeyutl -decrypt -in flag.enc -inkey open.pem -out flag.txt

得到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?