目录穿越

-

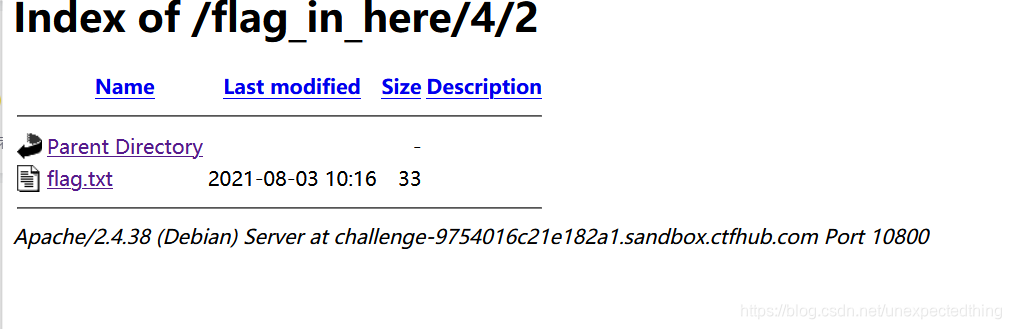

点开进去,发现是许多目录,就是目录遍历的考点

-

一个一个的试,发现在/4/2,有flag.txt,点开得到flag

目录遍历

概念

目录遍历是由于web服务器或者web应用程序对用户输入的文件名称

安全性验证不足而导致的一种安全漏洞,使得攻击者通过利用一些

特殊字符就可以绕过服务器的安全限制,访问任意的文件(可以是web

根目录以外的文件),甚至执行系统命令。

原因

目录浏览漏洞是由于网站存在配置缺陷,导致网站目录可以被任意浏

览,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、

配置文件等,攻击者利用该信息可以为进一步入侵网站做准备

漏洞利用

一般的漏洞利用../../../来进行目录穿越,得到网站的一些目录文档

通用的类Unix系统的目录遍历攻击字符串形如“…/”

对于微软的Windows操作系统以及DOS系统的目录结构,攻击者可以

使用“…/”或者“…\”字符串。

在这种操作系统中,每个磁盘分区有一个独立的根目录(比如我们会把

个人电脑分区成“C盘”、“D盘”等等),并且在所有磁盘分区之上没有更

高级的根目录。这意味着Windows系统上的目录遍历攻击会被隔离在单个

磁盘分区之内(C盘被攻击,D盘不受影响)。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1295

1295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?