可信数据空间-连接器-数据沙箱-实现方案-容器隔离

本篇文章是针对上篇文章可信数据空间-连接器-数据沙箱-实现方案中步骤8相关内容详细讲解

一、 核心挑战与设计原则

-

挑战: 既要允许代码执行(计算动),又要防止数据泄露(数据不动)。

-

原则:

- 无状态: 沙箱本身不存储任何业务数据。

- 单向数据流: 数据只能从安全的内部数据源流入沙箱,计算结果流出沙箱,但原始数据本身不能流出。

- 最小权限: 沙箱内的代码仅拥有完成任务所必需的最小权限(如只读访问特定数据源)。

- 代码受限(可选): 对执行的代码或查询进行安全检查和限制。

二、 详细实现流程

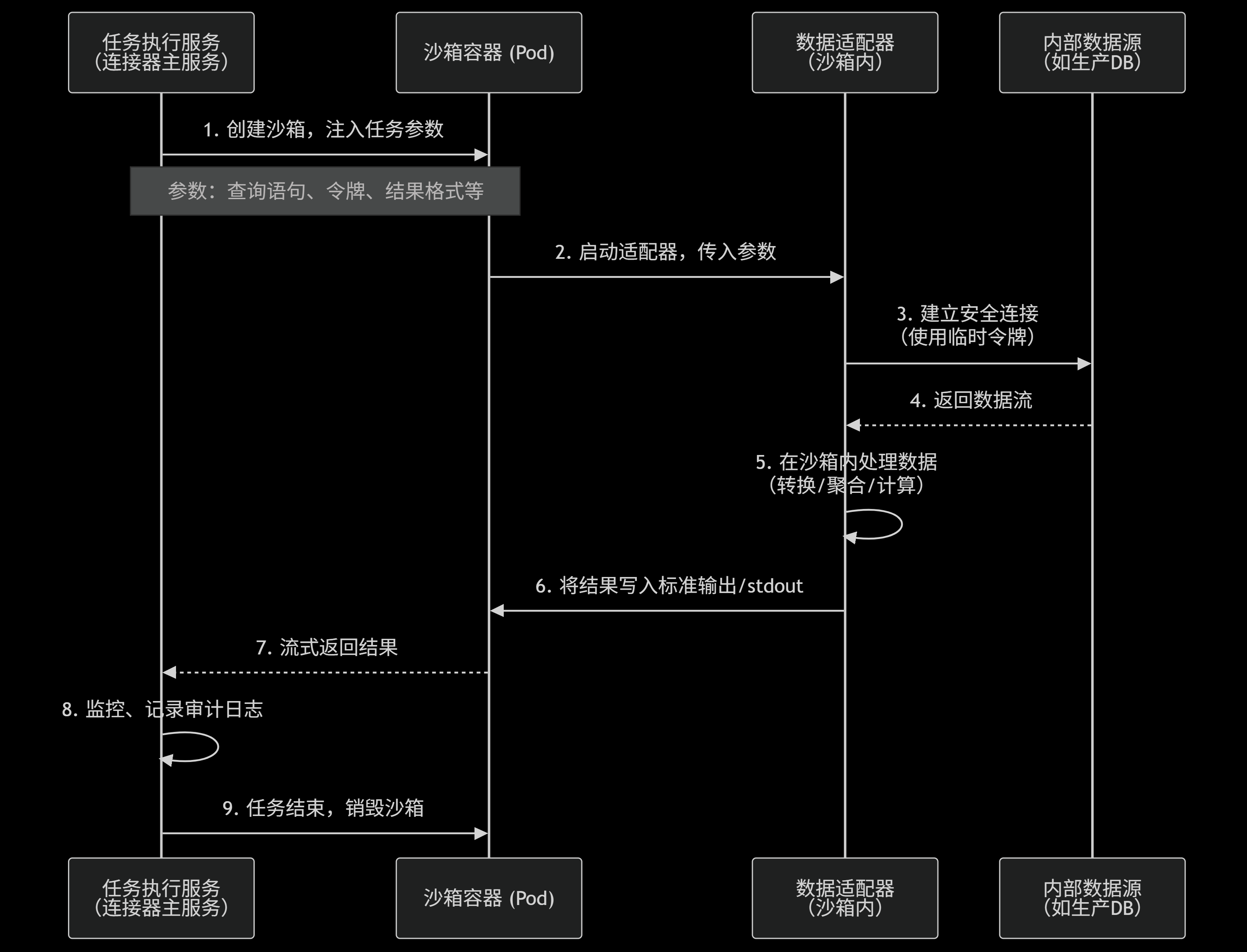

这个过程涉及沙箱、连接器主服务和数据源之间的精密协作。其完整的工作流程和组件交互如下图所示:

下面我们来逐步拆解图中的每一个关键步骤。

步骤一:沙箱初始化与参数注入

任务执行服务在创建沙箱Pod时,会通过环境变量、命令行参数或一个临时的ConfigMap将任务执行所需的“元信息”注入沙箱。

-

注入的内容包括:

-

TASK_ID: 本次任务的唯一标识。

-

DATA_SOURCE_URL: 内部数据源的连接地址(通常是内网地址)。

-

ACCESS_TOKEN: 一个短时效、权限受限的访问令牌(JWT格式),用于连接数据源。

-

QUERY_SCRIPT: 需要执行的查询语句或计算逻辑(如SQL查询、Python脚本)。

-

OUTPUT_FORMAT: 指定输出结果的格式(如JSON, CSV)。

-

这确保了沙箱本身不需要存储任何永久的敏感配置。

步骤二:安全连接数据源

沙箱内的数据适配器启动后,首先使用注入的 ACCESS_TOKEN 连接数据源。

- 关键安全措施:

-

临时令牌: 令牌由连接器主服务在任务开始时生成,有效期仅为任务执行时间(如5分钟),任务结束后自动失效。

-

只读权限: 该令牌在数据源(如数据库)侧被配置为只读权限,并且可能限制只能访问特定的表或视图(行级/列级安全)。

-

网络隔离: 数据源通常只允许来自连接器内部网络的访问,沙箱通过K8s Service Account等机制获得内网身份。

-

步骤三:数据流式处理与计算(核心)

这是最核心的环节。适配器从数据源获取数据后,在沙箱内存中进行处理。

实现模式有三种:

1. 查询下推模式(最优):

-

描述: 尽量让数据源完成复杂的过滤和聚合计算(如SQL中的WHERE, GROUP BY, JOIN),沙箱内只做简单的格式转换。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1380

1380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?