目录

一、先搞懂:Kerberos 到底是什么?用 “幼儿园接送” 类比秒懂

二、为什么需要 Kerberos?对比传统认证方式的 3 大优势

四、实战 1:搭建 KDC 服务器(CentOS/Ubuntu 双版本教程)

4.3 创建 Kerberos 数据库(存储用户 / 服务身份信息)

4.6 创建管理员主体(用于管理 Kerberos 数据库)

六、实战 3:配置客户端并实现 SSH Kerberos 认证(免密登录)

6.2 同步客户端 krb5.conf 配置(与 KDC 保持一致)

6.4 测试 SSH Kerberos 免密登录(核心验证步骤)

七、实战 4:扩展场景 —— 为 NFS 服务配置 Kerberos 认证

7.3 在另一台客户端测试 NFS 挂载(需加入 Kerberos 体系)

8.1 问题 1:kinit 时提示 “Preauthentication failed”

8.3 问题 3:票据验证失败,提示 “Clock skew too great”

8.5 问题 5:KDC 服务启动失败,提示 “Cannot resolve network address for KDC in realm EXAMPLE.COM”

8.10 问题 10:如何查看 Kerberos 认证日志?

class 卑微码农:

def __init__(self):

self.技能 = ['能读懂十年前祖传代码', '擅长用Ctrl+C/V搭建世界', '信奉"能跑就别动"的玄学']

self.发量 = 100 # 初始发量

self.咖啡因耐受度 = '极限'

def 修Bug(self, bug):

try:

# 试图用玄学解决问题

if bug.严重程度 == '离谱':

print("这一定是环境问题!")

else:

print("让我看看是谁又没写注释...哦,是我自己。")

except Exception as e:

# 如果try块都救不了,那就...

print("重启一下试试?")

self.发量 -= 1 # 每解决一个bug,头发-1

# 实例化一个我

我 = 卑微码农()引言:它是一个安全可靠的“统一身份门禁系统”

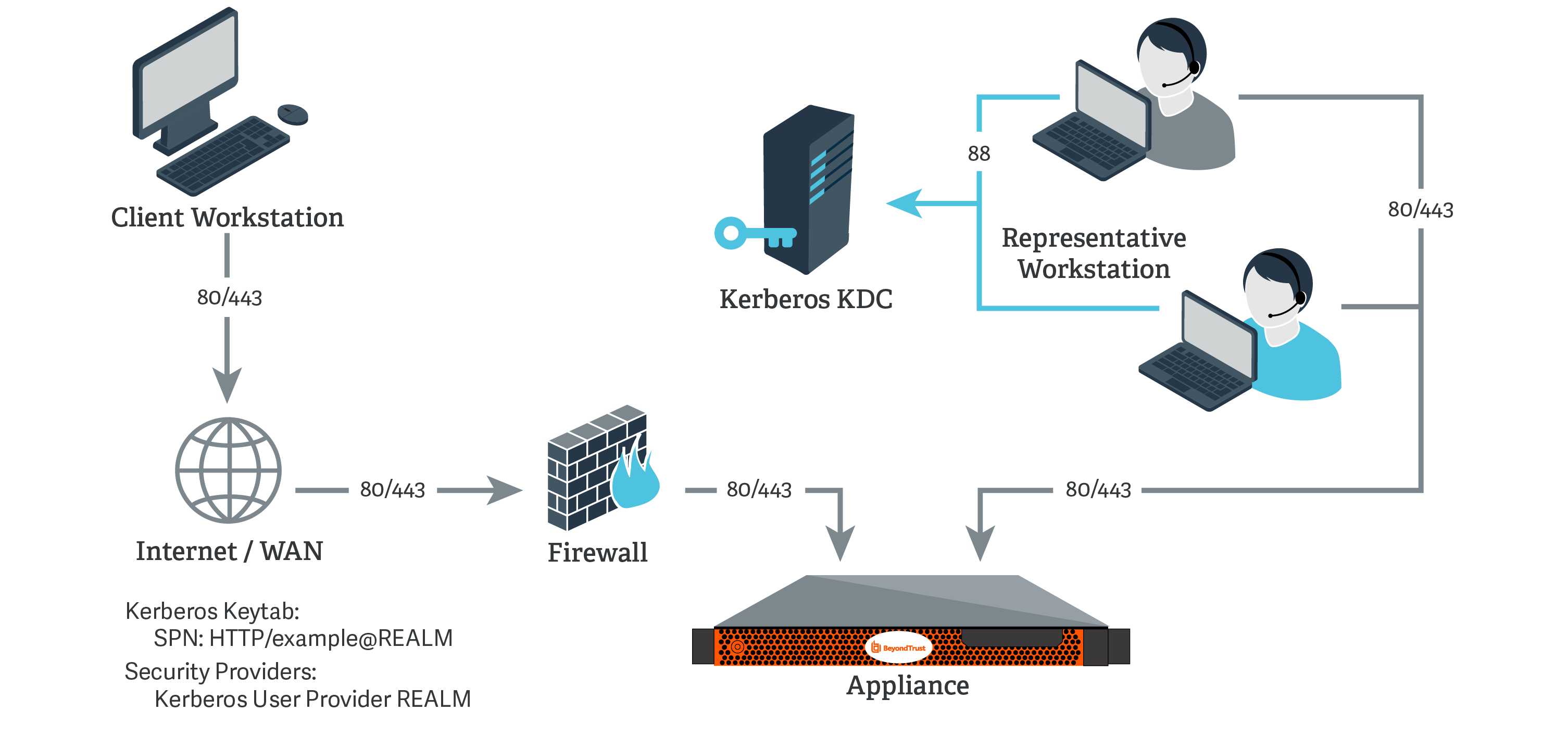

如果你管理着多台 Linux 服务器,一定遇到过这些安全痛点:SSH 登录时密码明文传输被截获、员工离职后密码未及时吊销导致权限泄露、不同服务(NFS、Hadoop)各自一套认证体系难以管理…… 这些问题的根源,在于传统认证方式的 “信任漏洞”—— 用户每次访问服务都要向服务器 “证明自己”,而服务器无法确认请求是否来自真实用户,还是被伪造的。

Kerberos 的出现,就像给企业网络装上了 “统一身份门禁系统”:用户只需一次登录,就能安全访问所有授权服务,且全程密码不会明文传输。本文从 “幼儿园接送” 的通俗类比讲透 Kerberos 原理,再通过 CentOS/Ubuntu 双系统实战,带大家搭建 KDC 服务器、配置客户端,实现 SSH/Kubernetes 等服务的 Kerberos 认证,最后解决 80% 新手会踩的几个坑。全文含 6 组核心命令、4 个实战场景,零基础也能跟着做。

一、先搞懂:Kerberos 到底是什么?用 “幼儿园接送” 类比秒懂

Kerberos 是一种网络身份认证协议,核心功能是 “在不安全的网络中,让用户和服务能安全地证明自己的身份”。它的设计灵感来自古希腊神话中守护冥府的三头犬(Kerberos),寓意 “像守护冥府一样守护网络身份”。

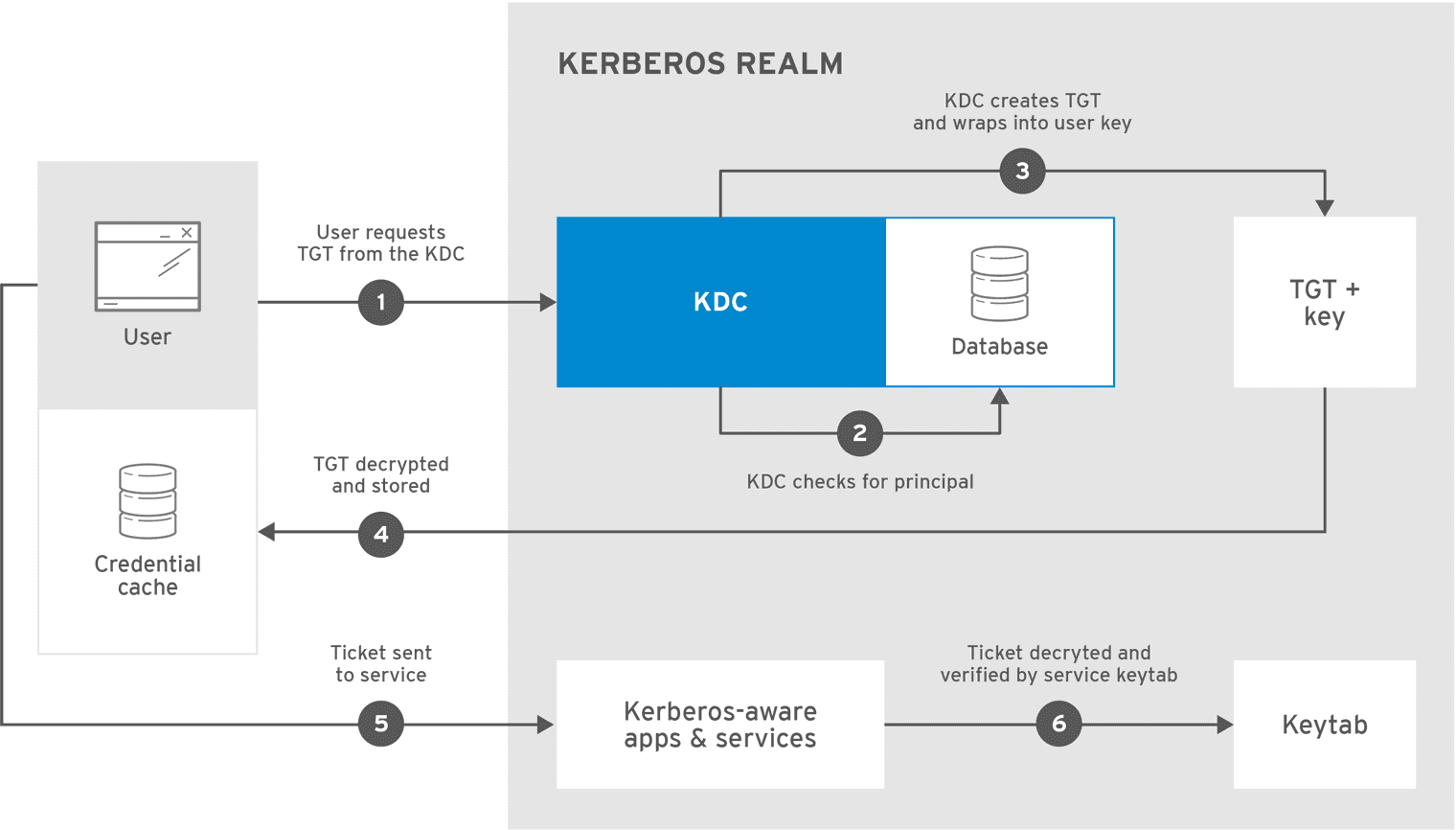

用 “幼儿园接送系统” 理解 Kerberos 核心逻辑

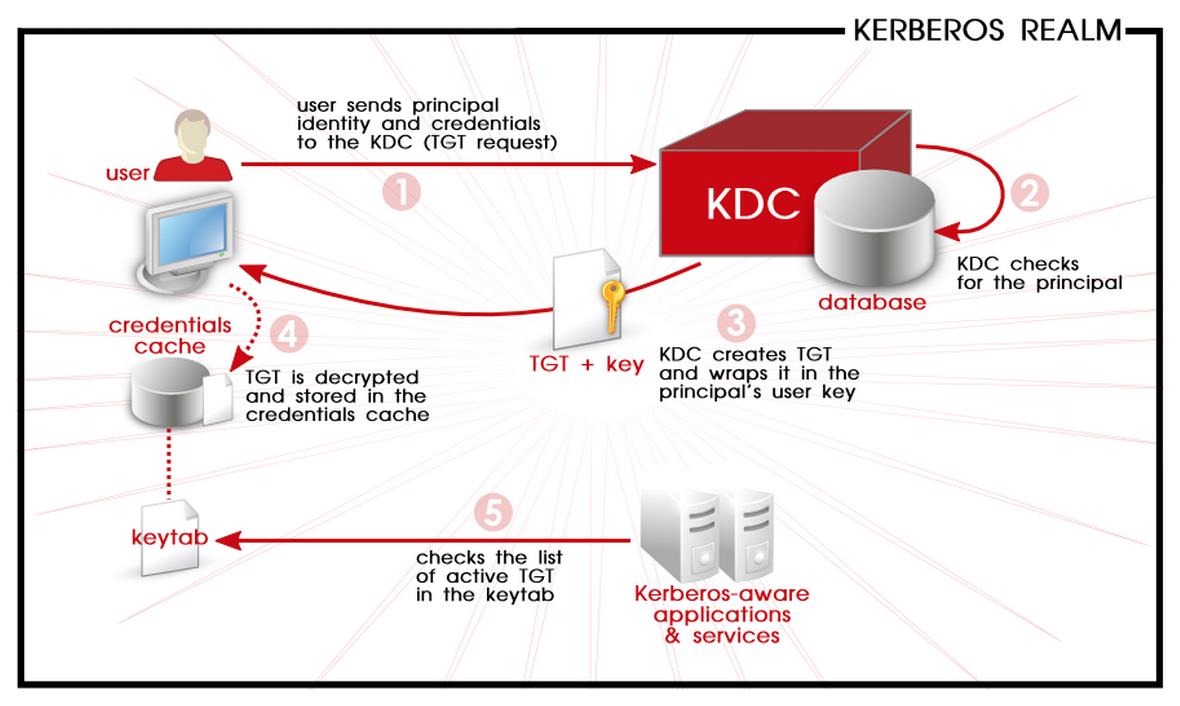

想象一个场景:幼儿园(网络环境)里,家长(用户)要接走孩子(访问服务),老师(服务器)需要确认家长身份,但家长和老师互不认识,只能通过幼儿园保安室(KDC,密钥分发中心)确认。整个流程如下:

-

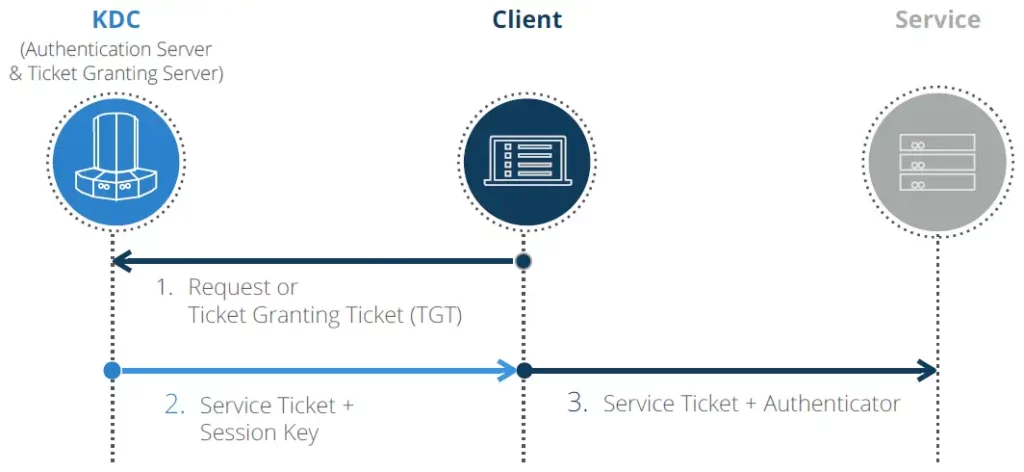

家长第一次来园(用户登录):家长到保安室(KDC)出示身份证(输入密码),保安核对身份后,给家长一张 “临时接送卡”(TGT,票据授予票据),这张卡有有效期(比如 1 小时),凭卡可以去各个教室接孩子,不用再重复出示身份证。

-

家长去教室接孩子(访问服务):家长到教室门口(服务端),先向保安室出示 “临时接送卡”,换取 “对应教室的接送单”(ST,服务票据);然后把 “接送单” 给老师,老师核对接送单有效后,允许家长接走孩子。

-

核心优势:

- 家长不用每次都出示身份证(密码只在第一次验证时使用,后续用票据);

- 老师不用记住所有家长的样子(服务器无需存储用户密码,只需信任保安室);

- 接送单有有效期和唯一标识(票据加密且时效性强,即使被偷也难滥用)。

Kerberos 的 3 个核心组件(对应幼儿园场景)

-

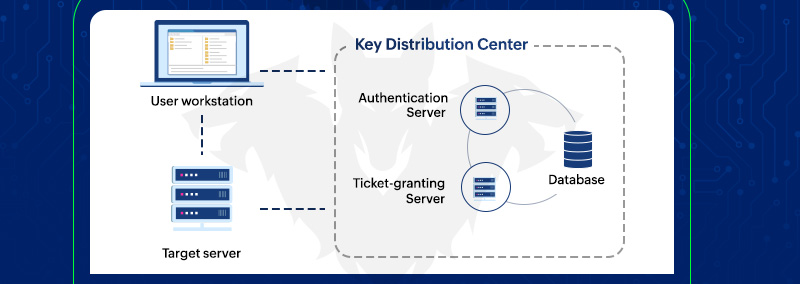

KDC(Key Distribution Center,密钥分发中心):相当于 “保安室”,是整个认证体系的核心,负责管理用户 / 服务的身份信息,生成和分发票据。KDC 包含两个关键服务:

- AS(Authentication Service,认证服务):相当于 “保安室的身份验证窗口”,负责验证用户身份,发放 TGT;

- TGS(Ticket Granting Service,票据授予服务):相当于 “保安室的票据兑换窗口”,负责根据 TGT 发放访问特定服务的 ST。

-

主体(Principal):相当于 “家长和孩子的身份标识”,是 Kerberos 中唯一的身份标识,格式为

用户名/服务名@域名(比如zhangsan@EXAMPLE.COM表示用户 “zhangsan”,nfs/server01.example.com@EXAMPLE.COM表示服务器 “server01” 上的 NFS 服务)。 -

票据(Ticket):相当于 “接送卡和接送单”,是用户与服务之间的 “临时信任凭证”:

- TGT(Ticket Granting Ticket,票据授予票据):相当于 “临时接送卡”,由 AS 发放,用户凭 TGT 可向 TGS 申请访问具体服务的 ST,有效期通常为几小时;

- ST(Service Ticket,服务票据):相当于 “教室接送单”,由 TGS 发放,用户凭 ST 可访问对应的服务,有效期通常为几分钟(防止长期滥用)。

二、为什么需要 Kerberos?对比传统认证方式的 3 大优势

传统网络认证(比如 SSH 密码登录、FTP 明文验证)的问题,就像 “每次进门都要大声报出密码”,而 Kerberos 则是 “刷一次卡,所有授权门都能进”。具体优势如下:

1. 密码全程不明文传输,防窃听

传统认证中,用户密码通常以明文或简单加密方式发送给服务器(比如早期 HTTP Basic 认证),黑客通过抓包就能获取密码;而 Kerberos 中,密码只在用户本地用于加密数据,不会在网络中传输,即使黑客抓包,得到的也只是加密后的票据,无法破解出密码。

2. 一次认证,多服务访问(SSO 单点登录)

用户只需在 KDC 上认证一次(获取 TGT),后续访问所有加入 Kerberos 体系的服务(SSH、NFS、Hadoop、Kubernetes 等)时,无需再次输入密码,直接用 TGT 兑换 ST 即可。这解决了 “每个服务一套密码,用户记不住,管理员难管理” 的问题。

3. 服务端无需存储密码,降低泄露风险

传统认证中,服务器需要存储用户密码(通常是哈希后的密文),一旦服务器被攻破,密码库可能泄露;而 Kerberos 中,服务器只需存储自己的密钥(用于解密 ST),用户密码只存储在 KDC 中,且 KDC 可单独部署在高安全级别环境(比如物理隔离的机房),大幅降低密码泄露风险。

三、环境准备:搭建 Kerberos 前的 4 项核心配置

在开始部署前,需要准备至少 2 台 Linux 服务器(1 台作为 KDC 服务器,1 台作为客户端),并完成以下基础配置(以 CentOS 7 和 Ubuntu 20.04 为例,其他发行版操作类似)。

3.1 服务器规划与网络要求

| 角色 | 主机名 | IP 地址 | 操作系统 | 备注 |

|---|---|---|---|---|

| KDC 服务器 | kdc.example.com | 192.168.1.100 | CentOS 7 / Ubuntu 20.04 | 需固定 IP,关闭防火墙或开放 88 端口(Kerberos 默认端口) |

| 客户端 | client01.example.com | 192.168.1.101 | CentOS 7 / Ubuntu 20.04 | 需能访问 KDC 服务器的 88 端口 |

3.2 配置主机名与 DNS 解析

Kerberos 严重依赖主机名和域名,必须确保所有服务器的主机名与域名对应,且相互之间能通过主机名访问。

步骤 1:设置主机名

# 在KDC服务器上执行

sudo hostnamectl set-hostname kdc.example.com

# 在客户端执行

sudo hostnamectl set-hostname client01.example.com

步骤 2:配置本地 DNS(/etc/hosts)

所有服务器都需要添加以下内容(避免依赖外部 DNS):

sudo vim /etc/hosts

# 添加以下两行(IP地址替换为实际地址)

192.168.1.100 kdc.example.com kdc

192.168.1.101 client01.example.com client01

验证主机名解析:

ping kdc.example.com -c 2 # 能ping通说明解析正常

ping client01.example.com -c 2

3.3 关闭防火墙或开放端口

Kerberos 默认使用 UDP/TCP 88 端口(KDC)、464 端口(密码修改),需确保这些端口在 KDC 服务器上开放:

CentOS 7 操作:

# 临时关闭防火墙(测试环境用)

sudo systemctl stop firewalld

sudo systemctl disable firewalld

# 或仅开放必要端口(生产环境推荐)

sudo firewall-cmd --permanent --add-port=88/tcp

sudo firewall-cmd --permanent --add-port=88/udp

sudo firewall-cmd --permanent --add-port=464/tcp

sudo firewall-cmd --permanent --add-port=464/udp

sudo firewall-cmd --reload

Ubuntu 20.04 操作:

# 临时关闭防火墙

sudo ufw disable

# 或仅开放必要端口

sudo ufw allow 88/tcp

sudo ufw allow 88/udp

sudo ufw allow 464/tcp

sudo ufw allow 464/udp

sudo ufw reload

3.4 同步时间(关键!票据有时间戳验证)

Kerberos 票据包含时间戳,若服务器之间时间差超过 5 分钟(默认配置),会导致认证失败。需确保所有服务器时间同步:

# 安装ntpdate工具(CentOS)

sudo yum install -y ntpdate

# 安装ntpdate工具(Ubuntu)

sudo apt install -y ntpdate

# 同步时间到阿里云时间服务器

sudo ntpdate ntp.aliyun.com

# 设置定时同步(可选)

echo "*/10 * * * * /usr/sbin/ntpdate ntp.aliyun.com >/dev/null 2>&1" | sudo tee -a /etc/crontab

四、实战 1:搭建 KDC 服务器(CentOS/Ubuntu 双版本教程)

KDC 服务器是 Kerberos 体系的核心,负责管理身份数据库和发放票据。以下分 CentOS 和 Ubuntu 两种系统讲解安装配置步骤。

4.1 安装 KDC 软件包

CentOS 7 安装:

# 安装KDC服务和管理工具

sudo yum install -y krb5-server krb5-libs krb5-workstation

Ubuntu 20.04 安装:

# 安装KDC服务和管理工具

sudo apt install -y krb5-kdc krb5-admin-server krb5-config

安装过程中,Ubuntu 会提示输入 “默认 realm”(相当于 Kerberos 的 “域名”,通常用大写的域名,比如EXAMPLE.COM),输入后继续即可。

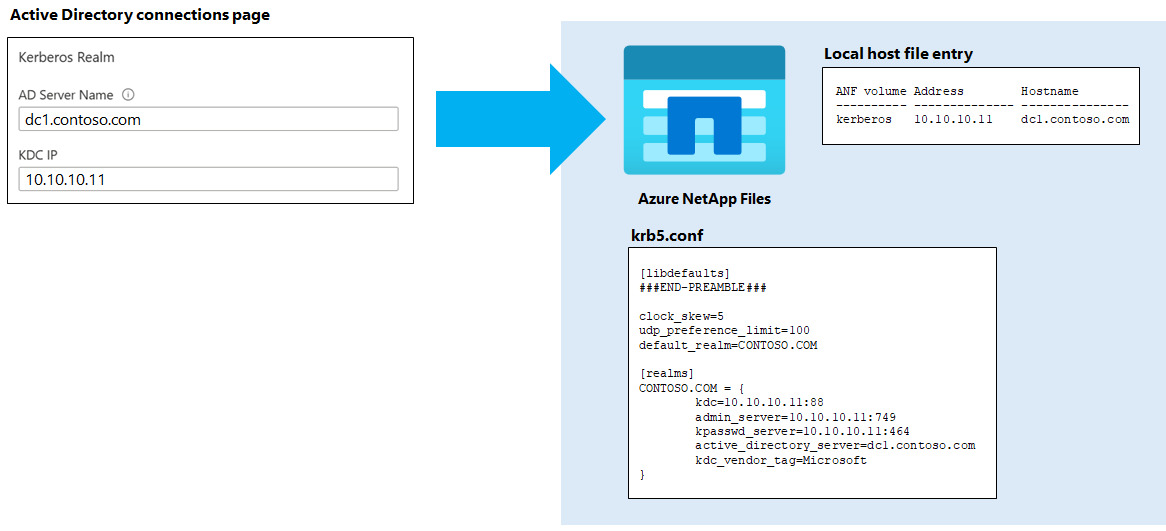

4.2 配置 KDC 核心文件(krb5.conf)

/etc/krb5.conf是 Kerberos 的主配置文件,定义了默认域名、KDC 服务器地址、票据有效期等关键参数。

步骤 1:编辑配置文件

sudo vim /etc/krb5.conf

步骤 2:配置内容(双系统通用)

[logging]

default = FILE:/var/log/krb5libs.log # 通用日志

kdc = FILE:/var/log/krb5kdc.log # KDC服务日志

admin_server = FILE:/var/log/kadmind.log # 管理员服务日志

[libdefaults]

default_realm = EXAMPLE.COM # 默认域名(必须大写)

dns_lookup_realm = false # 不通过DNS查找realm

dns_lookup_kdc = false # 不通过DNS查找KDC

ticket_lifetime = 24h # TGT有效期(默认24小时)

renew_lifetime = 7d # TGT可续期最长时间(默认7天)

forwardable = true # 允许TGT转发

rdns = false

[realms]

EXAMPLE.COM = {

kdc = kdc.example.com # KDC服务器主机名(必须能解析)

admin_server = kdc.example.com # 管理员服务器(通常与KDC同一台)

}

[domain_realm]

.example.com = EXAMPLE.COM # 子域名映射到realm

example.com = EXAMPLE.COM

配置说明:

default_realm必须大写,通常与域名一致(如EXAMPLE.COM对应域名example.com);ticket_lifetime控制 TGT 有效期,太短需要频繁认证,太长有安全风险,企业级环境建议设为 4-8 小时;kdc和admin_server必须填写 KDC 服务器的主机名(已在/etc/hosts中配置解析)。

4.3 创建 Kerberos 数据库(存储用户 / 服务身份信息)

KDC 需要一个数据库存储所有主体(用户、服务)的密钥信息,数据库文件默认保存在/var/kerberos/krb5kdc/(CentOS)或/var/lib/krb5kdc/(Ubuntu)。

步骤 1:初始化数据库

# CentOS执行(数据库目录为/var/kerberos/krb5kdc/)

sudo kdb5_util create -s

# Ubuntu执行(数据库目录为/var/lib/krb5kdc/)

sudo krb5_newrealm

执行后会提示输入 “数据库主密钥(master key)”,这是加密数据库的密钥,必须牢记(建议用强密码,比如大小写 + 数字 + 符号)。

步骤 2:验证数据库文件

# CentOS查看

ls -l /var/kerberos/krb5kdc/

# 应看到kadm5.acl、krb5kdc.conf、principal(数据库文件)

# Ubuntu查看

ls -l /var/lib/krb5kdc/

# 应看到kadm5.acl、krb5kdc.conf、principal

4.4 配置 KDC 访问控制(kadm5.acl)

kadm5.acl文件定义了哪些用户可以管理 Kerberos 数据库(比如添加 / 删除主体、修改密码),默认路径:

- CentOS:

/var/kerberos/krb5kdc/kadm5.acl - Ubuntu:

/etc/krb5kdc/kadm5.acl

编辑配置文件:

# CentOS

sudo vim /var/kerberos/krb5kdc/kadm5.acl

# Ubuntu

sudo vim /etc/krb5kdc/kadm5.acl

添加以下内容(允许admin用户管理所有主体):

*/admin@EXAMPLE.COM *

说明:*/admin@EXAMPLE.COM表示所有以/admin结尾的主体(如root/admin@EXAMPLE.COM),*表示拥有所有管理权限。

4.5 启动 KDC 服务并设置开机自启

CentOS 7 操作:

# 启动KDC服务(krb5kdc)和管理员服务(kadmind)

sudo systemctl start krb5kdc

sudo systemctl start kadmind

# 设置开机自启

sudo systemctl enable krb5kdc

sudo systemctl enable kadmind

# 查看服务状态(确保Active: active (running))

sudo systemctl status krb5kdc

sudo systemctl status kadmind

Ubuntu 20.04 操作:

# 启动KDC服务和管理员服务

sudo systemctl start krb5-kdc

sudo systemctl start kadmind

# 设置开机自启

sudo systemctl enable krb5-kdc

sudo systemctl enable kadmind

# 查看服务状态

sudo systemctl status krb5-kdc

sudo systemctl status kadmind

4.6 创建管理员主体(用于管理 Kerberos 数据库)

需要创建一个具有管理员权限的主体(对应kadm5.acl中的配置),后续通过该主体添加用户和服务主体。

bash

# 创建管理员主体(格式:用户名/admin@REALM)

sudo kadmin.local -q "addprinc root/admin@EXAMPLE.COM"

执行后会提示设置密码(输入强密码并牢记),输出类似:

WARNING: no policy specified for root/admin@EXAMPLE.COM; defaulting to no policy

Enter password for principal "root/admin@EXAMPLE.COM": # 输入密码

Re-enter password for principal "root/admin@EXAMPLE.COM": # 确认密码

Principal "root/admin@EXAMPLE.COM" created.

验证管理员主体:

# 登录管理员控制台(输入刚才设置的密码)

kadmin

# 登录成功后会显示kadmin: 提示符,输入listprincs可查看所有主体

kadmin: listprincs

# 应看到root/admin@EXAMPLE.COM和krbtgt/EXAMPLE.COM@EXAMPLE.COM(KDC内置主体)

kadmin: quit # 退出控制台

五、实战 2:添加用户与服务主体(让认证 “有对象”)

主体(Principal)是 Kerberos 中的 “身份标识”,分为用户主体(供人登录)和服务主体(供服务器验证)。以下讲解如何添加这两种主体。

5.1 添加用户主体(供员工登录使用)

以添加用户zhangsan为例,步骤如下:

# 登录KDC管理员控制台(输入管理员密码)

kadmin

# 添加用户主体(格式:用户名@REALM)

kadmin: addprinc zhangsan@EXAMPLE.COM

# 提示设置密码(建议复杂度高一些)

Enter password for principal "zhangsan@EXAMPLE.COM":

Re-enter password for principal "zhangsan@EXAMPLE.COM":

Principal "zhangsan@EXAMPLE.COM" created.

# 退出控制台

kadmin: quit

用户主体格式说明:

- 简单格式:

用户名@REALM(如zhangsan@EXAMPLE.COM),适用于普通用户; - 避免使用特殊字符,建议用小写字母 + 数字。

5.2 添加服务主体(供服务器验证身份)

服务主体用于标识服务器上的特定服务(如 SSH、NFS),格式为服务名/主机名@REALM,其中 “服务名” 通常是服务的协议名(如ssh、nfs)。

以客户端client01.example.com的 SSH 服务为例,添加服务主体:

# 登录KDC管理员控制台

kadmin

# 添加SSH服务主体(服务名ssh,主机名client01.example.com)

kadmin: addprinc -randkey ssh/client01.example.com@EXAMPLE.COM

# 输出:Principal "ssh/client01.example.com@EXAMPLE.COM" created.

# 说明:-randkey表示随机生成密钥(无需手动设置密码)

# 导出服务主体的密钥到keytab文件(供服务端使用,无需密码即可解密票据)

kadmin: ktadd -k /tmp/ssh-client01.keytab ssh/client01.example.com@EXAMPLE.COM

# 输出:Entry for principal ssh/client01.example.com@EXAMPLE.COM with kvno 2, encryption type aes256-cts-hmac-sha1-96 added to keytab WRFILE:/tmp/ssh-client01.keytab.

kadmin: quit

关键说明:

-randkey:服务主体无需人工登录,用随机密钥更安全;ktadd:将服务主体的密钥导出到 keytab 文件(二进制,权限严格控制为 600),服务端通过该文件解密 ST,无需存储密码;- 每个服务主体的 keytab 文件需复制到对应的服务器(如

ssh/client01的 keytab 复制到client01服务器)。

5.3 复制 keytab 文件到客户端服务器

将刚才生成的ssh-client01.keytab复制到client01.example.com服务器,并设置权限:

# 在KDC服务器上执行,将keytab文件复制到客户端

scp /tmp/ssh-client01.keytab client01.example.com:/etc/krb5.keytab

# 登录客户端服务器,设置权限(必须600,否则服务无法使用)

ssh client01.example.com

sudo chmod 600 /etc/krb5.keytab

sudo chown root:root /etc/krb5.keytab

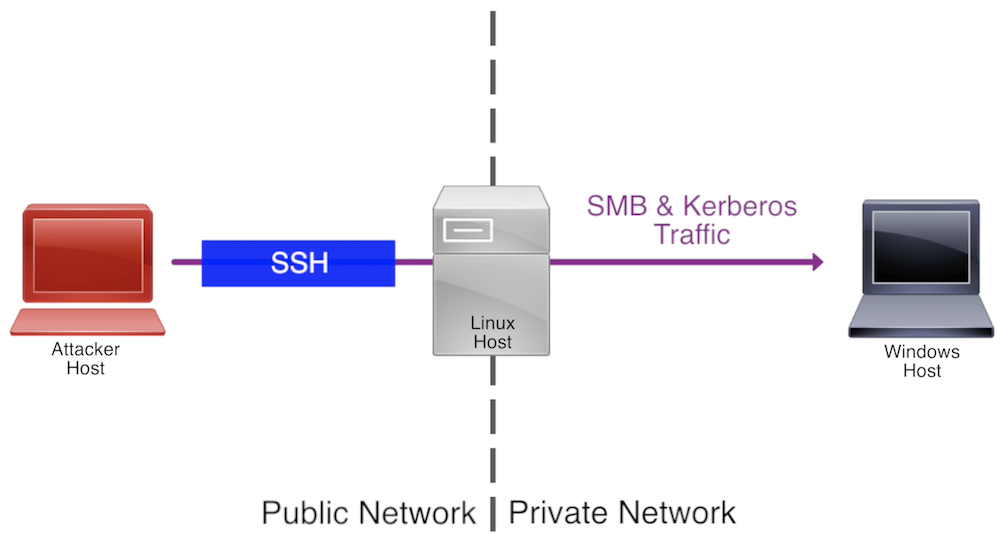

六、实战 3:配置客户端并实现 SSH Kerberos 认证(免密登录)

客户端需要安装 Kerberos 客户端工具,并配置 SSH 服务支持 Kerberos 认证,最终实现 “用户只需一次 kinit(获取 TGT),即可免密 SSH 登录服务器”。

6.1 在客户端安装 Kerberos 客户端工具

CentOS 7 客户端:

sudo yum install -y krb5-workstation krb5-libs

Ubuntu 20.04 客户端:

sudo apt install -y krb5-user

6.2 同步客户端 krb5.conf 配置(与 KDC 保持一致)

客户端的/etc/krb5.conf必须与 KDC 服务器的配置一致,否则无法正常认证:

# 在客户端执行,从KDC服务器复制配置文件

sudo scp kdc.example.com:/etc/krb5.conf /etc/krb5.conf

6.3 配置 SSH 服务支持 Kerberos 认证

步骤 1:修改 SSH 服务配置(sshd_config)

sudo vim /etc/ssh/sshd_config

确保以下配置项已开启(取消注释或添加):

KerberosAuthentication yes # 启用Kerberos认证

KerberosOrLocalPasswd yes # 若Kerberos认证失败,允许本地密码登录(可选)

KerberosTicketCleanup yes # 退出登录时清理票据

GSSAPIAuthentication yes # 启用GSSAPI(基于Kerberos的认证扩展)

GSSAPICleanupCredentials yes # 退出时清理GSSAPI凭证

步骤 2:重启 SSH 服务

# CentOS 7

sudo systemctl restart sshd

# Ubuntu 20.04

sudo systemctl restart ssh

6.4 测试 SSH Kerberos 免密登录(核心验证步骤)

步骤 1:在客户端获取 TGT(用户首次认证)

# 用之前创建的用户主体登录(输入用户密码)

kinit zhangsan@EXAMPLE.COM

# 提示输入密码:Password for zhangsan@EXAMPLE.COM:

# 查看当前持有的TGT

klist

# 输出应包含类似内容:

# Ticket cache: FILE:/tmp/krb5cc_1000

# Default principal: zhangsan@EXAMPLE.COM

# Valid starting Expires Service principal

# 10/10/24 10:00:00 10/11/24 10:00:00 krbtgt/EXAMPLE.COM@EXAMPLE.COM

步骤 2:免密 SSH 登录客户端服务器

# SSH登录client01.example.com(无需输入密码)

ssh zhangsan@client01.example.com

如果配置正确,会直接登录成功,无需输入密码!这是因为:

kinit已获取 TGT;- SSH 客户端自动用 TGT 向 KDC 申请

ssh/client01.example.com的 ST; - 客户端的 SSH 服务通过 keytab 文件验证 ST 有效,允许登录。

步骤 3:退出登录并清理票据

# 退出SSH登录

exit

# 清理TGT(后续登录需要重新kinit)

kdestroy

# 验证票据已清理

klist # 提示:klist: No credentials cache found (filename: /tmp/krb5cc_1000)

七、实战 4:扩展场景 —— 为 NFS 服务配置 Kerberos 认证

除了 SSH,NFS(网络文件系统)也能通过 Kerberos 实现安全认证,防止未授权用户挂载共享目录。以下是关键配置步骤(基于前面的 KDC 和客户端环境)。

7.1 在 KDC 添加 NFS 服务主体

# 登录KDC管理员控制台

kadmin

# 添加NFS服务主体(假设NFS服务器主机名是client01.example.com)

kadmin: addprinc -randkey nfs/client01.example.com@EXAMPLE.COM

# 导出密钥到keytab文件(与SSH的keytab合并,或单独创建)

kadmin: ktadd -k /tmp/nfs-client01.keytab nfs/client01.example.com@EXAMPLE.COM

kadmin: quit

# 复制keytab到客户端(NFS服务器),并合并到现有keytab(可选)

scp /tmp/nfs-client01.keytab client01.example.com:/tmp/

ssh client01.example.com

sudo ktutil # 进入keytab管理工具

ktutil: rkt /etc/krb5.keytab # 读取现有keytab

ktutil: rkt /tmp/nfs-client01.keytab # 读取新keytab

ktutil: wkt /etc/krb5.keytab # 合并后写入

ktutil: quit

sudo rm /tmp/nfs-client01.keytab

7.2 在客户端配置 NFS 服务(作为 NFS 服务器)

步骤 1:安装 NFS 相关包

# CentOS 7

sudo yum install -y nfs-utils

# Ubuntu 20.04

sudo apt install -y nfs-kernel-server

步骤 2:创建共享目录并设置权限

sudo mkdir -p /data/nfs-share

sudo chmod 777 /data/nfs-share # 测试用,生产环境按需设置权限

步骤 3:配置 NFS 共享(/etc/exports)

sudo vim /etc/exports

# 添加以下内容(仅允许通过Kerberos认证的客户端访问)

/data/nfs-share *(sec=krb5,rw,sync,no_root_squash)

说明:sec=krb5表示该共享目录需要 Kerberos 认证。

步骤 4:重启 NFS 服务

# CentOS 7

sudo systemctl restart nfs-server

sudo systemctl enable nfs-server

# Ubuntu 20.04

sudo systemctl restart nfs-kernel-server

sudo systemctl enable nfs-kernel-server

7.3 在另一台客户端测试 NFS 挂载(需加入 Kerberos 体系)

假设另一台客户端client02.example.com已配置 Kerberos 客户端(步骤同 6.1-6.2),且已添加用户主体lisi@EXAMPLE.COM:

# 在client02上获取TGT

kinit lisi@EXAMPLE.COM

# 创建挂载点

mkdir -p /mnt/nfs

# 挂载NFS共享(需指定Kerberos认证)

sudo mount -t nfs -o sec=krb5 client01.example.com:/data/nfs-share /mnt/nfs

# 验证挂载成功

df -h | grep nfs # 应看到挂载记录

# 测试写入文件(有权限则成功)

echo "test kerberos nfs" > /mnt/nfs/test.txt

cat /mnt/nfs/test.txt

如果未获取 TGT 直接挂载,会提示 “权限被拒绝”,说明 Kerberos 认证生效。

八、新手必看:10 个高频问题及解决方案(附日志排查技巧)

Kerberos 配置复杂,新手容易踩坑,以下是实战中最常见的问题及解决方法:

8.1 问题 1:kinit 时提示 “Preauthentication failed”

现象:kinit zhangsan@EXAMPLE.COM报错 “Preauthentication failed while getting initial credentials”。原因:密码错误,或主体不存在,或 KDC 数据库损坏。解决:

- 确认密码正确(区分大小写);

- 在 KDC 上用

kadmin.local -q "listprincs"确认主体存在; - 若主体存在且密码正确,可能是数据库损坏,尝试重建(谨慎操作,会丢失所有主体):

sudo kdb5_util destroy # 销毁现有数据库 sudo kdb5_util create -s # 重建数据库

8.2 问题 2:SSH 登录时仍提示输入密码(未免密)

现象:已kinit获取 TGT,但ssh登录仍提示输入密码。原因:SSH 服务未启用 Kerberos 认证,或服务主体 keytab 文件错误。解决:

- 检查

/etc/ssh/sshd_config中KerberosAuthentication和GSSAPIAuthentication是否为yes; - 重启 SSH 服务:

sudo systemctl restart sshd; - 检查客户端 keytab 文件是否包含对应的服务主体:

sudo klist -k /etc/krb5.keytab # 应看到ssh/client01.example.com@EXAMPLE.COM

8.3 问题 3:票据验证失败,提示 “Clock skew too great”

现象:kinit或ssh时提示 “Clock skew too great”。原因:客户端与 KDC 服务器时间差超过 5 分钟(Kerberos 默认允许的最大时间偏差)。解决:

- 同步所有服务器时间:

sudo ntpdate ntp.aliyun.com; - 若需放宽时间偏差(不推荐),修改

krb5.conf的[libdefaults]添加clockskew = 300(单位秒,最大允许 5 分钟)。

8.4 问题 4:服务主体 keytab 文件权限错误

现象:SSH 服务日志(/var/log/secure)提示 “krb5_rd_req failed: Key table entry not found”。原因:keytab 文件权限不是 600,或所有者不是 root。解决:

sudo chmod 600 /etc/krb5.keytab

sudo chown root:root /etc/krb5.keytab

8.5 问题 5:KDC 服务启动失败,提示 “Cannot resolve network address for KDC in realm EXAMPLE.COM”

现象:systemctl status krb5kdc显示启动失败,日志提示无法解析 KDC 地址。原因:krb5.conf中kdc字段的主机名无法解析。解决:

- 检查

/etc/hosts是否正确配置 KDC 主机名与 IP 的映射; - 验证主机名解析:

ping kdc.example.com,确保能通。

8.6 问题 6:用户主体密码忘记,如何重置?

解决:在 KDC 上通过管理员主体重置:

kadmin # 登录管理员控制台

kadmin: change_password zhangsan@EXAMPLE.COM

Enter new password for principal "zhangsan@EXAMPLE.COM":

Re-enter new password for principal "zhangsan@EXAMPLE.COM":

Password changed for principal "zhangsan@EXAMPLE.COM"

8.7 问题 7:如何删除不需要的主体?

解决:在 KDC 管理员控制台执行:

kadmin

kadmin: delete_princ zhangsan@EXAMPLE.COM # 删除用户主体

kadmin: delete_princ ssh/oldserver.example.com@EXAMPLE.COM # 删除服务主体

8.8 问题 8:TGT 过期后如何续期?

现象:登录一段时间后,SSH 突然需要重新输入密码。原因:TGT 已过期(默认 24 小时)。解决:

- 重新执行

kinit输入密码; - 若

krb5.conf中renew_lifetime设为 7 天,可在 TGT 过期前续期(无需密码):kinit -R # 续期TGT

8.9 问题 9:客户端无法找到 KDC 服务

现象:kinit提示 “Cannot contact any KDC for realm 'EXAMPLE.COM'”。原因:KDC 服务器防火墙未开放 88 端口,或客户端与 KDC 网络不通。解决:

- 检查 KDC 服务器防火墙是否开放 88 端口(UDP/TCP);

- 测试客户端到 KDC 的网络连通性:

telnet kdc.example.com 88,能连通则正常。

8.10 问题 10:如何查看 Kerberos 认证日志?

关键日志位置:

- KDC 服务日志:

/var/log/krb5kdc.log(查看主体认证、票据发放记录); - 客户端认证日志:

/var/log/krb5libs.log(查看kinit、票据验证错误); - SSH 服务日志:

/var/log/secure(CentOS)或/var/log/auth.log(Ubuntu)(查看 SSH 的 Kerberos 认证过程)。

日志排查技巧:

- 遇到认证失败时,先查看对应服务的日志(如 SSH 失败查

/var/log/secure); - 搜索 “krb5” 或 “Kerberos” 关键字,定位错误原因(如时间偏差、主体不存在、密钥错误)。

九、总结:Kerberos 的适用场景与未来扩展

Kerberos 不是 “银弹”,但在企业级网络中,它是解决身份认证问题的 “标准方案”。总结一下:

适用场景

- 多服务器环境(如企业内网、数据中心),需要统一身份认证;

- 对安全性要求高的场景(如金融、政府、医疗),需防止密码泄露;

- 需要单点登录(SSO)的系统(如 Hadoop 生态、Kubernetes、LDAP 集成)。

不适用场景

- 单服务器环境(用 SSH 密钥登录更简单);

- 对认证延迟敏感的场景(Kerberos 票据交换增加少量网络开销);

- 无固定域名 / 主机名的临时网络(Kerberos 依赖主机名解析)。

未来扩展方向

- 与 LDAP 集成:用 LDAP 存储用户信息,Kerberos 负责认证,实现 “身份信息与认证分离”;

- 集成到容器平台:在 Kubernetes 中通过 Kerberos 认证 Pod 访问外部服务;

- 多域信任:搭建跨域 Kerberos 信任关系,实现不同企业 / 部门间的安全访问。

学习 Kerberos 的关键是 “理解票据流转逻辑”,而非死记配置命令。建议先在测试环境搭建最小化集群(1 台 KDC+1 台客户端),通过klist命令观察票据生成、使用、过期的全过程,再逐步扩展到复杂场景。

如果觉得本文有帮助,欢迎点赞、收藏,有任何配置问题,欢迎在评论区留言,我会第一时间解答~

2246

2246

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?