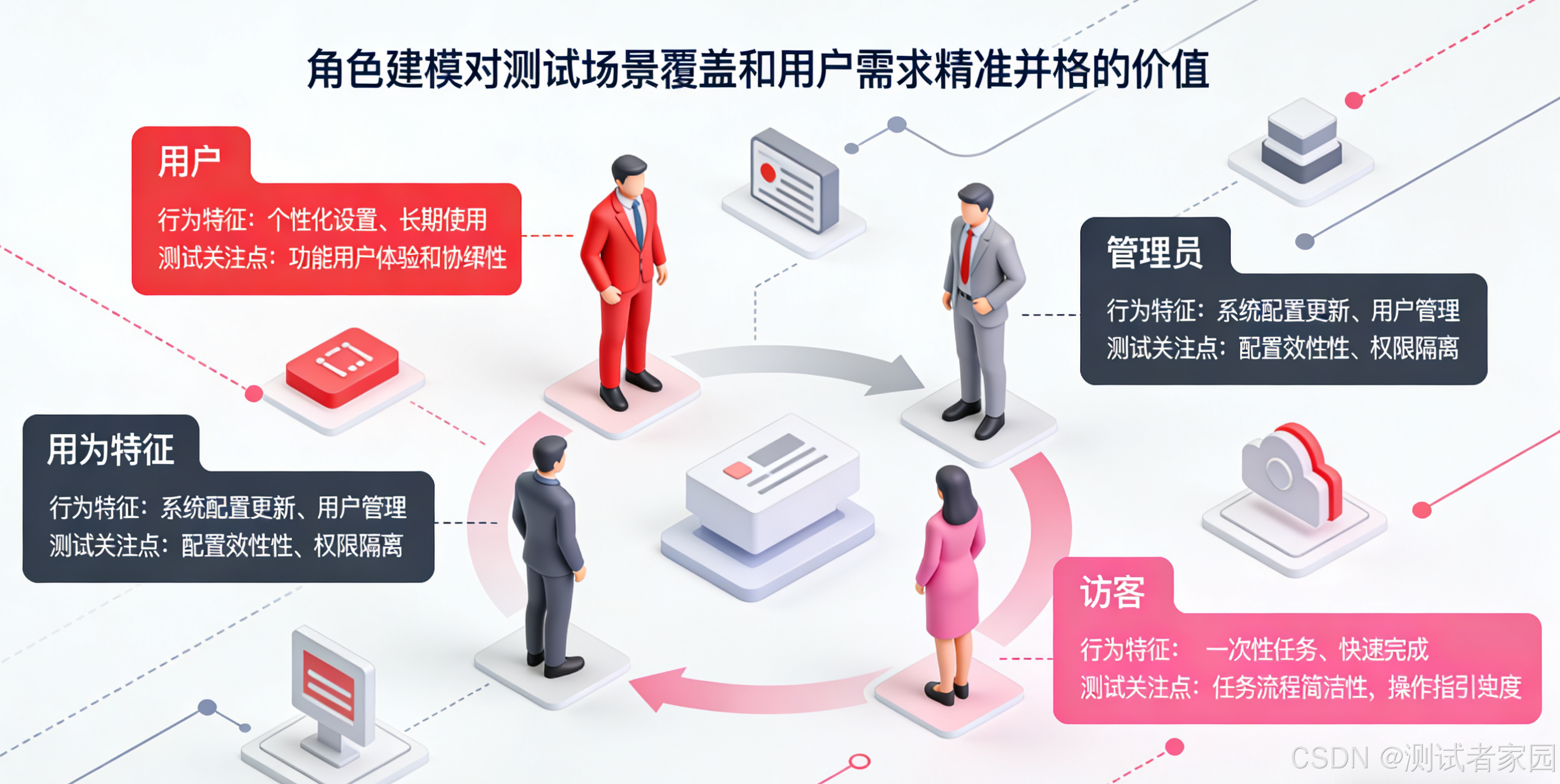

在复杂系统与现代工程组织中,单纯的功能测试或基于用例的回归测试已无法充分覆盖真实风险。角色建模(role modeling)——即把系统中的“参与者/角色/行为者(actors)”作为第一类测试输入来建模、分析与驱动测试——成为提升测试覆盖、发现权限、流程与交互类缺陷的高效方法。本文从概念、价值、方法、实战操作、可验证案例与落地模板五个维度进行详细介绍。

一、什么是“角色建模”?

角色建模是将系统中所有能够发起行为或影响系统状态的实体(包括:用户角色、系统组件、第三方服务、攻击者/威胁行动者、自动化 agent 等)抽象成“角色(actor)”,并基于这些角色的能力、目标、权限与行为模型来设计测试场景和测试集合。

与传统的以功能/接口为中心的测试不同,角色建模强调从谁(Who)能对系统产生什么影响(What)、在何种条件(When/Where/How)下产生影响来组织测试。它是一种“以角色驱动”的测试思维。

二、角色建模四大价值点

1) 把“权限与责任边界”变成可测试资产

许多生产缺陷并非功能不达标,而是权限错乱、流程越权或不当继承。通过把角色—权限—操作作为表格化资产,测试团队能在早期发现角色边界不清、默认权限过大等问题。OWASP 等安全指南长期强调对 RBAC(基于角色的访问控制)进行专门测试,这进一步说明了角色视角的重要性。

2) 提高现实使用场景覆盖率

真实用户并非总按照 Happy Path 走。例如:一个“兼职管理员”可能同时拥有普通用户与少量管理能力,带来混合权限行为。基于角色的场景(personas)能扩展测试覆盖,包含复合用户行为、跨角色流程与异常顺序操作。Nielsen Norman 等 UX 研究证明以 persona(角色画像)驱动设计能更贴近真实用户需求;测试层面同理。

3) 更高效地发掘交互与竞态缺陷

现代微服务、异步消息驱动与事件溯源架构下,不同角色(如:后台任务、用户请求、定时器)在时间轴上的交错会引出竞态、重复消费、事务边界错误。把这些参与者建模后,可以系统化生成时间序列测试(time-sequenced scenarios)来触发竞态缺陷,而不是靠偶然重放。

4) 支持安全/合规与审计需求

很多合规要求(如金融/医疗)需要证明不同角色只能在被授权范围内操作。角色模型一经建立,即可输出合规矩阵(谁能看、谁能改、谁能审批),便于测试生成审计路径,并为审计/监管留取证据链。

三、角色建模的五步工作流实战方法

下面给出一套工程化的流程,适用于从小团队到大型组织的测试与质量工程实践。

步骤 1:识别角色(Actor Inventory)

把所有“能发起或改变系统状态”的实体列出,包括:

- 产品定义的用户角色(Admin、Editor、Viewer、Guest 等)

- 系统内部行为者(Scheduler、Worker、Cron job、Retry handler)

- 第三方/外部系统(支付网关、身份认证服务)

- 潜在威胁角色(外部攻击者、内部滥用者、脚本化机器人)

输出:角色清单(CSV/表格),字段建议:角色名、能力/权限清单、代表行为样例、关联系统/接口、可信边界。

步骤 2:构建权限矩阵(Capability Matrix)

矩阵行是角色,列是资源/操作(读/写/审批/撤销/审计)。矩阵应明确允许/拒绝/条件性允许(如“仅在审批后”)三种状态。此矩阵是生成测试用例的核心。

输出:RBAC 矩阵(可导入为测试用例生成器的源)。

步骤 3:定义角色行为模式(Personas & Behavioral Profiles)

对每个角色定义“典型行为流”(happy path)和“边界行为流”(异常、滥用、组合场景)。对高级角色额外定义“混合身份行为”(兼具多个角色权限时的行为)。

输出:每个角色的行为脚本(伪代码或步骤列表),例如:

- Admin: 创建用户 → 指派权限 → 审批请求

- Worker: 从队列取消息 → 处理 → 更新状态 → 推送事件

步骤 4:自动化生成测试场景(组合 + 时间序列)

使用矩阵与行为脚本自动组合生成场景:

- 单角色场景(单一角色的边界测试)

- 多角色交互场景(并发或序列化操作)

- 时序敏感场景(Role A 在 t0 发起,Role B 在 t0+δ 发起)

- 恶意场景(模拟越权、重放、并发滥用)

输出:可执行测试脚本(API 脚本、UI 测试、负载脚本、攻击脚本等)。

步骤 5:结果分析与反馈(覆盖度与风险评分)

对执行结果进行定位与归类,结合权限矩阵计算覆盖度(例如:已测试的矩阵单元 / 矩阵总单元),并对发现的缺陷按风险给分(影响、可利用概率、可检测性)。

输出:角色覆盖报告、风险仪表盘(可在 CI/CD 中持续监控)。

四、示例系统资源与角色

- 资源:UserAccount、Invoice、Product、AuditLog

- 角色:Guest、User、Seller、Admin

权限矩阵(简化)

| 角色 \ 操作 | View Product | Create Invoice | Cancel Invoice | Edit Product | View AuditLog |

|---|---|---|---|---|---|

| Guest | allow | deny | deny | deny | deny |

| User | allow | allow | own-only | deny | deny |

| Seller | allow | allow | own-only | own-only | deny |

| Admin | allow | allow | allow | allow | allow |

说明:own-only 表示只能对自己创建的资源操作。

基于此的测试用例举例(API 层)

- 越权测试:User 取消他人发起的 Invoice

- 前置:Seller A 创建 Invoice A;User B 登录

- 操作:User B 调用

DELETE /invoices/{invoiceA} - 期望:HTTP 403 或 401,且操作未改变资源

- 混合身份测试:Seller 在成为 Admin 后权限变化

- 前置:Seller 登录并创建 Product P

- 操作:Admin 修改 Seller 权限为 Admin(或通过后端接口提升),Seller 尝试访问 AuditLog

- 期望:在角色变更后,Seller 能访问 AuditLog(权限生效),同时记录审计条目

- 并发竞态测试:两角色同时修改同一 Product

- 前置:Seller A 创建 Product P

- 操作:Seller A 与 Admin 同时提交修改(不同字段)

- 期望:系统提供冲突处理(如乐观锁),并在 AuditLog 中有明确记录

- 定时器/系统角色交互测试:Cron job 与 User 的时间窗口

- 前置:系统有每日定时任务清理未支付订单

- 操作:在定时任务执行期间,User 发起支付请求(race condition)

- 期望:要么支付成功并阻止清理,要么支付失败并返回一致状态,AuditLog 要能追溯

这些用例既适用于手工测试,也适合自动化(用 Postman、pytest、JMeter、Locust、或自研脚本跑)。

五、角色建模的实际价值

案例一:金融系统中的“审批-执行”越权

背景:在许多金融平台,审批者(approver)具有审核操作,但具体执行通常是另一个服务或者操作员。若系统把审批逻辑与执行逻辑耦合不当,审批者可能在审批时触发直接执行或绕过风控检查,造成风险。

角色建模价值:

- 通过把“Approver”与“Executor”建模的关系,测试团队可以生成跨角色场景(Approver 在审批同时发起执行/审批后重放请求)来验证系统是否硬性校验执行权限与风控条件。

- 许多合规检查(如 SOX)会要求有“审批人≠执行人”的控制,角色测试能直接证明或反驳控制有效性。

可查资源:金融合规文档、OWASP 金融安全最佳实践、行业白皮书。

案例二:将系统组件视为“角色”进行故障注入

背景:Netflix 的 Chaos Engineering(如 Chaos Monkey)不是直接针对功能用例,而是把“系统角色”(某个服务/节点)作为注入目标,测试系统在角色失效时的行为。

角色建模价值:

- 把“某个服务节点”当作角色来建模后,团队能系统化生成服务失效、延迟、异常响应等场景,并验证备用路径、超时与重试策略是否健全。

- 这是角色建模在可靠性测试层面的经典实践,公开资料可查 Netflix 的工程博客与 Chaos Engineering 社区文档。

六、组织层面落地建议

- 在需求评审和设计评审中加入“角色通道”检查点:要求产品/开发明确每个角色的能力边界,并将其写入 PR/需求文档。

- 构建与维护 RBAC 矩阵作为持续资产:把矩阵纳入 SCM(版本控制),任何变更需触发自动化测试。

- 把角色测试纳入 CI/CD 流水线:关键角色—关键资源的单元应有契约测试与回归测试覆盖。

- 把角色行为脚本作为“测试用例模板库”共享:按角色维度组织测试库(便于复用与覆盖报告统计)。

- 培训测试人员“读权限配置与简单脚本”能力:测试人员能读懂权限配置文件(YAML/JSON)与写简单 API 调用脚本,将显著提升效率。

七、常见误区与对策

- 误区:角色建模只适合大公司或安全团队。

对策:角色建模是一种思维方式,小团队也能用简化矩阵(3×3)快速覆盖关键风险点。 - 误区:角色建模会把测试变成“冗长的模型化工作”。

对策:把模型工程化(模板化、自动化),初期投入一次,长期收益明显(可重复使用、可审计)。 - 误区:角色建模等于做白盒/代码审计。

对策:不是。它依然可以是“黑盒”驱动——关注的是角色能力与外部行为,但允许在必要时参考实现以生成更有效的测试。

八、结语

在当今分布式、异步与微服务盛行的系统中,问题往往不是单点功能失败而是角色间的不一致、越权或竞态。把“角色”从隐含的上下文中剥离出来,显式建模并把它作为测试驱动的核心,不仅能显著提高发现严重缺陷的概率,也能把测试的价值上移——从发现 bug 到保障安全、合规与业务连续性。

1188

1188

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?