一个风和日丽的下午,你正在愉快地 git push,突然告警系统开始疯狂轰鸣。几分钟后,安全部门的电话就打了过来:“线上一个服务的配置文件疑似泄漏,里面好像……有数据库的主密钥!”

你心里一沉,后背发凉。如果这是真的,意味着攻击者可以解密整个库里的所有敏感数据。唯一的补救措施是:立即更换主密钥,并用新密钥重加密所有数据。这个过程需要停机多久?会造成多大的业务损失?简直不敢想。

这个场景,是不是感觉有点熟悉?

在系统设计的初期,为了图方便,我们经常会采用一个“万能”的Master Key来加密所有敏感数据。这种简单粗暴的方式,在系统规模小、安全要求不高时或许还能应付。但随着业务复杂度的提升,它很快就会成为一颗定时炸弹。

为什么?因为它的风险是系统性的,一旦这把唯一的Master Key被攻破,整个安全体系就会瞬间崩塌,一锅端。

那么,真正高可用、高安全的金融级系统是怎么解决这个问题的呢?

答案就是今天我们要聊的主角——三层密钥架构。

从两层到三层:一次关键的“解耦”

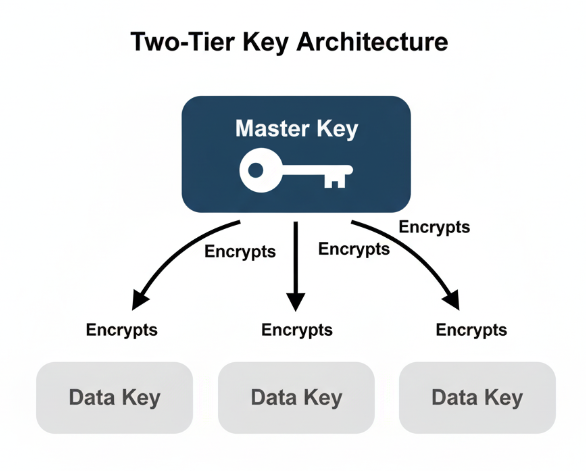

在讲三层架构前,我们先看看稍微好一点的两层架构。

它至少做对了一件事:数据和密钥分离。

- 数据密钥(Data Key, DK):直接用来加密业务数据,一个数据项或一张表可以用一个独立的DK。

- 主密钥(Master Key):一把唯一的、受到最高级别保护的密钥,用来加密所有的Data Key。

这样,我们平时存储和传输的,是被Master Key加密后的DK密文。即使部分DK密文泄露,只要Master Key不丢,数据就是安全的。

看起来不错?但它依然有一个致命的阿喀琉斯之踵:

Master Key的“权责”太重了!

它既是整个体系的信任根,又直接管理着成千上万、甚至数百万个DK。这带来了两大难题:

- 风险敞口大:每次新增、查询DK,都需要动用Master Key进行解密操作。频繁的使用大大增加了它在内存中被截获的风险。

- 轮换成本极高:出于安全策略,Master Key需要定期轮换。想象一下,用新的Master Key去重新加密百万级的DK,这将是一场巨大的运维灾难,带来的系统开销和服务抖动是不可接受的。

问题的本质在于,信任根的稳定性和业务密钥的灵活性这两个目标,被耦合在了Master Key一个角色身上。

架构设计的核心思想是解耦。为了解决这个矛盾,我们自然而然地需要在它们之间增加一个中间层。

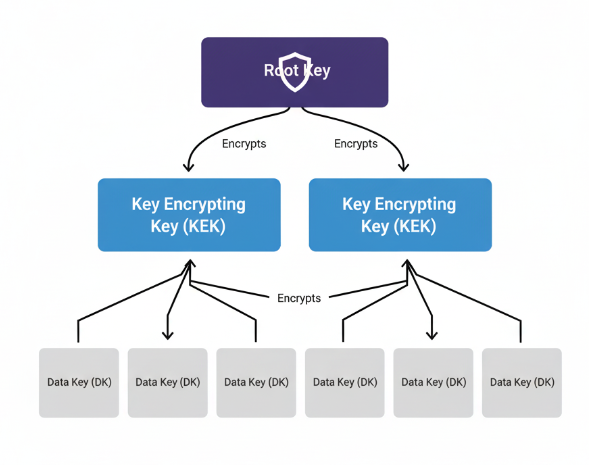

三层密钥架构:引入“隔水仓”

三层架构的核心,就是在主密钥和数据密钥之间,增加了一个“中间商”——密钥加密密钥(Key Encrypting Key, KEK)。

现在,整个体系变成了这样:

-

根密钥(Root Key, RK):金字塔的顶端,唯一的信任源。它的安全级别最高,几乎从不移动,也很少使用。它唯一的职责,就是加密和解密下一层的KEK。这就是你说的,那个“很少有人能接触到的核心机密”。

-

密钥加密密钥(KEK):承上启下的中间层。它的作用是专门用来加密和解密底层的DK。KEK可以有多个,比如按业务线、按区域、按服务来划分。

-

数据密钥(Data Key, DK):最底层,直接给数据干活的“一线员工”,数量庞大,按需生成,生命周期可长可短。

看到这里,你可能已经明白了。通过引入KEK这个中间层,我们实现了一次完美的核心能力拆分。

这个KEK,就是你那个绝妙的比喻——“大船的密封隔水仓”。

当某个KEK因为某些原因(比如某个业务线的服务器被攻破)泄露了,会发生什么?

只会影响到由这个KEK加密的那一小撮DK!

就像轮船的一个隔水仓破了,但损害被牢牢控制在这个舱室内,整艘船的安危并不会受到致命威胁。安全团队可以从容地为这个“隔水仓”里的DK,更换一个新的KEK进行重加密,而其他业务线毫发无损。

这就是架构设计上的**“故障隔离”或“风险隔离”**。

架构优势:不止是安全

引入KEK这个中间层,带来的好处是全方位的:

-

极致的安全性:根密钥(RK)被完美地保护起来了。它不再需要频繁响应业务请求,只在创建或轮换KEK时才“出山”一次。这使得它可以被安全地存放在**硬件安全模块(HSM)**中,甚至进行离线管理,几乎杜绝了泄露的可能。

-

极高的管理效率:现在,我们再来思考一下密钥轮换这个难题。

- 轮换DK:跟以前一样,生成新DK,重加密数据即可。

- 轮换KEK:只需用RK重新加密该KEK下的所有DK即可,影响范围可控。

- 轮换RK:这在以前是场灾难,但现在变得异常优雅。我们只需要用新的RK,把数量相对少得多的KEK重加密一遍就行了!完全不需要触碰底层海量的DK。整个过程对业务几乎是无感的。

-

灵活的扩展性:当新的业务线上线时,我们可以简单地为它分配一个新的KEK(新的“隔水仓”),而无需对核心的根密钥体系做任何改动。系统可以轻松地横向扩展。

业界实践

这套架构思想并非纸上谈兵,而是业界处理敏感数据的标准范式。

- 金融支付:银行的POS机、ATM系统里,广泛使用本地主密钥(LMK,类似RK)、终端主密钥(TMK,类似KEK)和PIN密钥(TPK,类似DK)来构成三层体系,保护你的交易密码。

- 云服务:AWS的KMS、Google Cloud KMS等云厂商的密钥管理服务,其底层逻辑也是如此。你创建的客户主密钥(CMK),其实就扮演着KEK的角色,而云厂商在底层为你管理着更高级别的根密钥。

总结

回顾一下,从“一把Master Key干所有”,到引入“数据/密钥”分离的两层架构,再到增加KEK实现“风险隔离”的三层架构,我们看到了一条清晰的架构演进之路。

这条路的核心,不是堆砌更复杂的技术,而是应用了架构设计中最朴素的原则:

- 单一职责:让每一层密钥只做自己最擅长的事。

- 分层与解耦:通过增加中间层来解耦变化,隔离风险。

所以,下次当你要为系统设计安全方案时,别再想着一把钥匙通天下了。多问问自己:我的“隔水仓”建好了吗?我的“终极机密”足够安全吗?

思考这些问题,将帮助你构建一个真正健壮、可靠的系统。

1497

1497

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?