近日,网络安全供应商SonicWall发布了关于安全移动访问 (SMA)

1000设备的三个安全漏洞的紧急报告,其中包括一个高威胁性的身份验证绕过漏洞。SonicWall指出,攻击者可以利用这些漏洞绕过授权,并可能破坏易受攻击的设备。

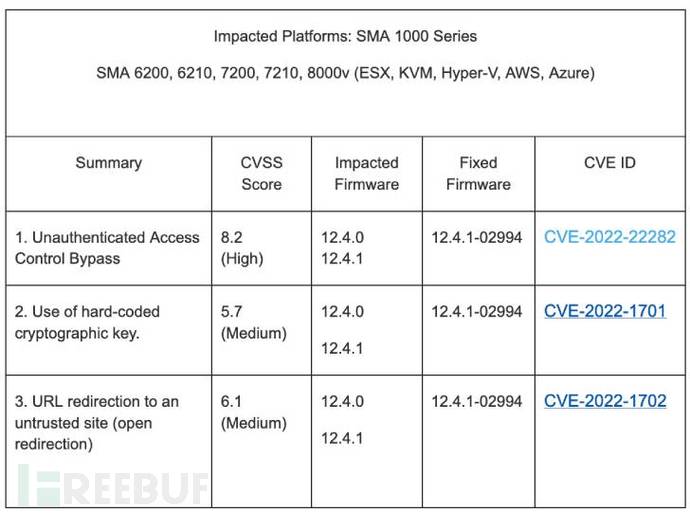

从报告中可以得知,上述漏洞将会影响 12.4.0和12.4.1版本的运行固件,这意味着SMA

6200、6210、7200、7210、8000v等设备都将因此而遭受攻击。

漏洞具体信息如下所示:

CVE-2022-22282(CVSS 分数:8.2)- 未经身份验证的访问控制绕过;

CVE-2022-1702(CVSS 分数:6.1)- URL 重定向到不受信任的站点(开放重定向);

CVE-2022-1701(CVSS 分数:5.7)- 使用共享和硬编码的加密密钥。

Mimecast Offensive Security Team 的 Tom Wyatt

因发现和报告漏洞而受到SonicWall的公开致谢。通过上述漏洞,攻击者可未经授权访问内部资源,甚至将潜在受害者重定向到恶意网站。SonicWall进一步指出,这些缺陷不会影响运行早于12.4.0版本的SMA

1000系列、SMA 100 系列、中央管理服务器 (CMS)

和远程访问客户端。

所幸SonicWall已经及时发布了上述漏洞的修复程序。尽管目前没有证据表明这些漏洞正在被广泛利用,但是企业用户还是应及时更新管饭发布的安全补丁,修复这些漏洞。原因是SonicWall此前也出现过安全漏洞,并且成为勒索软件的攻击目标。

值得一提的是,SonicWall 产品安全和事件响应团队 (PSIRT)

表示暂时没有缓解措施,SonicWall在发布的报告中写到,“针对这些漏洞没有任何的临时缓解措施,因此希望受影响的客户尽快实施适用的补丁。”

参考来源:https://thehackernews.com/2022/05/sonicwall-releases-patches-for-

new.html

s-patches-for-

new.html

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

网络安全供应商SonicWall报告了其SMA1000设备的三个安全漏洞,包括一个高风险的身份验证绕过问题。受影响的设备可能被攻击者未经授权访问。SonicWall已发布补丁,建议用户立即更新以防止潜在攻击。

网络安全供应商SonicWall报告了其SMA1000设备的三个安全漏洞,包括一个高风险的身份验证绕过问题。受影响的设备可能被攻击者未经授权访问。SonicWall已发布补丁,建议用户立即更新以防止潜在攻击。

4117

4117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?