漏洞概述

VMware Tools没有正确的检查客户端请求的授权,导致包含一个本地权限提升漏洞,可以使虚拟机中的计算机账号由非管理员权限提升到管理员权限。

点击此处即可无偿领取282G网络安全学习资料

影响范围

Windows:

vm-tools:12.x.y,11.x.y 和10.x.y

Linux:

open-vm-tools:12.x.y,11.x.y和10.x.y

vm-tools:10.x.y

复现环境

操作系统:

Win7 sp1 32位操作系统,VMware Tools V11.3.5

分析工具:

IDA、OD、openssl、sigxml、procexp.exe

分析过程

根据官方公告,该提权漏洞是由VMware Tools导致的。VMware

Tools是VMware客户机(guest)中安装的一套工具,可以提高虚拟机中安装的客户机操作系统性能并改善虚拟机管理。一般情况下,为了方便虚拟机中的客户机和真实主机(host)之间的交互,都会选择安装该工具。

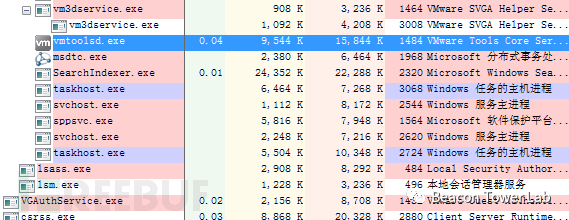

既然是提权漏洞,应该和VMware

Tools的高权限程序有关。先使用进程管理工具procexp.exe查看该工具安装后的常驻进程,可以看到与VMware相关的进程,有普通进程vmtoolsd.exe,服务进程VGAuthService.exe、vm3dservice.exe和vmtoolsd.exe,其中服务进程均具有高权限,如下图所示:

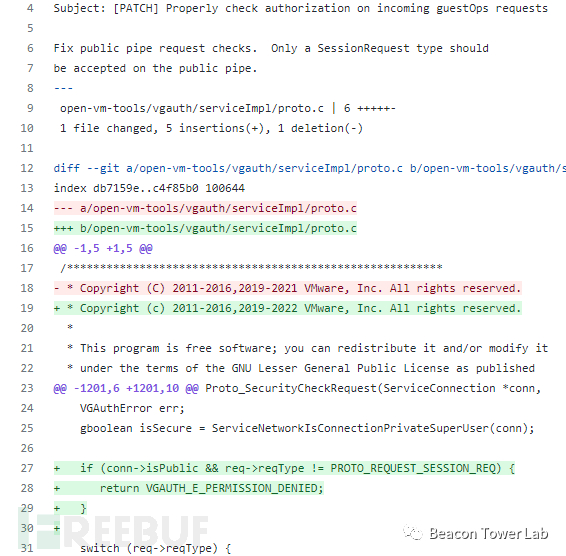

同时,VMware开源了针对Linux系统的open-vm-tools工具的代码,可以看到,在补丁文件open-vm-

tools/vgauth/serviceImpl/proto.c中,增加了对公共管道请求的安全检查,只允许SessionRequest类型的请求通过,初步说明该提权漏洞与请求授权相关。如下图所示:

根据补丁文件proto.c代码,发现与服务进程VGAuthService.exe相关,该进程的服务名称为VGAuthService,显示名称为VMware

根据补丁文件proto.c代码,发现与服务进程VGAuthService.exe相关,该进程的服务名称为VGAuthService,显示名称为VMware

文章详细分析了VMwareTools中的一个本地权限提升漏洞,该漏洞允许非管理员权限提升至管理员。漏洞涉及VMwareTools和open-vm-tools的特定版本,通过分析进程、服务、代码补丁和通信管道,揭示了漏洞与VGAuthService.exe服务进程、LsaLogonUser函数以及SAML令牌验证的关联。尽管找到了可能的利用路径,但由于安全检查限制,实际利用该漏洞需要绕过系统账号验证,目前看是不可行的。

文章详细分析了VMwareTools中的一个本地权限提升漏洞,该漏洞允许非管理员权限提升至管理员。漏洞涉及VMwareTools和open-vm-tools的特定版本,通过分析进程、服务、代码补丁和通信管道,揭示了漏洞与VGAuthService.exe服务进程、LsaLogonUser函数以及SAML令牌验证的关联。尽管找到了可能的利用路径,但由于安全检查限制,实际利用该漏洞需要绕过系统账号验证,目前看是不可行的。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3154

3154

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?