文章目录

引言

在前三篇文章中,我们分别介绍了服务安全认证的基础知识、OAuth 2.0 认证机制以及如何在 Go 语言中实现 OAuth 2.0 认证服务器,但是比较复杂。这些认证方式各有特点:基础认证方式简单直接但安全性较低,OAuth 2.0 则提供了更完善的授权机制。然而,在实际应用中,特别是在支付、金融等高安全性要求的场景下,单一的认证方式往往难以满足安全需求。因此,本文将介绍复合认证策略,通过组合多种认证机制来构建更强大的安全防线。

1. 复合认证的必要性

1.1 单一认证方式的局限性

在前面的文章中,我们已经介绍了多种认证方式,每种方式都有其特定的应用场景和局限性:

| 认证方式 | 优点 | 局限性 |

|---|---|---|

| API Key | 简单易用,性能开销小 | 容易被窃取,缺乏请求完整性验证 |

| OAuth 2.0 | 完善的授权机制,支持第三方应用 | 实现复杂,需要额外的授权服务器 |

| HMAC 签名 | 保证请求完整性,密钥不可逆 | 难以防止重放攻击,密钥管理复杂 |

1.2 复合认证的优势

复合认证通过组合多种认证机制,可以:

- 多层次防护:不同认证机制相互补充,即使某一层被攻破,其他层仍能提供保护

- 灵活配置:根据业务需求选择合适的认证组合

- 安全性与性能平衡:可以在不同场景下调整认证强度

1. 为什么需要复合认证?

在现代支付服务和 API 安全体系中,仅依赖单一认证方式往往存在较大的安全风险。例如,传统 API Key 认证虽然简单易用,但容易被窃取和滥用;HMAC 签名方式虽然可以保证请求完整性,但仍然可能受到重放攻击或中间人攻击。因此,我们需要一种更强大的 复合认证(Multi-Factor Authentication)方案,以增强 API 安全性,防止恶意攻击。

1.1 单一认证方式的局限性

API Key 认证的安全问题

API Key 认证是一种最常见的 API 访问控制方式,客户端在请求 API 时携带 API Key,服务端根据 API Key 验证请求的合法性。

示例:

req, _ := http.NewRequest("GET", "https://api.example.com/data", nil)

req.Header.Set("X-API-Key", "your_api_key")

API Key 认证的优点

- 易于实现:只需要在请求头中附带 API Key,服务端验证即可。

- 性能开销小:仅需查数据库或缓存验证 Key 的有效性。

API Key 认证的缺点

- 容易被窃取:如果 API Key 被泄露(如代码泄露、日志泄露),攻击者可以直接调用 API。

- 缺乏请求完整性验证:API Key 只验证身份,不保证请求内容未被篡改。

- 难以防止重放攻击:API Key 认证不具备防止重复请求的能力。

HMAC 签名的优势与挑战

为了提高安全性,API 认证通常结合 HMAC(Hash-based Message Authentication Code) 方式,使用 API Key + App Secret 生成哈希签名,保证请求未被篡改。

HMAC 认证示例

// 计算 HMAC-SHA256 签名

func generateHMAC(data, secret string) string {

h := hmac.New(sha256.New, []byte(secret))

h.Write([]byte(data))

return hex.EncodeToString(h.Sum(nil))

}

HMAC 认证的优势

- 数据完整性:HMAC 确保 API 请求未被篡改。

- 密钥不可逆:即使拦截了签名,也无法直接推导出 appSecret。

HMAC 认证的挑战

- 密钥管理复杂:appSecret 需要安全存储,避免泄露。

- 难以防止重放攻击:攻击者可以截取请求并在有效期内重复使用。

复合认证如何增强安全性

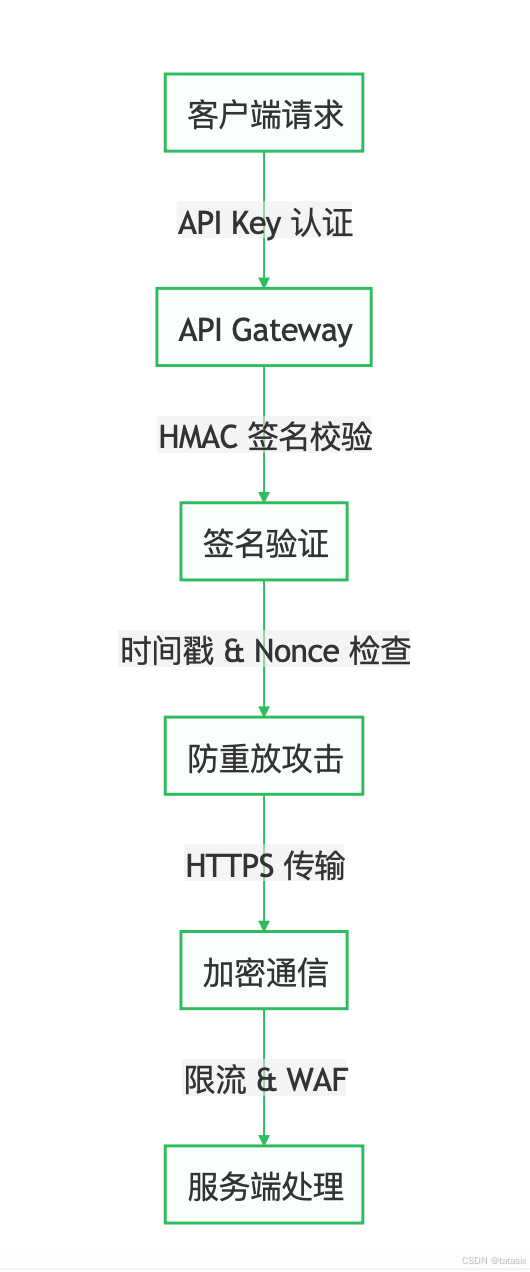

复合认证的核心思想是 多层次验证,即:

- API Key 作为第一层身份验证,快速过滤非法请求。

- HMAC 签名作为第二层完整性验证,防止数据篡改。

- 增加 nonce(随机数)和时间戳,防止重放攻击。

- 强制 HTTPS,防止中间人攻击(MITM)。

- IP 白名单 / 访问控制,进一步限制访问范围。

复合认证流程

这种方式可以有效防止:

- API Key 泄露滥用

- 请求篡改

- 重放攻击

- 中间人攻击(MITM)

1.2 纵深防御理念

逐层验证策略

纵深防御是一种安全设计理念,通过 多层认证 和 安全机制组合 来增强 API 的安全性。具体包括:

- 第一层:身份认证(API Key + IP 白名单)

- 第二层:请求完整性校验(HMAC 签名)

- 第三层:防重放攻击(nonce + 时间戳)

- 第四层:传输安全(HTTPS + TLS)

- 第五层:限流与访问控制(Rate Limiting + WAF)

纵深防御示例

这种方式确保即使某一层安全机制被攻破,攻击者仍然需要突破多重防御。

兼容不同业务场景

复合认证可以根据不同的业务需求进行调整,例如:

- 开放 API:API Key + HMAC + IP 白名单

- 内部接口:JWT 认证 + HMAC

- 支付 / 金融 API:API Key + HMAC + 设备指纹

防止常见攻击

| 攻击方式 | 复合认证防御策略 |

|---|---|

| API Key 泄露 | IP 白名单、API Key 轮换机制 |

| 重放攻击 | Nonce + 时间戳 |

| 中间人攻击 | HTTPS + TLS |

| 恶意 API 滥用 | 限流(Rate Limiting)+ WAF |

| 暴力破解 API Key | HMAC 签名(不可逆) |

2. 复合认证系统设计

2.1 核心组件

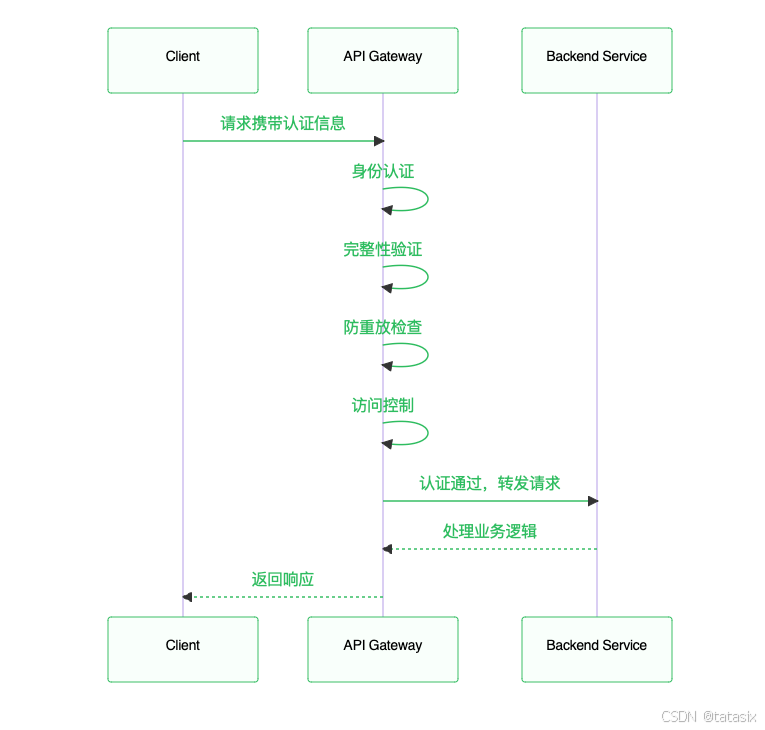

复合认证系统主要由以下组件构成:

-

身份认证层

- API Key 验证

- OAuth 2.0 令牌验证

- IP 白名单控制

-

请求完整性层

- HMAC 签名验证

- 请求参数校验

- 数据加密传输

-

防重放攻击层

- Nonce 机制

- 时间戳验证

- 请求缓存

-

访问控制层

- 速率限制

- 权限控制

- 异常检测

2.2 认证流程

3. 性能优化与安全平衡

3.1 缓存策略

-

API Key 缓存

- 使用 Redis 存储有效 API Key

- 本地 LRU 缓存减少数据库访问

-

签名缓存

- 缓存常用请求的 HMAC 签名

- 设置合理的缓存过期时间

3.2 限流控制

// 基于 Redis 的令牌桶限流

func RateLimit(apiKey string, limit int) bool {

ctx := context.Background()

key := "rate_limit:" + apiKey

count, err := redisLimiter.Incr(ctx, key).Result()

if err != nil {

return false

}

if count == 1 {

redisLimiter.Expire(ctx, key, time.Minute)

}

return count <= int64(limit)

}

4. 典型应用场景

4.1 开放 API 认证

适用于第三方开发者接入的场景,需要:

- API Key + HMAC 认证

- IP 白名单控制

- 访问频率限制

4.2 微服务间认证

适用于内部服务间通信,推荐:

- mTLS 双向认证

- 服务间 HMAC 签名

- 内部网络隔离

4.3 高安全性业务

适用于支付、金融等场景,要求:

- 多因素认证

- 设备指纹验证

- 实时风控系统

5. Go 语言完整实现

5.1 API Key 认证

package auth

import (

"crypto/rand"

"encoding/hex"

"fmt"

)

// GenerateAPIKey 生成随机 API Key

func GenerateAPIKey(length int) string {

bytes := make([]byte, length)

_, err := rand.Read(bytes)

if err != nil {

panic(err)

}

return hex.EncodeToString(bytes)

}

// ValidateAPIKey 验证 API Key

func ValidateAPIKey(apiKey string) bool {

// 实际业务中,这里应该查询数据库或缓存

validAPIKeys := map[string]bool{

"valid_api_key_123": true,

"valid_api_key_456": true,

}

_, exists := validAPIKeys[apiKey]

return exists

}

5.2 HMAC 签名

package auth

import (

"crypto/hmac"

"crypto/sha256"

"encoding/base64"

"fmt"

"strings"

)

// GenerateHMAC 生成 HMAC-SHA256 签名

func GenerateHMAC(data, secret string) string {

h := hmac.New(sha256.New, []byte(secret))

h.Write([]byte(data))

return base64.StdEncoding.EncodeToString(h.Sum(nil))

}

// ValidateHMAC 验证 HMAC 签名

func ValidateHMAC(signature, data, secret string) bool {

expectedSig := GenerateHMAC(data, secret)

return signature == expectedSig

}

// BuildSignData 构建签名数据

func BuildSignData(method, path string, params map[string]string) string {

var parts []string

parts = append(parts, method, path)

// 按字母顺序排序参数

for k, v := range params {

parts = append(parts, fmt.Sprintf("%s=%s", k, v))

}

return strings.Join(parts, "&")

}

5.3 Nonce 机制

package auth

import (

"crypto/rand"

"encoding/hex"

"time"

)

// GenerateNonce 生成随机字符串

func GenerateNonce(length int) string {

bytes := make([]byte, length)

_, err := rand.Read(bytes)

if err != nil {

panic(err)

}

return hex.EncodeToString(bytes)

}

// ValidateTimestamp 验证时间戳

func ValidateTimestamp(timestamp string, window int64) bool {

clientTime, err := strconv.ParseInt(timestamp, 10, 64)

if err != nil {

return false

}

currentTime := time.Now().Unix()

return currentTime-window <= clientTime && clientTime <= currentTime+window

}

5.4 Redis 缓存

package cache

import (

"context"

"time"

"github.com/redis/go-redis/v9"

)

type RedisCache struct {

client *redis.Client

ctx context.Context

}

func NewRedisCache(addr string) *RedisCache {

client := redis.NewClient(&redis.Options{

Addr: addr,

})

return &RedisCache{

client: client,

ctx: context.Background(),

}

}

func (c *RedisCache) StoreNonce(nonce string) error {

return c.client.Set(c.ctx, "nonce:"+nonce, "1", 5*time.Minute).Err()

}

func (c *RedisCache) IsNonceUsed(nonce string) bool {

exists, err := c.client.Exists(c.ctx, "nonce:"+nonce).Result()

if err != nil {

return false

}

return exists > 0

}

func (c *RedisCache) RateLimit(apiKey string, limit int) bool {

key := "rate_limit:" + apiKey

count, err := c.client.Incr(c.ctx, key).Result()

if err != nil {

return false

}

if count == 1 {

c.client.Expire(c.ctx, key, time.Minute)

}

return count <= int64(limit)

}

5.5 认证中间件

package middleware

import (

"net/http"

"your-project/internal/auth"

"your-project/pkg/cache"

)

type AuthMiddleware struct {

cache *cache.RedisCache

}

func NewAuthMiddleware(cache *cache.RedisCache) *AuthMiddleware {

return &AuthMiddleware{cache: cache}

}

func (m *AuthMiddleware) Middleware(next http.Handler) http.Handler {

return http.HandlerFunc(func(w http.ResponseWriter, r *http.Request) {

// 1. 验证 API Key

apiKey := r.Header.Get("X-API-Key")

if !auth.ValidateAPIKey(apiKey) {

http.Error(w, "Invalid API Key", http.StatusUnauthorized)

return

}

// 2. 验证时间戳

timestamp := r.Header.Get("X-Timestamp")

if !auth.ValidateTimestamp(timestamp, 300) {

http.Error(w, "Request expired", http.StatusUnauthorized)

return

}

// 3. 验证 Nonce

nonce := r.Header.Get("X-Nonce")

if m.cache.IsNonceUsed(nonce) {

http.Error(w, "Replay attack detected", http.StatusUnauthorized)

return

}

// 4. 验证 HMAC 签名

signature := r.Header.Get("X-Signature")

signData := auth.BuildSignData(r.Method, r.URL.Path, r.URL.Query())

if !auth.ValidateHMAC(signature, signData, "your_app_secret") {

http.Error(w, "Invalid signature", http.StatusUnauthorized)

return

}

// 5. 速率限制

if !m.cache.RateLimit(apiKey, 100) {

http.Error(w, "Rate limit exceeded", http.StatusTooManyRequests)

return

}

// 6. 存储 Nonce

_ = m.cache.StoreNonce(nonce)

// 继续处理请求

next.ServeHTTP(w, r)

})

}

5.6 主程序

package main

import (

"log"

"net/http"

"your-project/internal/middleware"

"your-project/pkg/cache"

)

func main() {

// 初始化 Redis 缓存

redisCache := cache.NewRedisCache("localhost:6379")

// 创建认证中间件

authMiddleware := middleware.NewAuthMiddleware(redisCache)

// 创建路由

mux := http.NewServeMux()

// 添加受保护的路由

mux.Handle("/api/v1/protected", authMiddleware.Middleware(http.HandlerFunc(handleProtected)))

// 启动服务器

log.Println("Server started on :8080")

log.Fatal(http.ListenAndServe(":8080", mux))

}

func handleProtected(w http.ResponseWriter, r *http.Request) {

w.Write([]byte("Protected API endpoint"))

}

5.7 使用示例

// 客户端请求示例

func makeRequest() error {

// 1. 准备请求参数

method := "GET"

path := "/api/v1/protected"

params := map[string]string{

"timestamp": strconv.FormatInt(time.Now().Unix(), 10),

"nonce": auth.GenerateNonce(16),

}

// 2. 构建签名数据

signData := auth.BuildSignData(method, path, params)

// 3. 生成 HMAC 签名

signature := auth.GenerateHMAC(signData, "your_app_secret")

// 4. 创建请求

req, err := http.NewRequest(method, "http://localhost:8080"+path, nil)

if err != nil {

return err

}

// 5. 添加认证头

req.Header.Set("X-API-Key", "your_api_key")

req.Header.Set("X-Timestamp", params["timestamp"])

req.Header.Set("X-Nonce", params["nonce"])

req.Header.Set("X-Signature", signature)

// 6. 发送请求

client := &http.Client{}

resp, err := client.Do(req)

if err != nil {

return err

}

defer resp.Body.Close()

return nil

}

上面的实现提供了一个完整的复合认证系统,包括:

- API Key 认证

- HMAC 签名验证

- Nonce 防重放

- 时间戳验证

- 速率限制

- Redis 缓存支持

在实际使用时,可以根据具体需求调整各个组件的顺序和实现细节。

6. 系列总结

在本系列文章中,我们系统地介绍了服务安全认证的各个方面:

-

基础认证方式

- 介绍了基本的认证概念

- 分析了各种认证方式的优缺点

- 为后续深入讨论奠定基础

-

OAuth 2.0 认证

- 详细讲解了 OAuth 2.0 的工作原理

- 介绍了各种授权流程

- 分析了安全考虑和最佳实践

-

OAuth 2.0 服务器实现

- 使用 Go 语言实现认证服务器

- 提供了完整的代码示例

- 讲解了实现细节和注意事项

-

复合认证策略

- 介绍了多层次的认证方案

- 提供了性能优化建议

- 分析了不同场景的应用

通过这四篇文章,我们建立了一个完整的服务安全认证知识体系,从基础概念到具体实现,从单一认证到复合认证,帮助读者全面理解和掌握服务安全认证的核心内容。在实际应用中,读者可以根据具体需求,选择合适的认证方案或组合多种认证方式,构建安全可靠的服务系统。

527

527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?