Metasploit Framework 6.4.106 (macOS, Linux, Windows) - 开源渗透测试框架

Rapid7 Penetration testing, updated Jan 2026

请访问原文链接:https://sysin.org/blog/metasploit-framework-6/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

Metasploit 2025 年度总结

发布日期 2026 年 1 月 6 日 | 最后更新于 2026 年 1 月 6 日

✅ 目录

很难相信又到了一年总结的时候,而 Metasploit Framework 也将迎来又一次年度回顾(以及新的一年)。你在这里看到的所有指标和模块,很大程度上都离不开那些全年关心 Framework 及其使命的社区成员。正是他们的辛勤工作和奉献让一切看起来像魔法,有时候,它确实也让人这么感觉。向所有研究人员和贡献者致以衷心的感谢,是你们让 Metasploit Framework 如此具有韧性。

今年带来了不少值得关注的漏洞、显著的框架改进,以及项目持续的演进。无论你是提交了模块、提了 issue,还是帮助处理了 bug,你的贡献都让 Metasploit 保持强大而有价值。所以,话不多说,让我们深入看看 2025 年的亮点。

✅ 持久化机制的全面改造

今年最重要的基础设施改进之一来自社区贡献者 h00die,他主导了一个关于 Metasploit 持久化模块的巨大重构项目。该项目记录在 issue #20374 中,涉及将分散在框架中各处的几十个持久化模块重新组织,移动到 exploits 目录下的专用 persistence 目录中。

这不仅是整理目录结构——h00die 还创建了一个标准化的 persistence mixin,使模块在安装、清理以及选项处理方面实现一致化。此次重构影响了 30 多个模块,覆盖 Linux、Windows、OSX 以及多平台技术,为每个模块引入了合适的 check 方法、MITRE ATT&CK 参考,以及诸如 WritableDir 之类的标准化选项。该工作也为“持久化建议模块”奠定了基础,使其能够根据会话特征自动推荐可行的持久化技术。

这一工作的规模难以言表。通过将任务拆分成小块,h00die 系统性地将模块从旧的后渗透风格转变为使用新 persistence mixin 的正规 exploit 模块,处理的内容涵盖从 cron 任务、SSH 密钥,到 Windows 注册表修改和服务安装。标准化意味着所有持久化模块现在拥有统一的行为、以一致的格式生成清理脚本,并能够与框架的其他部分良好集成 (sysin)。这种看似“不光彩”但却关键的工作极大提升了框架整体可用性和可维护性,我们非常感谢 h00die 承担并完成了这样雄心勃勃的项目。

✅ AD CS 漏洞证书模板检测与利用新增功能

今年,Metasploit 扩展了其对 Active Directory Certificate Services(AD CS)的覆盖,新增了对易受 ESC9、ESC10 和 ESC16 影响的证书模板进行检测和利用的支持。对这些配置错误的证书模板的检查被集成进了现有的 ldap_esc_vulnerable_template 模块,使用户在评估过程中可以轻松识别这些模板。

为了补充检测能力,我们引入了新的 esc_update_ldap_object 模块,使对这些漏洞模板的利用更加可靠,从而实现权限提升。ESC9、ESC10 和 ESC16 拥有共同模式:每种情况都需要控制一个具有写权限的用户账户,并且该账户能够修改另一个被允许在该模板下注册证书的用户。虽然使用其他工具利用这些技术通常需要多个手动且容易出错的步骤,但这个新模块简化了整个流程 (sysin)。用户只需配置必要的 datastore 选项,运行模块,就能获得可在域内进行权限提升的证书。

作为这一工作的组成部分,我们还引入了 ldap_object_attribute 模块,用于在 Active Directory 中对 LDAP 对象执行标准的 CRUD 操作。该模块与现有功能(如 shadow_credentials 和 get_ticket)一起被内部用于 esc_update_ldap_object,从而抽象底层 LDAP 操作并简化利用过程。

此次工作还包括全面的文档,涵盖如何配置易受 ESC9、ESC10 和 ESC16 影响的模板,以及如何使用新模块利用这些技术的详细说明。

-

Active Directory 改进

与 AD CS 改进相关的是,新增了用于通过 LDAP 与 Active Directory (AD) 域控制器交互的底层功能。过去几年中,Metasploit 添加了多个帮助 AD 攻击流程的模块,包括 Shadow Credentials、RBCD、Unconstrained Delegation 等。

与 AD CS 攻击类似,这些技术很多在一定程度上依赖访问控制。去年夏天,Metasploit 引入了新功能,用于检查这些攻击场景 (sysin)。这个新库提供了 Active Directory 特定功能,尤其是能够远程评估安全描述符,以确定特定用户或组是否具有某种访问权限。这一功能已经集成进以下模块,用于启用或改进现有检测能力:

- auxiliary/admin/ldap/shadow_credentials

- auxiliary/admin/ldap/rbcd

- auxiliary/admin/ldap/ad_cs_cert_template

- auxiliary/gather/ldap_esc_vulnerable_cert_finder

对于模块作者来说,该库提供了一个可组合的 API,用于确定某个对象是否授予特定权限给指定 SID。SID 可表示用户或组;如果省略,则自动设置为当前身份验证用户,即用来检查当前连接是否拥有该权限。

例如,要检查对象是否授予读取和写入属性权限:

adds_obj_grants_permissions?(@ldap, obj, SecurityDescriptorMatcher::Allow.all(%i[RP WP]))

✅ 大规模代码清理

除了新功能和模块外,2025 年还出现了重要的代码质量改进,这要感谢社区贡献者 bcoles,他承担了一个经常不被注意但非常重要的任务:修复整个代码库中的 RuboCop 违规问题。在这一年中,bcoles 系统性地处理旧模块,清理风格不一致的问题、修复语法错误,并将旧属性类型转换为辅助扫描器和 exploit 模块中的布尔类型。

这种渐进式维护工作——在某处去掉多余括号、在另一处修复风格问题——虽然不常登上头条,但它保持了代码库的可维护性,并让框架开发者的工作更加轻松。代码质量非常重要,我们感谢 bcoles 为控制 Metasploit 技术债务所做的努力。

✅ Payload 改进

有趣的是,或者说属于“内部知识”:在 Metasploit 中,“exploit” 指的是交付 payload 的模块。今年所有优秀的 exploit 内容,如果没有对应的 payload,将毫无意义,因此我们同样投入大量精力。以下这些更改尤其重要——虽然可能被更“吸睛”的 exploit 模块掩盖了光芒。

-

Windows Meterpreter 改进

Windows Meterpreter 的最大更新集中在两个主要改进上:

首先是 ReflectiveDLLInjection 的升级,由 Alex (xaitax) Hagenah 完成。我们非常感谢他改进了这个需要极高细致度的 Metasploit 组件。此次更新引入了完整的生产级 ARM64 支持,并对整个库进行了架构现代化重构 (sysin)。这些变化为未来支持原生 Windows ARM64 Meterpreter 奠定了基础。此外,今年 Metasploit 拆分了 Windows 的标准 API 扩展。这实际上是最初 Meterpreter 实现时的设计,而我们对之前的“单体式”方式进行了重新考量。此改进是我们提升 Windows Meterpreter 逃避检测能力计划中的多个步骤之一。新的标准 API 库允许用户只加载扩展中的特定子组件(例如网络或文件系统交互组件),从而减少内存扫描器的检测面。要使用该功能,可将 AutoLoadStdapi 设置为 False,然后手动加载一个或多个扩展,如:load stdapi_fs。为了保持向后兼容,我们仍然保留了一个单一的 stdapi 扩展,可通过 load stdapi 加载。

-

Fetch Payload 改进

第一个里程碑是在 Linux fetch payload 中引入无文件执行,允许 payload 通过匿名文件直接从内存运行。这大大提升了隐蔽性,减少取证痕迹,同时避免基于文件的检测,并采用安全、可选的启用机制。

紧接着,FETCH_PIPE 选项将 payload 部署简化为单个紧凑命令。这既提升了易用性,也提升了逃避检测能力,同时支持更大、更复杂的命令 payload(例如无文件执行),即使命令长度被限制依然可以执行。

此外,fetch payload 还扩展支持七种 CPU 架构:aarch64、armbe、armle、mipsbe、mipsle、ppc 和 ppc64le。这大幅拓展了 Metasploit 在嵌入式和旧系统中的覆盖范围。这两项特性都经过了充分测试,并具备可扩展性,使框架更加灵活与强大。

-

新架构基础支持

今年我们还更新了框架以支持新的基础 payload。我们引入了 Windows ARM64 的 exec payload(由 Alex (xaitax) Hagenah 提供),以及 RISC-V 32/64 位和 Loongarch64 的反向 shell(由 bcoles 提供)。

-

即将推出

尽管我们尽力,但并非所有事情都能挤进同一年。因此我们想提前介绍几个即将发布、并令我们特别期待的功能。

-> Malleable C2

malleable c2 将允许用户通过 .profile 描述,指定 Meterpreter 与 metasploit-framework 之间 HTTP 请求的外观,从而隐藏通信流量中具有辨识度的特征。

-> Metsrv 中的直接系统调用

我们已经更新了 Meterpreter 核心(metsrv),去除了常见的静态特征,如特定字符串和函数导入,从而更难被检测到。

-> 32 位系统上的 PoolParty

我们还在继续将 poolparty 注入技术移植到原生 32 位系统环境中。特别感谢 xHector1337 接手了这项研究,并扩展了新架构下的代码注入能力。

✅ SCCM 模块

今年,Metasploit 新增了两个针对 SCCM 实例并恢复 Network Access Account 凭据的模块。这两个模块在身份验证方式上有所不同。

第一个模块,auxiliary/admin/sccm/get_naa_credentials,需要操作员提供凭据,并使用这些凭据来按需运行攻击 (sysin)。当操作员可以创建新机器账户时,这个模块与 auxiliary/admin/dcerpc/samr_account 模块配合得很好。

但当无法创建机器账户时,Metasploit 仍然可以解决问题:auxiliary/server/relay/relay_get_naa_credentials 模块支持从 SMB 服务器中继 NTLM 身份验证。这些攻击流程在夏季的 Black Hat 和 DEF CON 上进行了演示,并很可能在未来继续保持实用性。

✅ 模块亮点

-

CVE-2025-9316, CVE-2025-11700 N-able N-Central XXE

N-able N-Central 是一个流行的远程监控与管理(RMM)平台。这两个漏洞结合使用,使 Metasploit 能够在无需身份验证的情况下读取本地文件,可用于获取应用程序中的多种敏感备份文件,甚至主机系统上的其他内容。XXE 攻击在 Metasploit 领域中并不常见,但这是一个展示其强大影响力的极佳案例。 -

CVE-2025-22457 Ivanti Connect Secure 未认证 RCE

Ivanti 的 RCE 一直都非常有价值,而该模块显示了内存破坏漏洞在 2025 年依然活跃。此 exploit 不仅无需认证且可靠,同时很好地展示了 ROP 链的应用方式。 -

CVE-2024-55555 Invoice Ninja RCE

该模块利用了应用中的 PHP 反序列化漏洞。虽然漏洞利用需要知道 APP_KEY,但一旦成功,可能产生严重的财务影响。额外惊喜是,该模块还引入了新的库,支持 Laravel Framework 特定的加密方法 (sysin)。 -

CVE-2024-55556 InvoiceShelf RCE

每个人都喜欢“成双成对”,该模块延续了 h00die-gr3y 在发票软件方向上的工作,证明它们不仅仅用于收款。 -

LDAP 密码泄露

该模块已存在一段时间,但在 2025 年新增了针对 Active Directory 域控制器的功能。第一次改进 增加了 LAPSv1 和 v2 的支持,使模块可以恢复系统上的本地管理员账户。之后又有第二次改进,新增 gMSA 账户支持。该模块还与我们今年新增的 SMB → LDAP NTLM 中继 模块配合得很好。 -

Microsoft SharePoint ToolPane 未认证 RCE (CVE-2025-53770 和 CVE-2025-53771)

-

CVE-2025-32433(Erlang/OTP)利用模块

-

SMB 中继扩展

今年,Metasploit 在中继能力上实现了巨大飞跃,将框架中原本仅有的 SMB→SMB 中继功能,提升为一个强大的横向移动引擎。传统上,SMB 中继往往属于独立外部工具的领域,但在 Metasploit 团队的努力下,这些工作流现在已无缝集成到框架中。

-

✅ 社区统计回顾

来自 Metasploit 团队的巨大感谢,致敬 2025 年的 66 位贡献者。你们的贡献与想法让这个工具每年不断变得更好。值得注意的是,其中 41 位是首次贡献代码。

以下是 2025 年的一些统计:

- 新增模块数量:139

- 新增 bug 修复:133

- 新增增强功能:115

- 新增文档:19

- 新增 payload 改进:18

2025 年贡献者(按贡献数量排序):

- bcoles

- h00die

- Chocapikk

- h00die-gr3y

- Takahiro-Yoko

- h4x-x0r

- smashery

- vognik (2025 新增)

- jvoisin

- xHector1337 (2025 新增)

- jmartin-tech

- mariomontecatine (2025 新增)

- blue0x1 (2025 新增)

- nakkouchtarek (2025 新增)

- molecula2788

- xaitax

- happybear-21 (2025 新增)

- e2002e

- fabpiaf (2025 新增)

- mekhalleh

- JohannesLks (2025 新增)

- BitTheByte (2025 新增)

- todb

- 00nx (2025 新增)

- DevBuiHieu (2025 新增)

- SweilemCodes (2025 新增)

- arpitjain099 (2025 新增)

- L-codes

- Zeecka (2025 新增)

- aaryan-11-x

- whotwagner

- lafried (2025 新增)

- sebaspf (2025 新增)

- hantwister (2025 新增)

- tastyrce (2025 新增)

- easymoney322 (2025 新增)

- gardnerapp

- TheBigStonk (2025 新增)

- 0xAryan (2025 新增)

- sempervictus

- szymonj99

- Mathiou04

- vultza (2025 新增)

- enty8080 (2025 新增)

- SaiSakthidar (2025 新增)

- Zedeldi (2025 新增)

- stfnw (2025 新增)

- mmacfadden (2025 新增)

- daffainfo (2025 新增)

- HamzaSahin61 (2025 新增)

- survivant (2025 新增)

- uhei

- EchoSl0w (2025 新增)

- jeffmcjunkin

- BenoitDePaoli (2025 新增)

- randomstr1ng

- 2tunnels (2025 新增)

- rodolphopivetta (2025 新增)

- RakRakGaming (2025 新增)

- Desiree05 (2025 新增)

- Wopseeion (2025 新增)

- jphamgithub (2025 新增)

- H4k1l (2025 新增)

- fishBone000 (2025 新增)

- xl4635 (2025 新增)

英文来源:RAPID7 官方博客

Metasploit Framework 6.4 Released Mar 25, 2024.

版本比较

Open Source: Metasploit Framework

下载:Metasploit Framework 6.4.106 (macOS, Linux, Windows) - 开源渗透测试框架

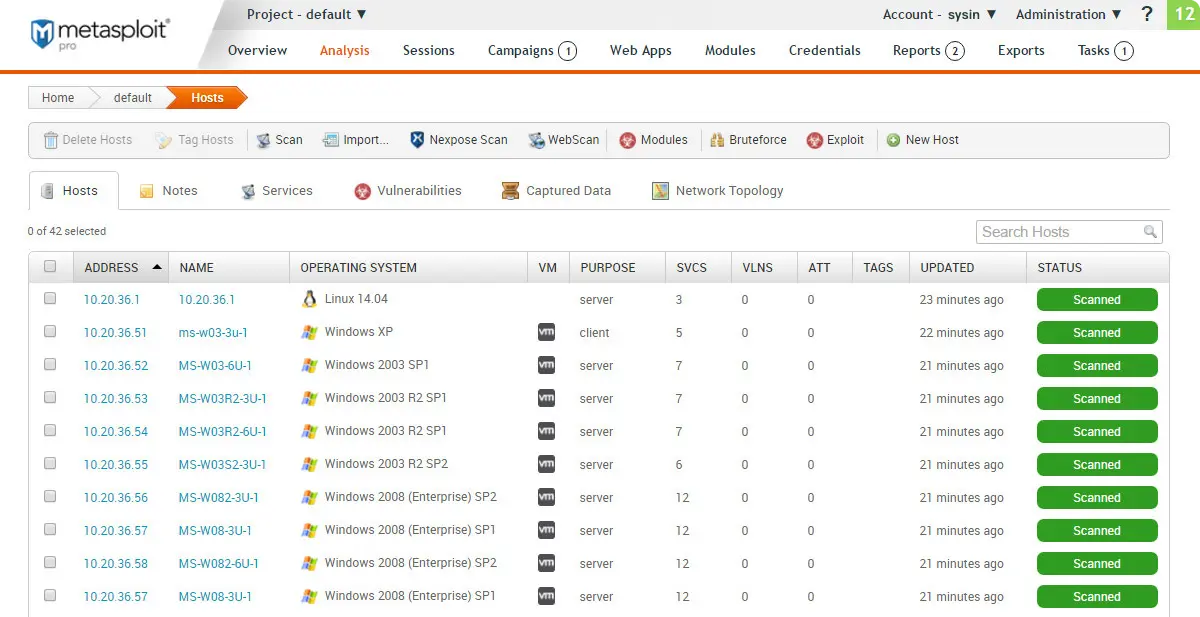

Commercial Support: Metasploit Pro

| All Features | Pro | Framework |

|---|---|---|

| - Collect | ||

| De-facto standard for penetration testing with more than 1,500 exploits | ✅ | ✅ |

| Import of network data scan | ✅ | ✅ |

| Network discovery | ✅ | ❌ |

| Basic exploitation | ✅ | ❌ |

| MetaModules for discrete tasks such as network segmentation testing | ✅ | ❌ |

| Integrations via Remote API | ✅ | ❌ |

| - Automate | ||

| Simple web interface | ✅ | ❌ |

| Smart Exploitation | ✅ | ❌ |

| Automated credentials brute forcing | ✅ | ❌ |

| Baseline penetration testing reports | ✅ | ❌ |

| Wizards for standard baseline audits | ✅ | ❌ |

| Task chains for automated custom workflows | ✅ | ❌ |

| Closed-Loop vulnerability validation to prioritize remediation | ✅ | ❌ |

| - Infiltrate | ||

| Basic command-line interface | ❌ | ✅ |

| Manual exploitation | ❌ | ✅ |

| Manual credentials brute forcing | ❌ | ✅ |

| Dynamic payloads to evade leading anti-virus solutions | ✅ | ❌ |

| Phishing awareness management and spear phishing | ✅ | ❌ |

| Choice of advance command-line (Pro Console) and web interface | ✅ | ❌ |

下载地址

Metasploit Framework 6.4.x (macOS, Linux, Windows)

macOS:metasploit-framework-VERSION.x86_64.dmg

Windows:metasploit-framework-VERSION-x64.msi

Debian/Ubuntu:

Linux deb x64:metasploit-framework_VERSION_amd64.deb

Linux deb x86:metasploit-framework_VERSION_i386.deb

Linux deb arm64:metasploit-framework_VERSION_arm64.deb

Linux deb armhf (hard float):metasploit-framework_VERSION_armhf.deb

RHEL/Fedora:

Linux rpm x64:metasploit-framework-VERSION.el6.x86_64.rpm

相关产品:Metasploit Pro 4.22 (Linux, Windows) - 专业渗透测试框架

更多:HTTP 协议与安全

641

641

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?