VMware NSX 4.2.3 - 网络安全虚拟化平台

构建具有网络连接和安全性的云智能网络,跨多种云环境支持一致的策略、运维和自动化。

请访问原文链接:https://sysin.org/blog/vmware-nsx-4/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

VMware NSX 4.2.3 | 31 JUL 2025 | Build 24866349

网络虚拟化平台

VMware NSX

使用 VMware NSX,通过单一窗口像管理单个实体一样管理整个网络。

NSX 概览

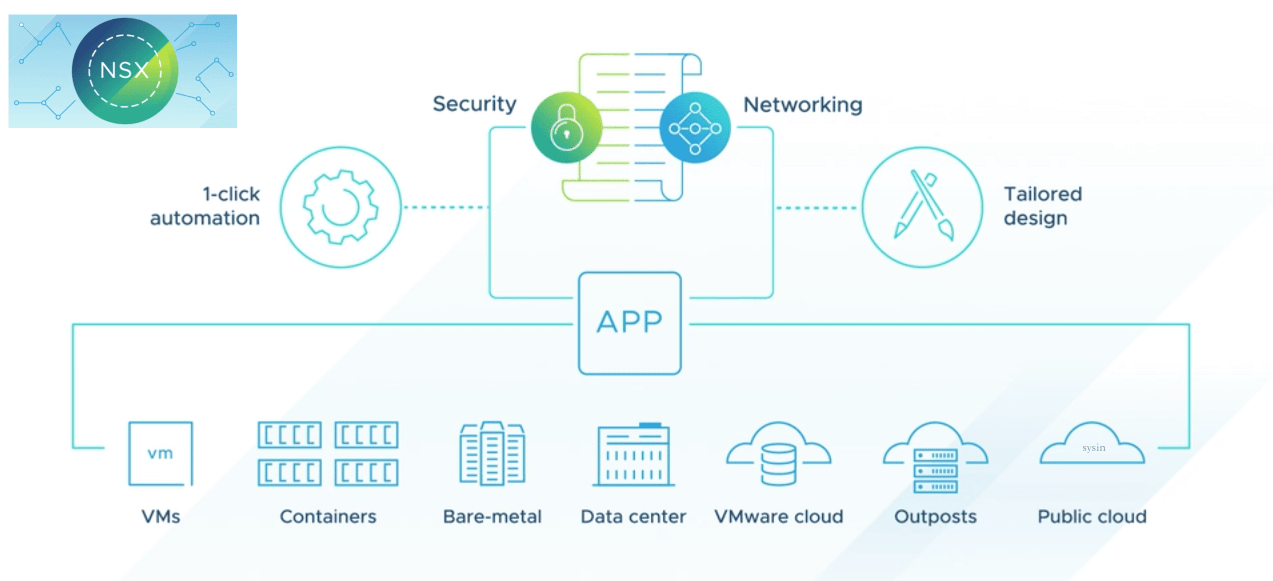

VMware NSX® 是一个支持 VMware 云网络解决方案的网络虚拟化和安全性平台,能够以软件定义的方式构建跨数据中心、云环境和应用框架的网络。借助 NSX,无论应用是在虚拟机 (VM)、容器还是在物理服务器上运行,都能够使应用具备更完善的网络连接和安全能力。与虚拟机的运维模式类似,可独立于底层硬件对网络进行置备和管理 (sysin)。NSX 通过软件方式重现整个网络模型,从而实现在几秒钟内创建和置备从简单网络到复杂多层网络的任何网络拓扑。用户可以创建多个具有不同要求的虚拟网络,利用由 NSX 或范围广泛的第三方集成(从新一代防火墙到高性能管理解决方案)生态系统提供的服务组合构建本质上更敏捷、更安全的环境。然后,可以将这些服务延展至同一云环境内部或跨多个云环境的各种端点。

✅ 主要优势

- 通过自动化将网络置备时间从数天缩短至数秒并提高运维效率。

- 利用工作负载级微分段、工作负载级高级威胁防护和精细安全机制保护应用。

- 在不同的数据中心和原生公有云内,以及跨不同的数据中心和原生公有云之间,以独立于物理网络拓扑的方式,对网络和安全策略进行统一管理。

- 能够详尽显示应用拓扑状况、自动生成安全策略建议以及持续进行流监控。

- 采用内置的全分布式威胁防护引擎,支持对东西向流量的高级横向威胁防护。

✅ 应用场景

- 安全性

NSX 有助于在私有云和公有云环境中高效实现对应用的零信任安全保护。无论目标是锁定关键应用、以软件方式创建逻辑隔离区 (DMZ),还是减小虚拟桌面环境的受攻击面,NSX 都可以通过微分段在单个工作负载级别定义和强制实施网络安全策略。 - 多云网络

NSX 提供网络虚拟化解决方案,可跨异构站点以一致的方式实现网络连接和安全性,从而精简多云运维。因此,NSX 可支持多种多云应用场景,从无缝数据中心扩展到多数据中心池化,再到工作负载快速移动。 - 自动化

通过将网络和安全服务虚拟化,NSX 可以突破手动管理式网络和安全服务及策略的瓶颈,从而可以更快速地置备和部署全栈应用。NSX 与云管理平台和其他自动化工具(例如 vRealize Automation/vRealize Automation Cloud、Terraform、Ansible 等)原生集成,开发人员和 IT 团队能够按照业务要求的速度置备、部署和管理应用。 - 云原生应用的网络连接和安全性

NSX 为容器化应用和微服务提供集成式全栈网络连接和安全性,从而可以在开发新应用时针对每个容器提供精细策略。这可为微服务实现容器间的原生 L3 网络连接和微分段功能,并跨新旧应用提供网络连接和安全策略的端到端可见性。

✅ VMware NSX 版本

- Professional 版

适用于需要敏捷的自动化网络连接及微分段功能,并且可能具有公有云端点的企业。 - Advanced 版

适用于以下企业:需要 Professional 版功能及高级网络和安全服务,与范围广泛的生态系统集成,且可能拥有多个站点。 - Enterprise Plus 版

适用于这样的企业:需要 NSX 提供的最先进的功能 (sysin),以使用 vRealize Network Insight 执行网络运维、通过 VMware HCX® 实现混合云移动性,以及借助 NSX Intelligence 实现流量可见性和安全运维。 - Remote Office Branch Office (ROBO) 版

适用于要对远程办公室或分支机构中的应用进行网络连接和安全虚拟化改造的企业。

新增功能

VMware NSX 4.2:

VMware NSX 4.1:

一图看懂 NSX 兼容性

下载地址

VMware NSX 4.2.3.0 | 31 JUL 2025 | 约 90GB,文件完整

700

700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?