python实现TCP全连接攻击的效果评估

简单介绍一下:TCP全连接攻击

TCP全连接攻击,因为需要建立一次完整的TCP三次握手,该攻击的关键点就在于,攻击主机将windows窗口缓冲设置为0,实现的拒绝服务攻击。攻击者向目标发送一个很小的流量,但是会造成产生的攻击流量是一个巨大的,该攻击消耗的是目标系统的CPU/内存资源,使用低配版的电脑,依然可以让庞大的服务器拒绝服务,也称之为放大攻击。

该攻击与目标建立大量的socket连接,并且都是完整连接,最后的ACK包,将Windows大小设置为0,客户端不接收数据,而服务器会认为客户端缓冲区没有准备好,从而一直等待下去(持续等待将使目标机器内存一直被占用),由于是异步攻击,所以单机也可以拒绝高配的服务器。

具体内容大家可以看看这篇文章:https://www.jb51.net/article/264570.htm

实战效果检验

一、环境准备:

kali攻击机(运行内存1g、附带hping3模块)、win7受害主机(运行内存2g)

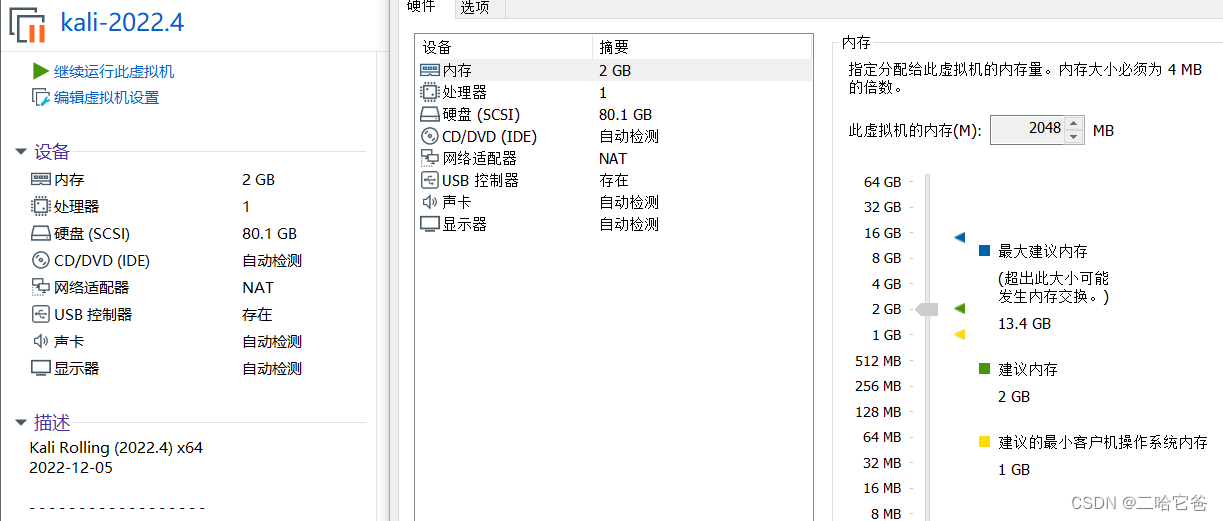

kali攻击机如图:

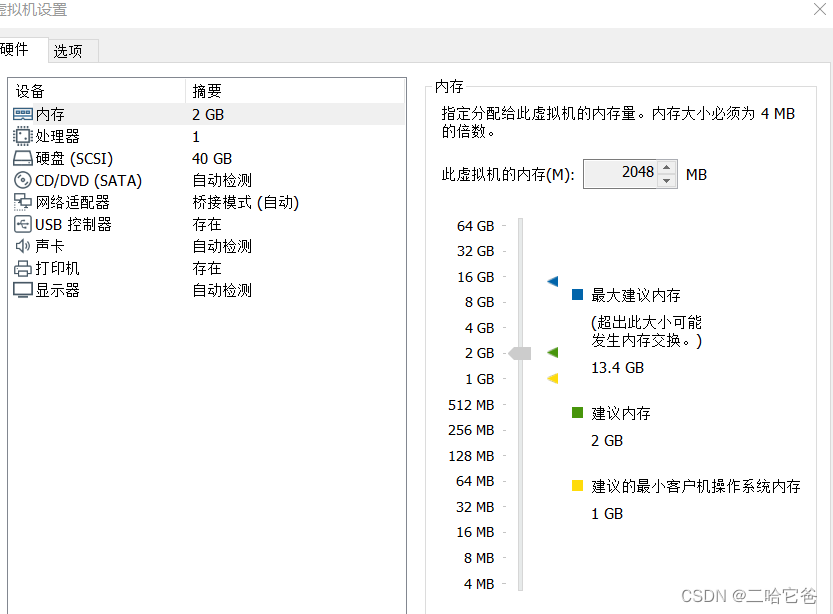

win7虚拟机如图:

两台虚拟机通过桥接模式网络互通,其中主机(192.168.56.1)kali(192.168.56.20),win7(192.168.56.10),win7已经配置好网站,80端口可以作为攻击测试端口。

攻击测试脚本:lysh

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1521

1521

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?