反编译大法好,偷布局动画感觉太爽!

1. 准备工作

- Java环境

- Intellij或者Android Studio

- (推荐)Unix环境

2. 反编译工具

主要有3种方法

2.1. 改名大法

如果只是为了一些布局/图片资源,直接把apk修改为zip,然后解压即可。我们可以用android的调试工具monitor获取view的数字id,然后在解压后的zip中全局搜索(比如Windows/Mac自带Finder)id即可。

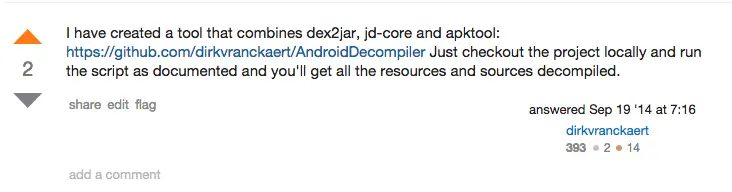

2.2. AndroidDecompiler

这款软件是作者在stackoverflow中自荐的项目,看了项目介绍觉得非常不错,就伸手用了。它本身是设计于Mac上的,但是在Unix平台上应该也可以使用。

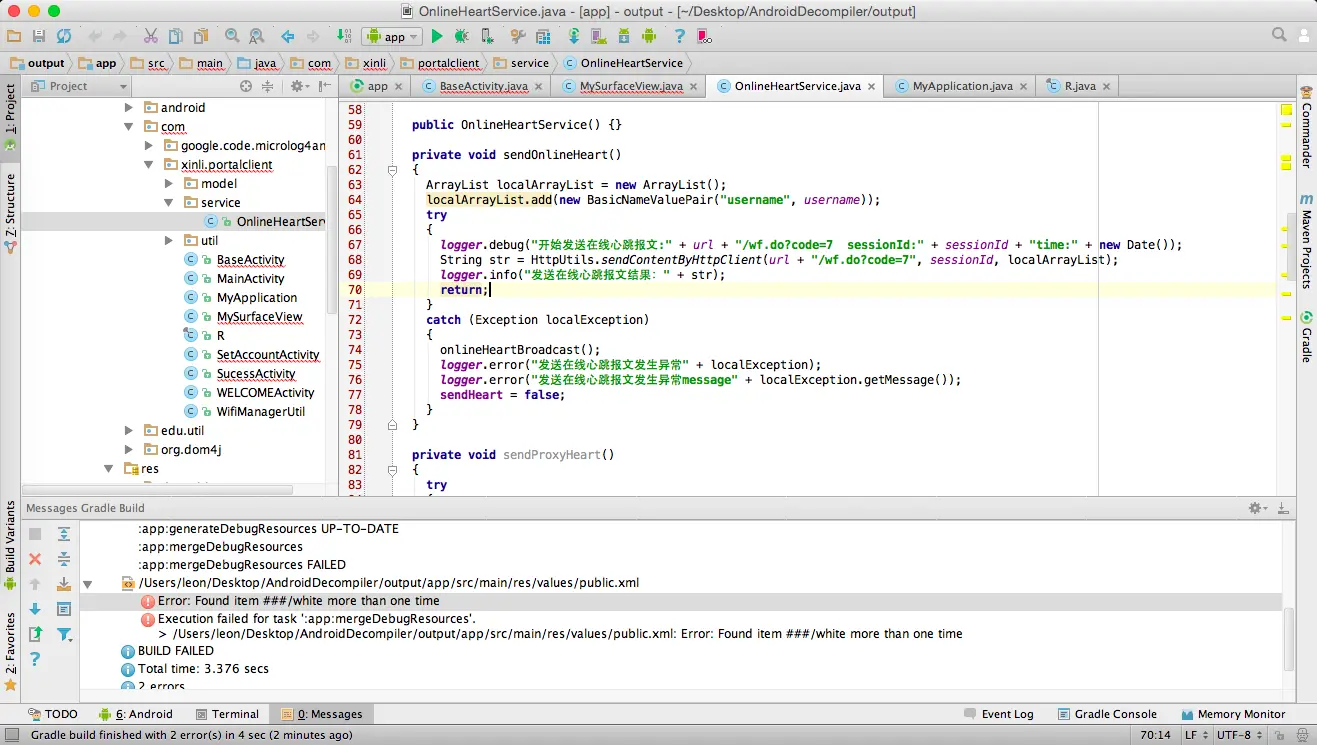

使用方法:

-

运行反编译命令

decompileAPK.sh -p xxx.apk

command-line -

打开Android studio导入项目

简直黑科技有木有!拎包入住的感觉!虽然有大量的错误,但是又不是不能用

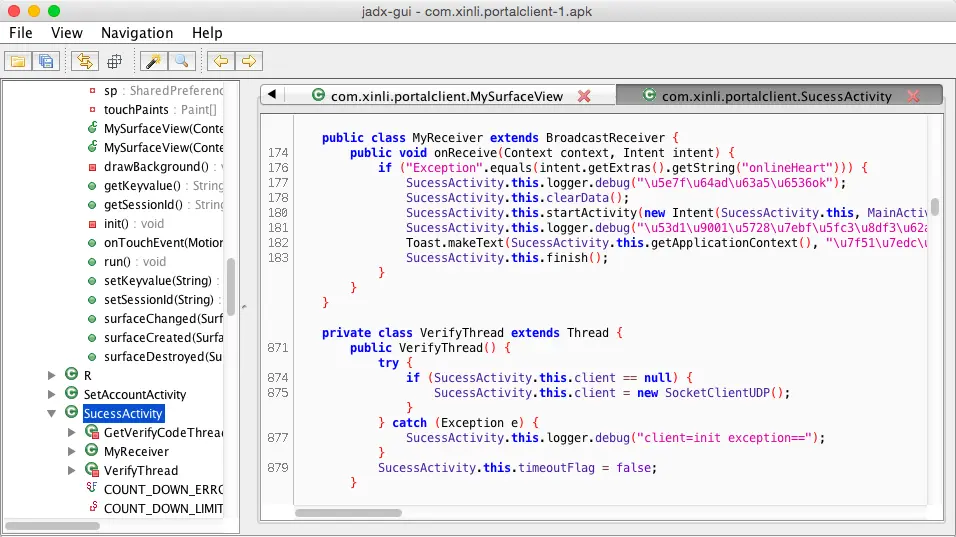

2.3. Jadx

这个是一款GUI界面的反编译工具,项目在这里,是一款点击鼠标就可以使用的跨平台工具。

使用方法:

- 下载Jadx

- 点击鼠标运行

bin/jadx-gui - 打开APK文件

- 如果要存储Java源码点击

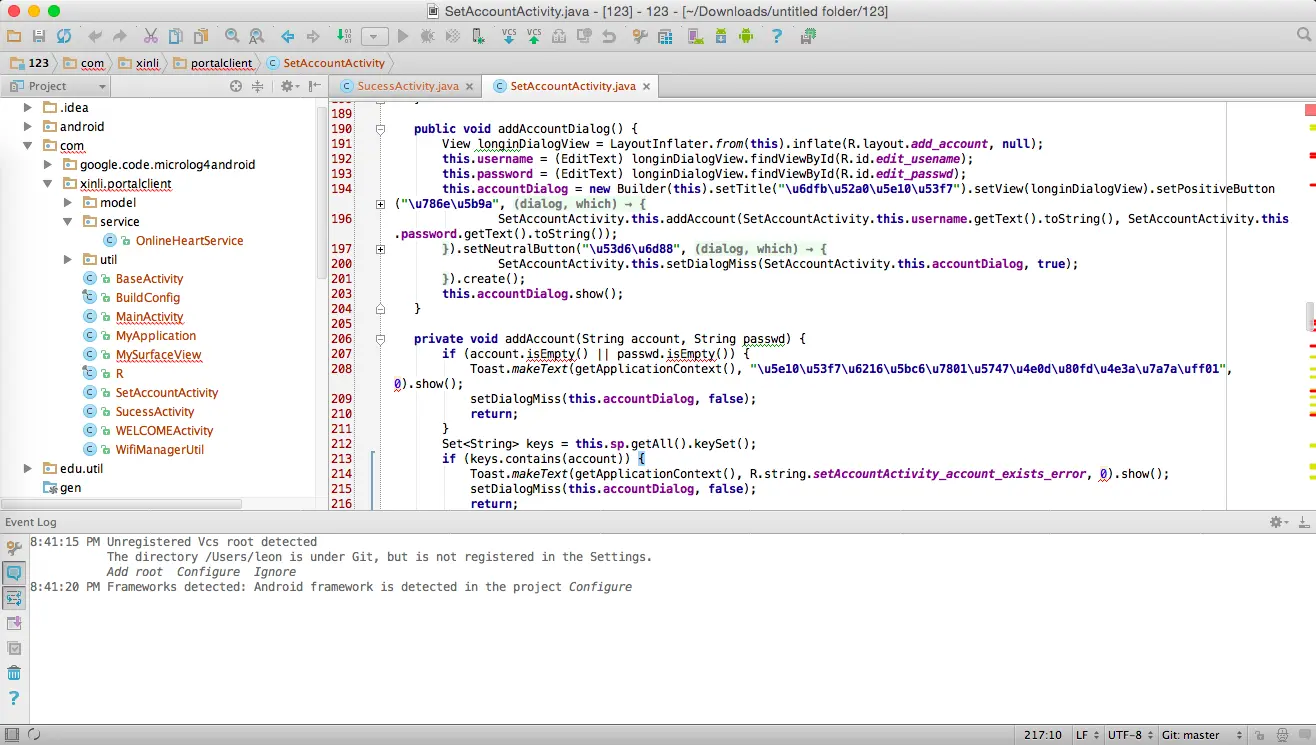

File-Save ALL即可,用intellij等工具打开可以更好的分析

再举个例子,比如你想搞到某个Activity下的图片

首先

# 获取当前Activiy

adb shell dumpsys window windows | grep -E 'mCurrentFocus'接着用Jadx打开Manifest,搜索Activiy的名称,并通过路径找到Activiy的Java代码位置。然后就可以看业务了,这个基本没问题了。

2. 总结

两款软件都是在GUI下操作,各位使用是不是非常顺手?写这篇文章试过了很多反编译工具,耗费了大量时间,如果你喜欢我的文章,不妨收藏这篇文章吧!

以下为APK科普

APK(Android Package)是Android程序安装包,我们把它改名为zip,可以发现它的目录如下

AndroidManifest.xml

resource/

xxx.dex

assert/

META-INF/

resources.arsc- AndroidManifest.xml就是对APP的基本描述文件,用来配置包名/权限/组件信息/最小API等等信息。

- resource 它是app中的资源文件,比如图片布局,如果你想偷点图片什么的,翻一番就可以有的。

- xxx.dex 是Android虚拟机Dalvik的可执行格式(Dalvik Executable format)。

- assert 存放原始的二进制素材,比如mp3,mp4,css,Bitmap

- META-INF 是对apk的签名信息,防止被盗用。

- resources.arsc 是对value.xml的打包文件。

如果开发者对APP没有做混淆的话,以上文件均可反编译,反编译后,就是这样的

AndroidManifest.xml -> 转为可读的明文xml

resource/ -> 转为可读的明文xml

xxx.dex -> 变成smali,smali是dex反编译后的文件,基于寄存器,语法类似于汇编

META-INF/ -> 这个...没必要破解,反正重新打包后都要重新签名的

resources.arsc -> 转为可读的明文xml,比如value/string ,value/style部分名词科普

.java: 这个是Java源代码.jar: 这个是打包好的Java二进制包.class: 这个是jar中的字节码/汇编码.dex: Dalvik可执行格式.smali: Dalvik的字节码/汇编码.apk: 这个是Android的安装包

4149

4149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?