既然打算好好学逆向了,就应该全身心的投入,做了题以后才会发现自己有太多的不会,希望能在后面的学习更沉稳一点,更专注一点,更效率一点

dmd

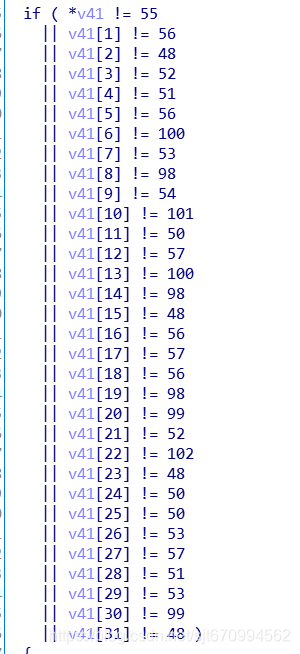

放到ida进行分析,看到这些数据

化简出来得到756d2fc84d07a356c8f68f71fe76e189

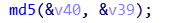

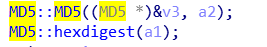

又因为题目标题,加上数据特征,再加上如下图,都可以想到MD5解密

第一次解出来的

有两个MD5,且第一次的MD5属于嵌套式,所以想到,得到密文之后,再进行一次MD5加密,得到flag

b781cbb29054db12f88f08c6e161c199

crackme

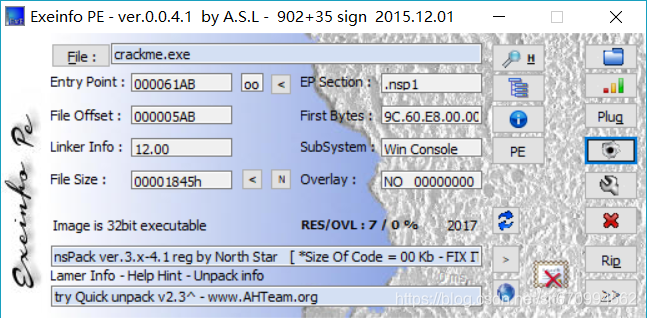

此题含有壳,所以扔到exeinfope里面去,发现是一个unpack的压缩壳,所以手动脱壳还是比较简单的,下面说一下大致流程。

用OD打开文件,但之前要把分析1里面的自动对主模块进行分析勾掉

本文介绍了在攻防世界中进行逆向分析的实践过程,包括通过IDA分析dmd得到MD5解密的密文,并进行二次加密获取flag;详细阐述了如何手动为crackme程序脱壳,使用OD和OllyDump插件;最后,讨论了re2-cpp-is-awesome题目中的字符串排序和拼接技巧,强调了关键点。

本文介绍了在攻防世界中进行逆向分析的实践过程,包括通过IDA分析dmd得到MD5解密的密文,并进行二次加密获取flag;详细阐述了如何手动为crackme程序脱壳,使用OD和OllyDump插件;最后,讨论了re2-cpp-is-awesome题目中的字符串排序和拼接技巧,强调了关键点。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?