关于渗透测试究竟包含哪些阶段,CBK、OSG v8、OSG v9和AIO每个说的都不一样,考试时该按谁的呀(@_@;)

凡遇到这种情况,应按如下优先级取舍:

法律或标准(NIST或ISO) > CBK > OSG > AIO

关于上述问题,OSG v9引用了NIST SP 800-115 信息安全测试和评估技术指南,而它又是官方推荐教材的最新版,所以自然应该信这个咯。

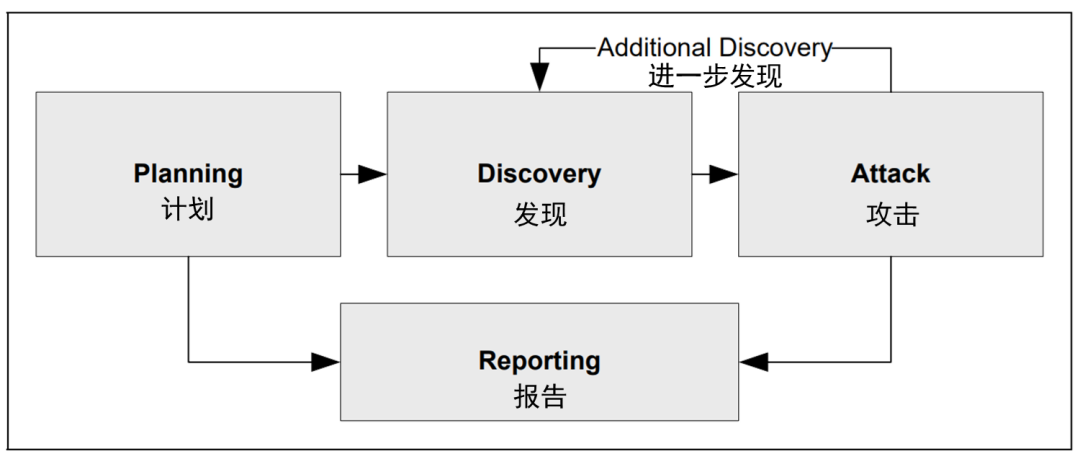

NIST将渗透测试过程定义为下图所示的四个阶段:

1、计划阶段:

计划阶段没有实际的测试发生,但是为渗透测试的成功奠定了基础,主要工作成果包括:

1)识别测试的范围和规则,确保测试团队和管理层对测试的性质达成一致;

2)获得和记录管理层的明确的授权。

2、发现阶段:

发现阶段一般又被分为两个部分,第一部分通常被称为“发现和侦察”,收集有关目标的信息。这一部分不产生可能触发警觉的不寻常流量,一般通过OSINT或正常的访问系统功能和内容来进行,包括:

1)社交媒体,以确定目标或有用的个人细节,用于网络钓鱼。

2)公共记录,如域名系统(DNS)或公司网站的服务或位置信息,常用工具whois;

3)攻击面数据,如列举与目标的DNS记录相关的IP地址,以及关于使用中的服务的潜在细节,常用工具nslookup、dig、搜索引擎等

4)实际观察,如监测员工的行动,拍照,开车经过,或观察设施,或在垃圾箱里翻找以获得信息的硬拷贝。

第二部分是扫描和探测,目的是识别潜在目标并收集更详细的信息,这会需要向目标系统发送一些不同于普通访问的流量,这就引入了被目标组织的安全程序发现的

文章详细阐述了NISTSP800-115定义的渗透测试四个阶段:计划(确定范围和规则,获取授权)、发现(信息收集和扫描探测)、攻击(利用工具证实系统漏洞)和报告(提供给CIO、CISO等相关人员)。每个阶段包含具体的活动和工具,强调了在整个过程中与管理层的沟通和信息安全管理的重要性。

文章详细阐述了NISTSP800-115定义的渗透测试四个阶段:计划(确定范围和规则,获取授权)、发现(信息收集和扫描探测)、攻击(利用工具证实系统漏洞)和报告(提供给CIO、CISO等相关人员)。每个阶段包含具体的活动和工具,强调了在整个过程中与管理层的沟通和信息安全管理的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1009

1009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?