目录

1.ACL技术的概述

2.ACL的基本概念

2.1 ACL的组成

2.2 规则编号与步长

2.3 ACL的分类

2.4 通配符掩码计算

3.ALC的基础配置及应用

1.ACL技术的概述

1. ACL,中文名称是“访问控制列表”,它由一系列规则(即描述报文匹配条件的判断语句)组成。这些条件通常被称为五元组-分别是报文的源地址、目的地址、源端口、目的端口、端口号等。这样解释ACL,大家肯定听不懂,那么我打个比喻,ACL相当于一个过滤器,ACL规则就是过滤器的滤芯,安装什么样的滤芯(即根据报文特征匹配的一系列ACL规则),ACL就能过滤出什么样的报文了。根据规则过滤的ACL,能够做到阻塞攻击报文、为不同类报文流提供差分服务、对Telnet登录/FTP文件下载进行控制等的功能,从而提高网络环境的安全性和网络传输的可靠性。

2.ACL的应用:(1)被调匹配IP流量

(2)在Traffic-filter中被调用

(3)在NAT(Network Address Translation)中被调用

(4)在路由策略中被调用

(5)在防火墙的策略部署中用

(6)在QoS中被调用

2. ACL的基本概念

2.1 ACL的组成

ACL由若干条permit或deny语句组成。每条语句就是该ACL的一条规则,每条语句中的permit或deny就是与这条规则相对应的处理动作。

2.2 规则编号与步长

1.规则编号(Rule ID): 一个ACL中的每一条规则都有一个相应的编号。

2. 步长(Step): 步长是系统自动为ACL规则分配编号时,每个相邻规则编号之间的差值,缺省值为5。步长的作用是为了方便后续在旧规则之间,插入新的规则。

3.Rule ID分配规则: 系统为ACL中首条未手工指定编号的规则分配编号时,使用步长值(例如步长=5,首条规则编号为5)作为该规则的起始编号;为后续规则分配编号时,则使用大于当前ACL内最大规则编号且是步长整数倍的最小整数作为规则编号。

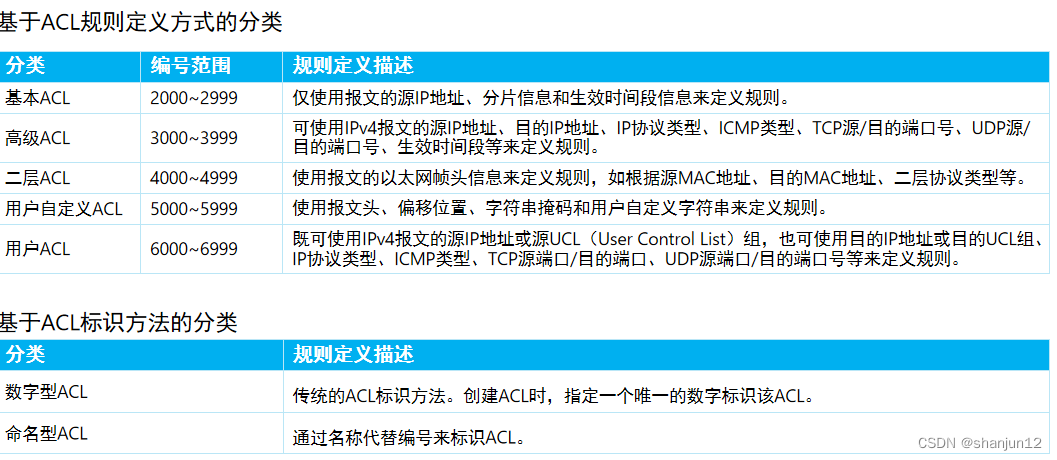

2.3 ACL的分类

1.基本ACL:

主要针对IP报文的源IP地址进行匹配,基本ACL的编号范围是2000-2999。比如这个例子,创建的是acl 2000,就意味着创建的是基本ACL。

2.高级ACL:

可以根据IP报文中的源IP地址、目的IP地址、协议类型,TCP或UDP的源目端口号等元素进行匹配,可以理解为:基本ACL是高级ACL的一个子集,高级ACL可以比基本ACL定义出更精确、更复杂、更灵活的规则。

2.4 通配符掩码计算

通配符:通配符是一个32比特长度的数值,用于指示IP地址中,哪些比特位需要严格匹配,哪些比特位无需匹配.

通配符:通常采用类似网络掩码的点分十进制形式表示,但是含义与网络掩码完全不同

例1:192.168.1.1/24和192.168.1.2/24

第一步:化二进制1100 0000.1010 1000.0000 0001.0000 0001(192.168.1.1)

1100 0000.1010 1000.0000 0001.00000010(192.168.1.2)

第二步:根据24位得0000 0000.0000 0000.0000 0000.0000 0011

第三步:化成十进制0.0.0.3(通配符掩码)

例2:192.168.1.0/24

第一步:化二进制1100 0000.1010 1000.0000 0001.0000 0000

第二部:根据24位得0000 0000.0000 0000.0000 0000.00000001

......................................................................

0000 0000.0000 0000.0000 0000.1111 1111

第三步:化成十进制0.0.0.255(通配符掩码)

例3:192.168.1.1/24和192.168.1.64/24(算1-64通配符掩码)

第一步:化二进制1100 0000.1010 1000.0000 0001.0000 0001(192.168.1.1)

1100 0000.1010 1000.0000 0001.0100 0000(192.168.1.64)

第二步:更具24位得0000 0000.0000 0000.0000 0000.0111 1111(这表示的是1-127范围的通配符掩码,而我们需要的是1-64,所以要注意此处的坑,我们可以分两步写此处的掩码)

第三步:化十进制0.0.0.0011 1111=0.0.0.63(表示1-63的通配符掩码)

192.168.1.64(64可单独写一个IP地址)

所以1-64的通配符掩码就是0.0.0.63+192.168.1.64

3.ALC的基础配置及应用

1.基本ACL的基础配置命令

创建基本ACI

[Huawei] acl [ number ] ac/-number[ match-order config]

使用编号 (2000~2999) 创建一个数字型的基本ACL,并进入基本ACL视图

[Huawei] acl name ac/-name [ basic ac/-number) [ match-order config ]

使用名称创建一个命名型的基本ACL,并进入基本ACL视图

配置基本ACL的规则

[Huawei-ac-basic-2000] rule [rule-id] { deny permit } [ source ( source-address source-wildcard | any ) timerange time-name]

在基本ACL视图下,通过此命令来配置基本ACL的规则.

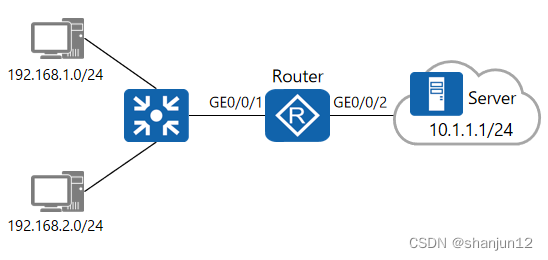

配置需求:

在Router上部署基本ACL后,ACL将试图穿越Router的源地址为192.168.1.0/24网段的数据包过滤掉,并放行其他流量,从而禁止192.168.1.0/24网段的用户访问Router右侧的服务器网络。

1、Router已完成IP地址和路由的相关配置

2、在Router上创建基本ACL,禁止192.168.1.0/24网段访问服务器网络:

[Router] acl 2000

[Router-acl-basic-2000] rule deny source 192.168.1.0 0.0.0.255

[Router-acl-basic-2000] rule permit source any

3、由于从接口GE0/0/1进入Router,所以在接口GE0/0/1的入方向配置流量过滤:

[Router] interface GigabitEthernet 0/0/1

[Router-GigabitEthernet0/0/1] traffic-filter inbound acl 2000

[Router-GigabitEthernet0/0/1] quit

2.高级ACL的基础配置命令

1.创建高级ACL

[Huawei] acl [ number ] acl-number[ match-order config]

使用编号 (3000~3999) 创建一个数字型的高级ACL,并进入高级ACL视图.

[Huawei] acl name acl-name {advance| acl-number} [ match-order config]

使用名称创建一个命名型的高级ACL,进入高级ACL视图.

2.配置基本ACL的规则

根据IP承载的协议类型不同,在设备上配置不同的高级ACL规则。对于不同的协议类型,有不同的参数组合

当参数protocol为IP时,高级ACL的命令格式为

rule [ rule-id] {deny permit } ip [destination { destination-address destination-wildcar |any }source {source-address sourcewildcard | any } time-range time-name l [ dscp dscp | tos tos precedence precedence] ] ]

在高级ACL视图下,通过此命今来配置高级ACL的规则

当参数protocol为TCP时,高级ACL的命令格式为

rule [ rule-id] {deny permit } { protocol-number| tcp } [ destination { destination-address destination-wildcard |any }destination-port { eg port |gt port |lt port| range port-start port-end }| source {source-address source-wildcard |any )}source-port {eg port |gt port| lt port|

range port-start port-end} |tcp-flag {ack\ fin |syn }*|time-range time-name ] *

在高级ACL视图下,通过此命令来配置高级ACL的规则。

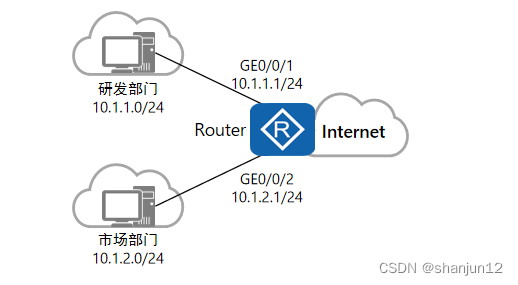

配置需求:

某公司通过Router实现各部门之间的互连。为方便管理网络,管理员为公司的研发部和市场部规划了两个网段的IP地址。 现要求Router能够限制两个网段之间互访,防止公司机密泄露。

1.Router已完成IP地址和路由的相关配置.

2、创建高级ACL 3001并配置ACL规则,拒绝研发部访问市场部的报文:

[Router] acl 3001

[Router-acl-adv-3001] rule deny ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[Router-acl-adv-3001] quit

3、创建高级ACL 3002并配置ACL规则,拒绝市场部访问研发部的报文:

[Router] acl 3002

[Router-acl-adv-3002] rule deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[Router-acl-adv-3002] quit

4、由于研发部和市场部互访的流量分别从接口GE0/0/1和GE0/0/2进入Router,所以在接口GE0/0/1和GE0/0/2的入方向配置流量过滤:

[Router] interface GigabitEthernet 0/0/1

[Router-GigabitEthernet0/0/1] traffic-filter inbound acl 3001

[Router-GigabitEthernet0/0/1] quit

[Router] interface GigabitEthernet 0/0/2

[Router-GigabitEthernet0/0/2] traffic-filter inbound acl 3002

[Router-GigabitEthernet0/0/2] quit

7495

7495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?