Burpsuite入门之target模块攻防中利用

- 可以用来收集目标站点的更多资产

- 可以探测一些自动加载的接口、内容等,有的内容并不能被访问者直接看见,通过抓包的方式就可以一目了然。

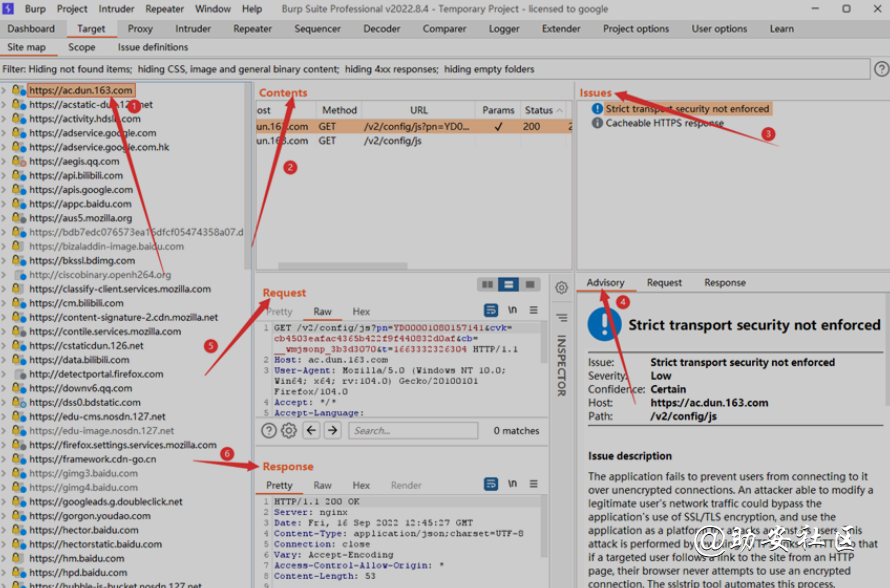

1栏中是流量信息,其中包含着你所请求的流量

2栏中是对1栏中内容的一个展开目录

3栏中是重要信息,其中包含一些漏洞信息(不过基本没什么用)灰色和蓝色代表正常,红色代表有问题

4栏中是对3栏中内容的详细介绍

5栏和6栏中是请求数据包和应答数据包的内容

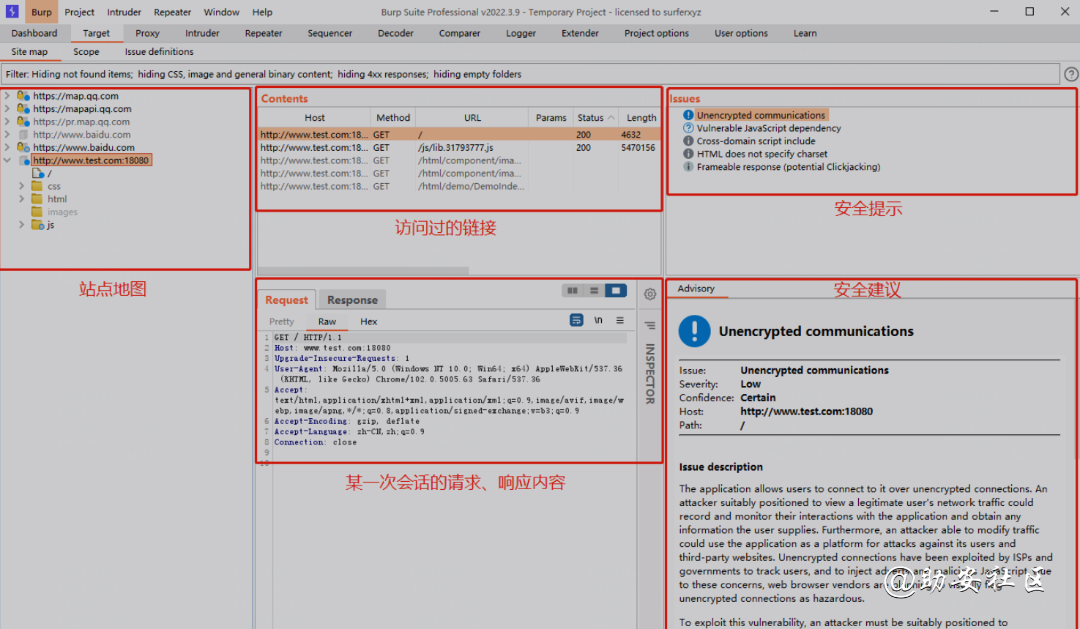

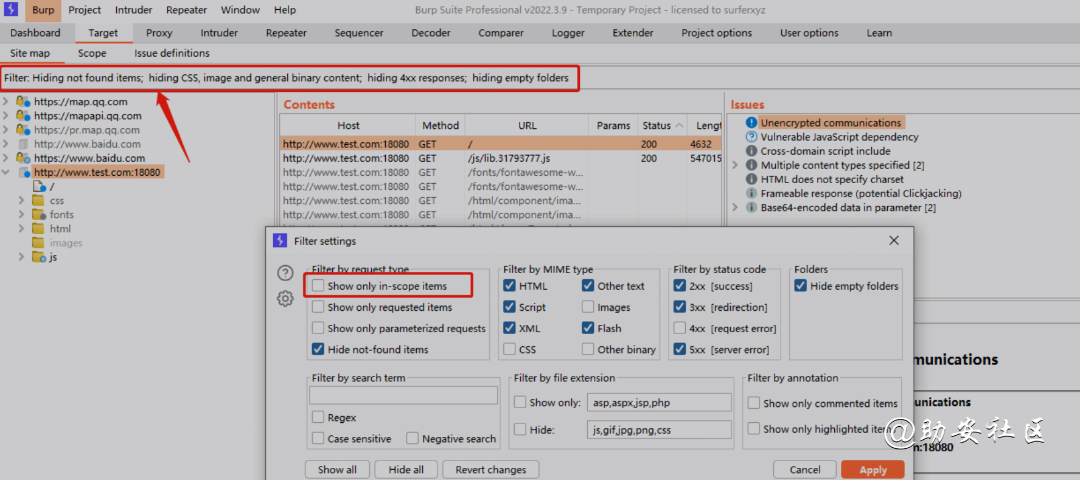

Site map过滤器使用

只显示符合Scope规则配置的请求:点击Site map上方的过滤器,勾选Show only in-scope items并保存

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7w7aPSoX-1676123142978)(https://static.sechelper.com/img/2022/12/25/0cd8b392aaa7c62f1e10add5a3610c74.png)]

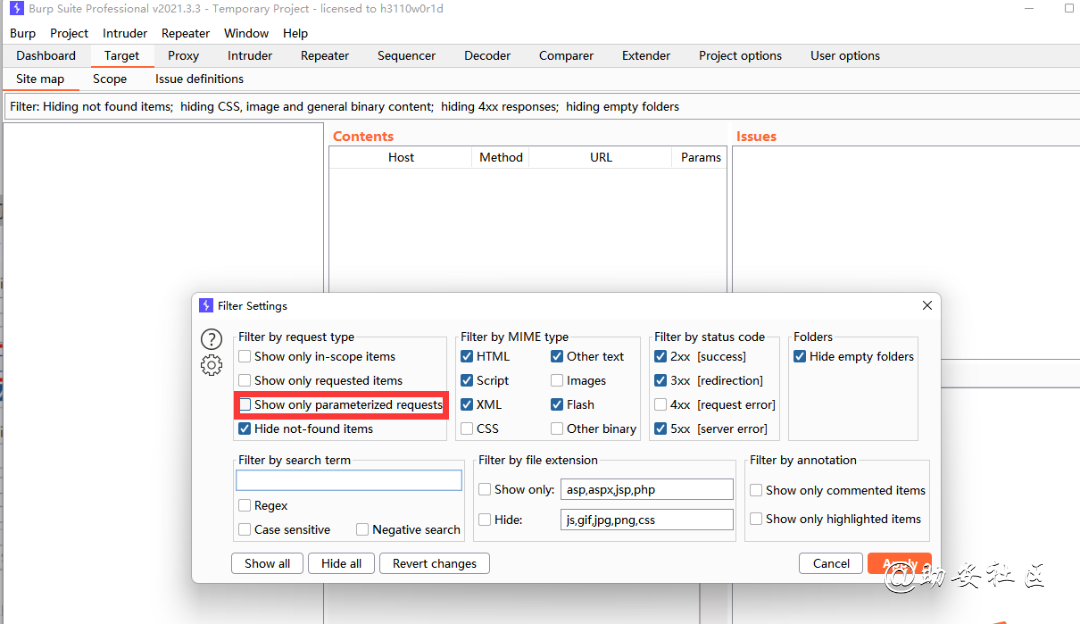

从所有的URL中筛选带有参数的网址,以便于实现代码层面的攻击,如SQL注入等:勾选Show only parameterized requests

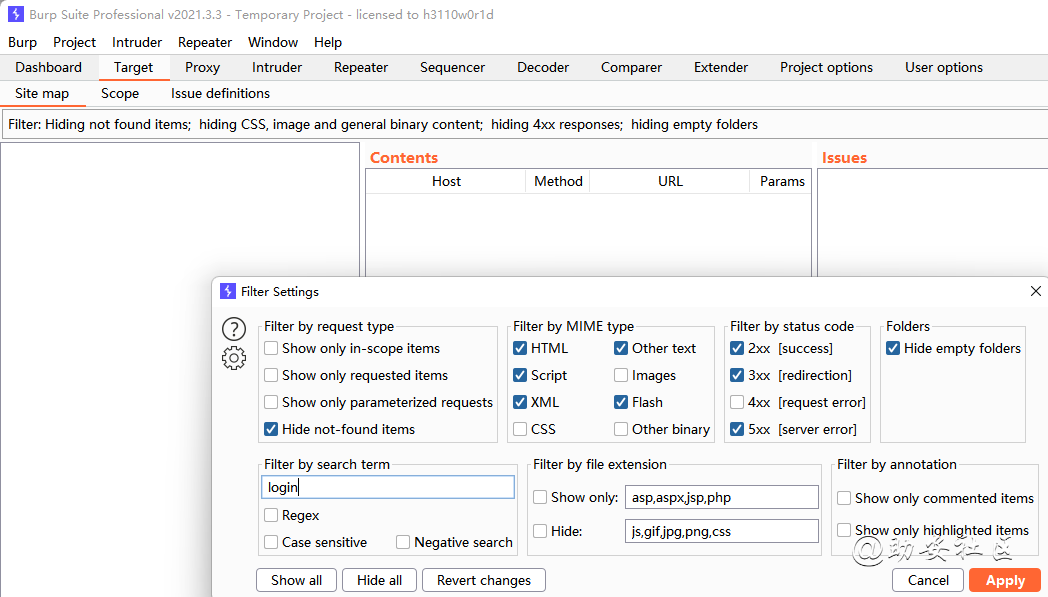

通过关键字搜索过滤,如以下搜索login

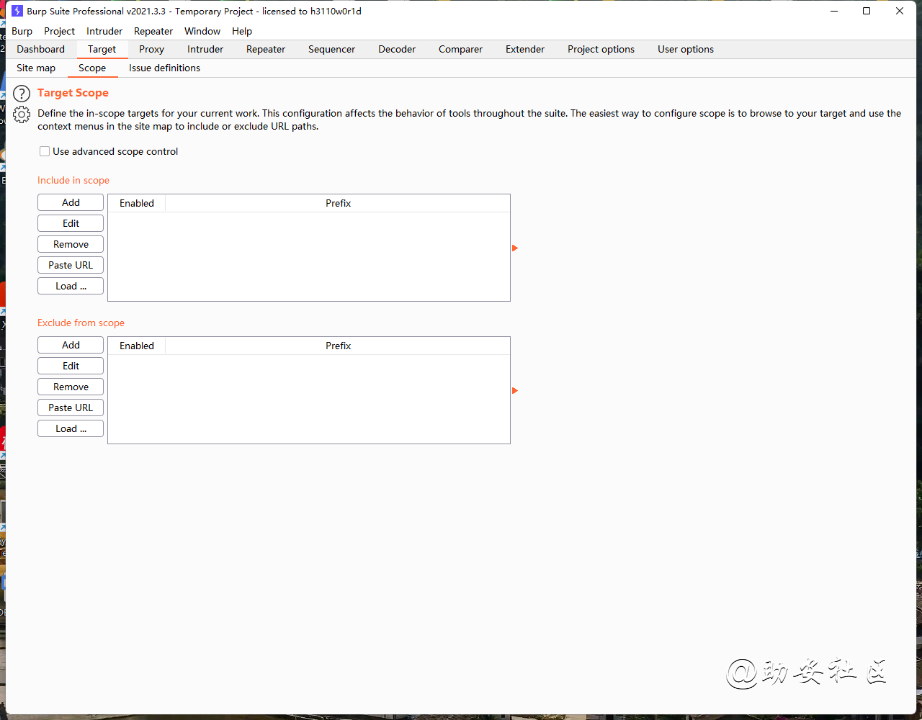

scope 功能模块详解

Target Scope中作用域的定义比较宽泛,通常来说,当我们对某个产品进行渗透测试时,可以通过域名或者主机名去限制拦截内容,这里域名或主机名就是我们说的作用域;如果我们想限制得更细一点,比如,你只想拦截login目录下的所有请求,这时我们也可以在此设置,此时作用域就是目录。总体来说,Target Scope主要使用于下面几种场景中:

限制Site map和Proxy 历史中的显示结果

告诉Burp Proxy 拦截哪些请求

告诉Burp Spider抓取哪些内容

告诉Burp Scanner自动扫描哪些作用域的安全漏洞

在Burp Intruder和Burp Repeater 中指定URL

简单来说,通过Target Scope 我们能方便地控制Burp 的拦截范围、操作对象,减少无效的噪音。

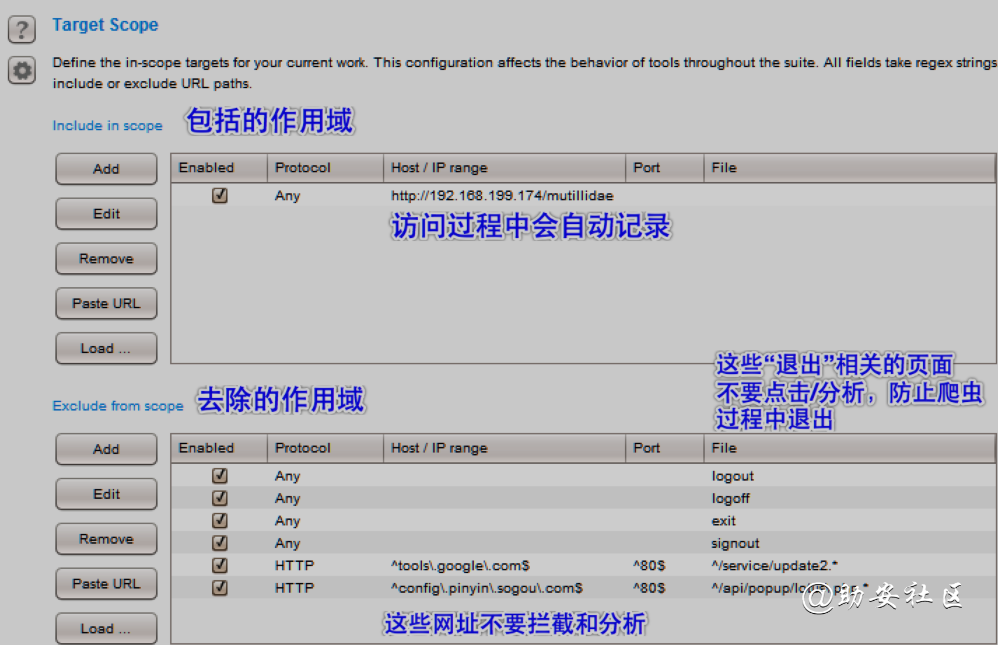

在Target Scope的设置中,主要包含两部分功能:包含规则和去除规则。

在包含规则中的,则认为需要拦截处理,会显示在Site map中;而在去除规则里的,则不会被拦截,也不会显示在Site map里

Incude in scope 定义范围内规则

exclude from scope 定义排除范围内规则

渗透测试过程中,可以通过域名或者主机名去限制拦截内容,如果想细粒度化,比如只想拦截login目录下的所有请求,此时的作用域就是目录

场景:

1、限制站点地图和proxy历史中的显示结果

2、告诉Burp proxy 拦截哪些请求

3、burp spider抓取哪些内容

4、burp scanner自动扫描哪些作用域的安全漏洞

5、在burp Intruder和Burp Repeater中指定URL

在Target Scope的设置中,主要包含两部分功能:包含规则和去除规则。

在包含规则中的,则认为需要拦截处理,会显示在Site map中;而在去除规则里的,则不会被拦截,也不会显示在Site map里。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OTUQAtW2-1676123142980)(https://static.sechelper.com/img/2022/12/25/14e5db90681a14ad8dbd81f920b95ab7.png)]

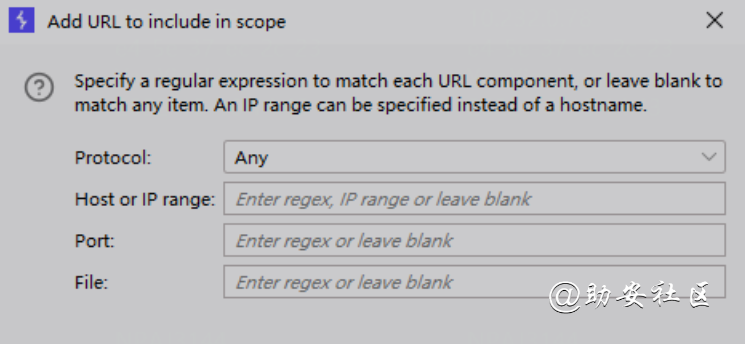

需注意,要勾选使用高级配置Use advanced scope control,此时才可从协议、域名/IP、端口、文件名4个维度去配置规则。

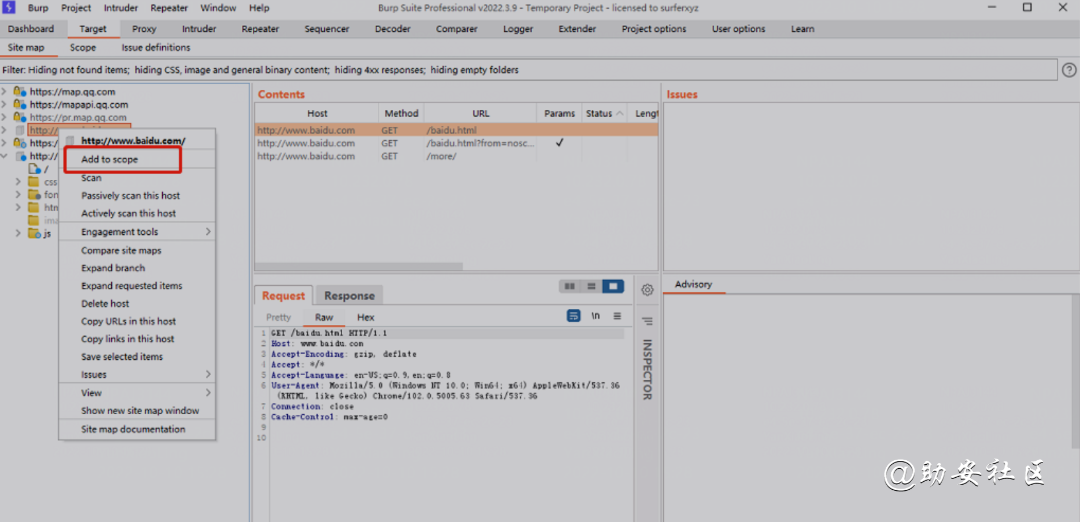

实战案例一

只想查看某个网站的信息。

- 在Site map中,选择该网站,右键

Add to scope;这时,会自动将该网站转换成正则表达式添加进Scope的包含规则里

点击Site map上方的过滤器,勾选Show only in-scope items并保存,这是Site map就只会显示选择的网站了

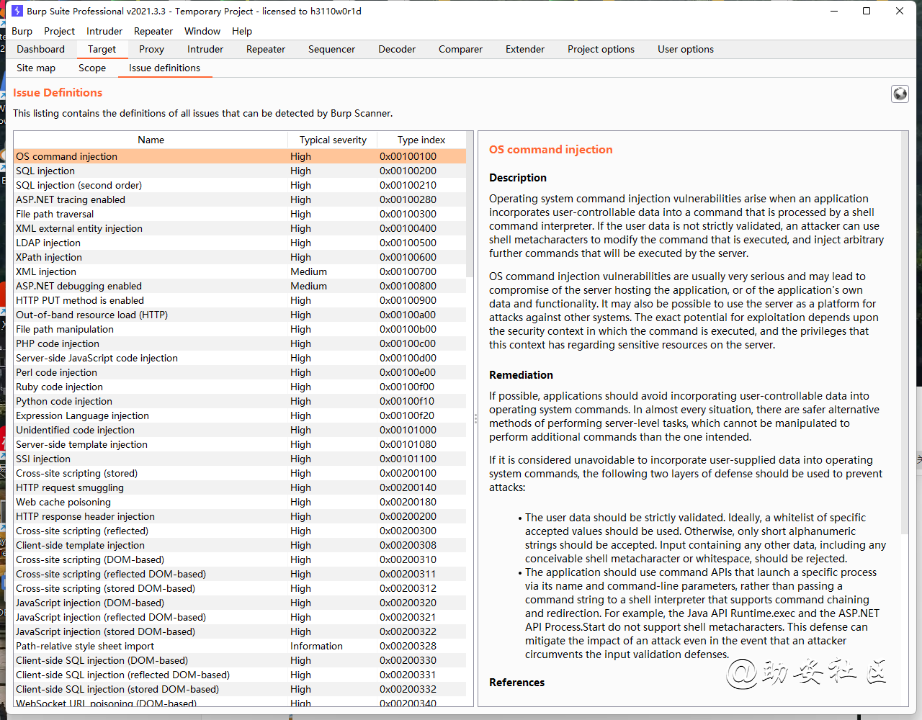

Issue definitions

漏洞列表,即列出了BurpSuite可以扫描到的漏洞详情。

| sQL injection | sQL注入 |

|---|---|

| sQL injection (second order) | sQL注入(二阶) |

| ASP.NET tracing enabled | ASP.NET跟踪已启用 |

Burpsuite Target模块攻防实战:过滤器与Scope配置

Burpsuite Target模块攻防实战:过滤器与Scope配置

本文介绍了Burpsuite入门中Target模块的功能,特别是Site map过滤器的使用和Scope的详细配置。通过Scope,我们可以精准控制拦截范围,包括设置包含和排除规则,以及在渗透测试中针对特定域名、目录或接口进行操作。同时,文章提供了一个实战案例,演示如何通过Scope配置只查看特定网站的信息。

本文介绍了Burpsuite入门中Target模块的功能,特别是Site map过滤器的使用和Scope的详细配置。通过Scope,我们可以精准控制拦截范围,包括设置包含和排除规则,以及在渗透测试中针对特定域名、目录或接口进行操作。同时,文章提供了一个实战案例,演示如何通过Scope配置只查看特定网站的信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1889

1889

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?