前言

Apache Struts2框架是一个用于开发Java EE网络应用程序的Web框架。Apache Struts于2020年12月08日披露 S2-061 Struts 远程代码执行漏洞(CVE-2020-17530),在使用某些tag等情况下可能存在OGNL表达式注入漏洞,从而造成远程代码执行,风险极大,S2-061是对S2-059漏洞修复后的绕过。

影响版本:

Apache Struts 2.0.0 - 2.5.25

环境搭建

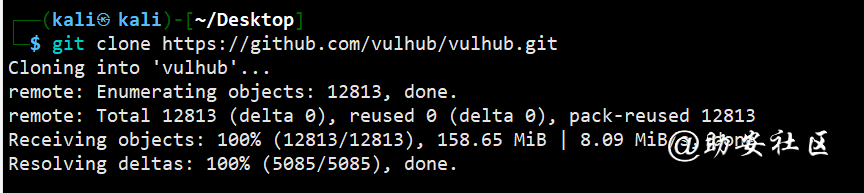

这里使用vulhub漏洞环境搭建

使用git克隆到本地

git clone https://github.com/vulhub/vulhub.git

进入对应环境

cd vulhub/struts2/s2-061

本文详细介绍了Apache Struts2的S2-061远程命令执行漏洞(CVE-2020-17530),包括漏洞的影响版本、环境搭建步骤、漏洞复现过程以及利用方法。通过演示如何反弹shell,提醒开发者及时升级到Struts 2.5.26或更高版本以修复此安全问题。

本文详细介绍了Apache Struts2的S2-061远程命令执行漏洞(CVE-2020-17530),包括漏洞的影响版本、环境搭建步骤、漏洞复现过程以及利用方法。通过演示如何反弹shell,提醒开发者及时升级到Struts 2.5.26或更高版本以修复此安全问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7263

7263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?