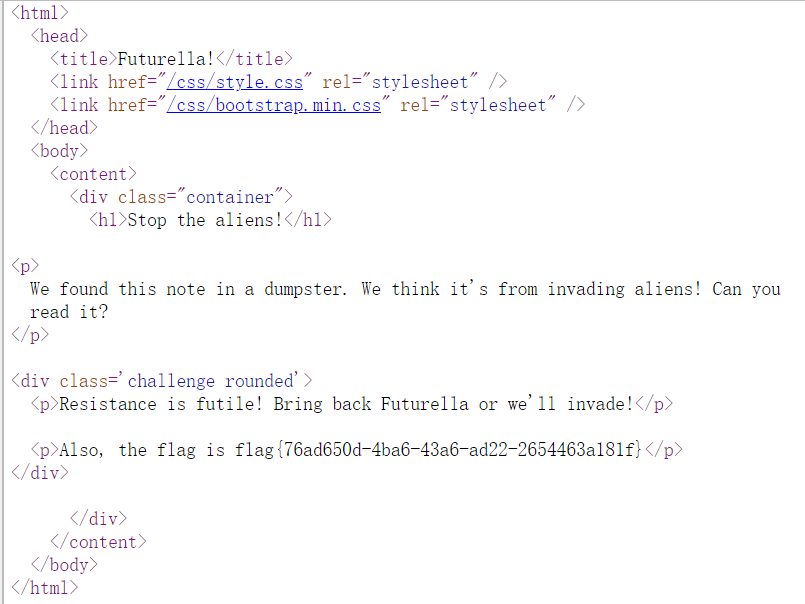

[BSidesCF 2019]Futurella

一开始看题目觉得还挺有意思的,结果查看源代码就能得到flag???这真是我做过最简单的题目了。

[CISCN2019 华北赛区 Day1 Web2]ikun

作者也是老阴阳人了,紧跟时事,

目标是要买到lv6,但是连续看几页都没有lv6,那就写一个脚本搜索一下,在第181页找到lv6,但是买不起啊。

import requests

url="http://dea21ab8-0a31-4781-8f0b-7d5285a017c0.node4.buuoj.cn/shop?page="

for i in range(0,2000):

r=requests.get(url+str(i))

if 'lv6.' in r.text:

print (i)

break

CTF题解:JWT与Python pickle应用

CTF题解:JWT与Python pickle应用

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2723

2723

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?