应用背景:

随着信息化建设的深入发展、设备种类不断增加,安全配置管理问题日渐突出。为了维持IT信息系统的安全并方便管理,管理员必须从入网审核、验收、运维等全生命周期各个阶段加强和落实安全要求,同时需要设立满足安全要求的基准点。

企业在实际安全运维过程中,面临着各种安全运营的问题,如

(1)安全运维人员需要面对种类繁多的设备和应用。需管理的设备分布范围广、分属不同的业务系统,如何能快捷、方便的收集和分析这些配置,成为横亘在安全运维人员面前的一个巨大难题。

(2)安全配置标准不统一。目前,由于业界还没有形成统一的配置问题审计的行业标准,因此各厂家提出的标准也是不一而足,而且这些标准也是被频繁地修改,造成维护和定位困难;一般用户很难自己去跟踪和修订标准。标准就包括了CIS、NIST、我国等保、各种行业企业及内部标准。这些标准不仅在支持的设备类型和应用类型上存在差异,就是针对几乎相同的检查点(配置项)而言,做法也不尽相同。上述的差异造成研究、开发、维护安全配置基线是一项工作量巨大的任务。

(3)安全配置相关工作自动化程度低。通常,对于设备或应用的配置审计,一般都是通过人工方式进行,仅在上线前进行一次评估(安全加固),这样做的缺点非常明显,如依赖纯人工的低效率,设备上线后的无法跟踪等。

相关概念:

SCAP:Security Content Automation Protocol,安全内容自动化协议。SCAP由NIST(National Institute of Standards and Technology:美国国家标准与技术研究院)提出,NIST期望利用SCAP解决三个棘手的问题:一是实现高层政策法规到底层实施的落地,二是将信息安全所涉及的各个要素标准化(如统一漏洞的命名及严重性度量),三是将复杂的系统配置核查工作自动化。SCAP是当前美国比较成熟的一套信息安全评估标准体系,其标准化、自动化的思想对信息安全行业产生了深远的影响。

SCAP,里“内容”可以分为两部分,一是元素,二是协议。元素可以理解为一系列现有的公开标准构成,如XCCDF、OVAL、CVE、CCE、CPE、CVSS,而协议是规范了这些元素之间如何进行工作。

OpenSCAP就NIST维护的一系列规范,OpenSCAP主要依据 XCCDF标准的文件,进系统进行安全配置检查或漏洞扫描。OpenSCAP 支持 SCAP 1.3并向下兼容 SCAP 1.2、SCAP 1.1和 SCAP 1.0。导入和处理早期版本的 SCAP 内容不需要特殊处理。

OpenSCAP主要包含以下几个工具:

OpenSCAP 基础工具,即oscap的命令行工具,在命令行下使用OpenScap。

OpenSCAP守护进程,工作在主机上,持续执行SCAP检查,以检查系统的更改。

SCAP工作台,图形界面的SCAP操作工具,支持Windows与Linux,但检查对象只能是Linux,支持远程SSH检查。

SCAPTimony集中存储SCAP检查结果。

下面我们重点介绍使用oscap命令进行扫描。

工具应用:

一、执行扫描

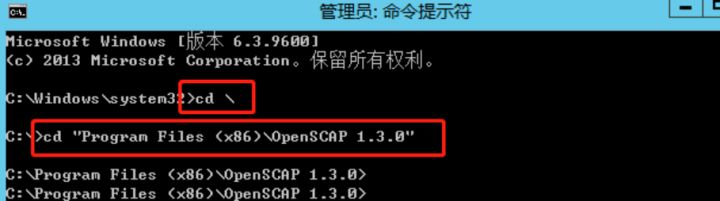

以管理员身份运行命令提示符

进入openscap路径

cd \

cd "Program Files (x86)\OpenSCAP 1.3.0"

本文介绍了OpenSCAP在Windows系统安全配置审计中的使用,包括执行扫描、查看结果和解决误报的过程。OpenSCAP作为自动化安全评估工具,帮助管理员应对设备种类多、配置标准不统一和自动化程度低等问题,但同时也面临兼容性和误报的挑战。文章通过实例展示了如何分析和解决扫描误报,强调了开源工具在实际应用中的复杂性和需要投入的额外工作。

本文介绍了OpenSCAP在Windows系统安全配置审计中的使用,包括执行扫描、查看结果和解决误报的过程。OpenSCAP作为自动化安全评估工具,帮助管理员应对设备种类多、配置标准不统一和自动化程度低等问题,但同时也面临兼容性和误报的挑战。文章通过实例展示了如何分析和解决扫描误报,强调了开源工具在实际应用中的复杂性和需要投入的额外工作。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4289

4289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?