前言

昨天看了极致CMS1.7,今天再来看看极致CMS1.9版本修复了什么漏洞,哪些漏洞还能用,是不是还有新的东西。

下载链接:

极致CMS

这次我下的是1.9.2的稳定版。

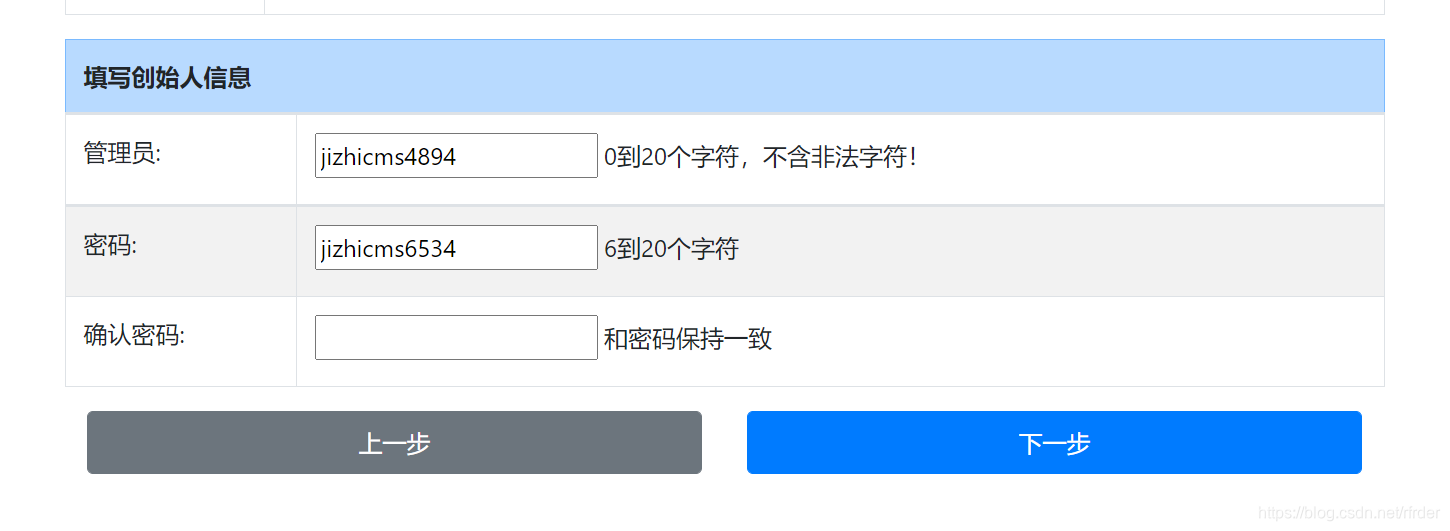

下载到本地搭建一下环境,然后就是安装。安装的时候注意到了这里:

我记得1.7版本安装的时候管理员和密码默认都是空的让自己填,这里的话默认的管理员和密码格式大概是jizhicms加上四个数字,这玩意怎么说呢,说是弱口令叭,但是9999*9999也挺难爆的,去爆破还不如找洞舒服。

看看后台

安装好之后还是先进一下后台,登录那里发现验证码那里比1.7的验证码难识别的多,感觉靠百度的那个基本不行了。而且试了一下,一个验证码可以利用无数次仍然没改,所以这个验证码的用处其实不大。

进入后台还是老样子传马试试,这次改了配置增加php的文件类型,仍然无法上传成功。

看一下源码;

$fileType = $this->webconf['fileType'];

if(strpos($fileType,strtolower($pix))===false || stripos($pix,'php')!==false){

$data['error'] = "Error: 文件类型不允许上传!";

$data['code'] = 1002;

JsonReturn($data);

}

额外增加了对php的过滤,因此没法直接上传php了。考虑上传phtml这样的,但是默认肯定是不解析的,考虑传.htaccess,但是因为文件名不可控也不行。又全局查找了一下,能上传文件的有5个地方,全都进行了php后缀的过滤,因此文件上传这块感觉就已经彻底GG了。

又拿1.7版本的SQL注入的EXP打了一下也没成功,看一下代码上发生了什么改变:

$openid = format_param($openid,1);

$islive = M('member')->find(array('openid'=>$openid));

发现对$openid进行了一层format_parm函数的过滤,感觉有点眼熟啊,跟进一下:

/**

参数过滤,格式化

**/

function format_param($value=null,$int=0,$default=false){

if($value==null){

return '';}

if($value===false && $default!==false){

return $default;

这篇博客分析了极致CMS1.9版本的安全性,重点讨论了修复的SQL注入漏洞和当前的防护措施。作者尝试了多种注入方法,但因代码过滤和预处理机制未能成功。同时提到了验证码增强和文件上传限制,使得直接攻击变得更困难。尽管如此,作者发现了可能的插件安全问题,允许代码编辑并可能导致权限提升。此外,任意文件下载的漏洞仍未修复。总结来说,极致CMS1.9在安全性上有显著提升,但仍存在潜在风险。

这篇博客分析了极致CMS1.9版本的安全性,重点讨论了修复的SQL注入漏洞和当前的防护措施。作者尝试了多种注入方法,但因代码过滤和预处理机制未能成功。同时提到了验证码增强和文件上传限制,使得直接攻击变得更困难。尽管如此,作者发现了可能的插件安全问题,允许代码编辑并可能导致权限提升。此外,任意文件下载的漏洞仍未修复。总结来说,极致CMS1.9在安全性上有显著提升,但仍存在潜在风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5934

5934