文章目录

一、文件权限的设定

1、文件权限存在的意义

文件权限的存在是系统最底层安全设定方法之一,用户可以访问而且只能访问自己被授权的文件

2、文件权限的查看

| 命令 | 意义 |

|---|---|

| ls -l file | 查看文件信息 (ll file) |

| ls -ld dir | 查看目录本身信息 (ll -d dir) |

| ls -LR dir | 查看递归目录 |

3、文件权限的读取

- | rw-r–r-- | 1 | root | root | 32 | Apr 2 02:03 | filename

文件类型 | 文件权限 |内容被记录次数|文件所有人|所有组|文件大小|被修改时间|名称

3.1 文件的类型

| 符号 | 意义 |

|---|---|

| - | 空文件、文本 |

| d | 目录 |

| l | 软链接 |

| s | socket套接字 |

| b | block块设备 |

| c | 字符设备 |

- 注意:socket套接字是程序的一扇门 ,进入这扇门内部才能进入程序内部和程序交流,一般采用 mysql 设定一个程序可以进入大程序内。

3.2 文件的权限

共9位,3个一组

| 符号 | 意义 |

|---|---|

| rw-(第一组) | 所有者权限【u】 |

| r–(第二组) | 所属组权限【g】 |

| r–(第三组) | 其他人权限【o】 |

3.3 内容被记录次数

对文件:文件的硬链接个数(文件内容被记录的次数)

对目录:目录中子目录的个数

3.6 实际大小

对文件:文件大小

对目录:目录中子文件元数据大小

4、改变文件的所有人和所有组

| 命令 | 意义 |

|---|---|

| chown username file/dir | 更改文件或目录的所有者 |

| chown username groupname file/dir | 更改文件或目录的用户和用户组 |

| chown -R username groupname dir | 递归更改目录的用户和用户组 |

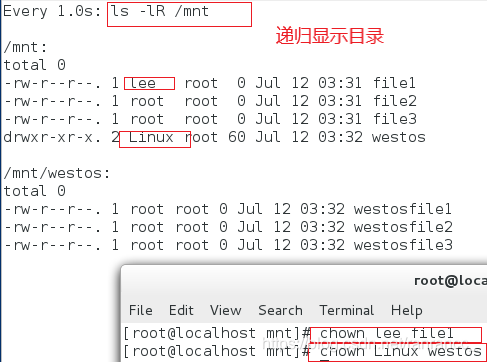

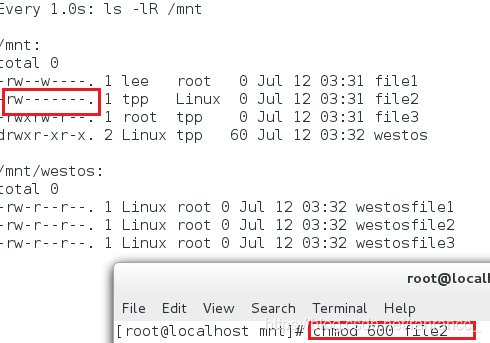

(1)首先建立文件,目录,创立用户 lee, Linux, tpp

(2)chown lee file1更改文件用户和用户组

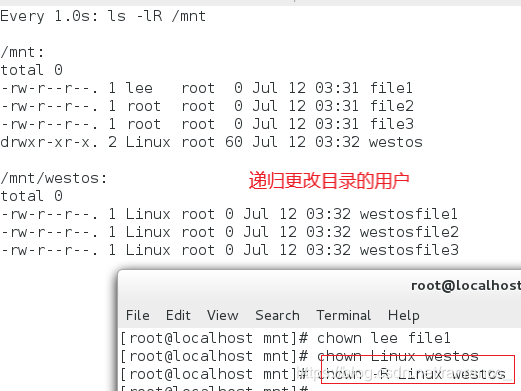

(3)chown Linux westos更改目录的用户和用户组

(4)chown -R Linux westos递归更改目录的用户

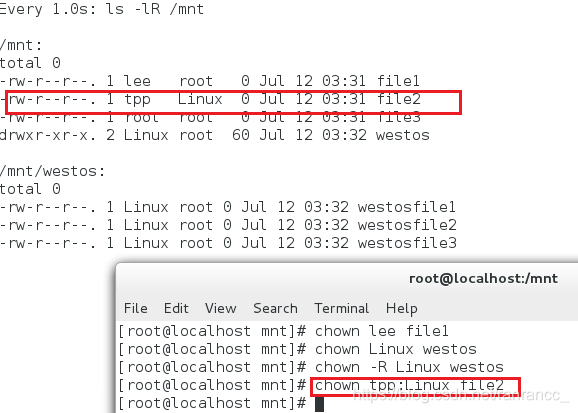

(5)chown tpp:Linux file2同时更改文件的用户和用户组

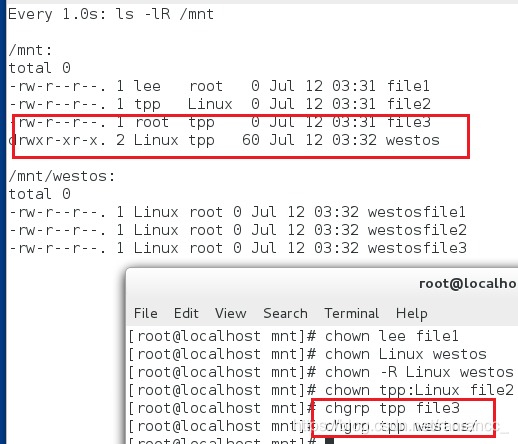

4.2 chgrp

| 命令 | 意义 |

|---|---|

| chgrp group file/dir | 改变文件或者目录的用户组 |

| chgrp -R group dir | 递归更改目录的用户和用户组 |

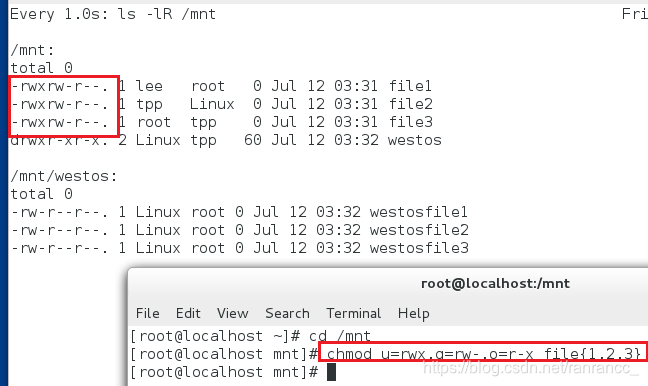

(1)首先监控:监控命令 : watch -n 1 ls -lR /mnt/

5、改变文件的权限

5.1 文件权限的理解

r—读取权限

对文件—查看文件中的内容

对目录—查看目录中子文件或子目录

w—写入权限

对文件–改变文件内容

对目录—改变目录中子文件或子目录内容

x—执行权限

对文件—通过文件名称调用文件程序

对目录—能否进入目录

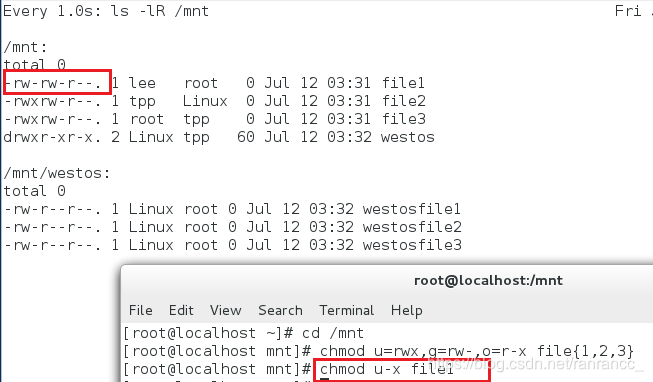

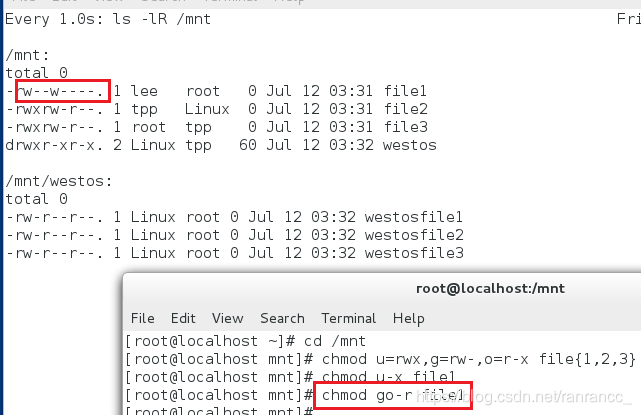

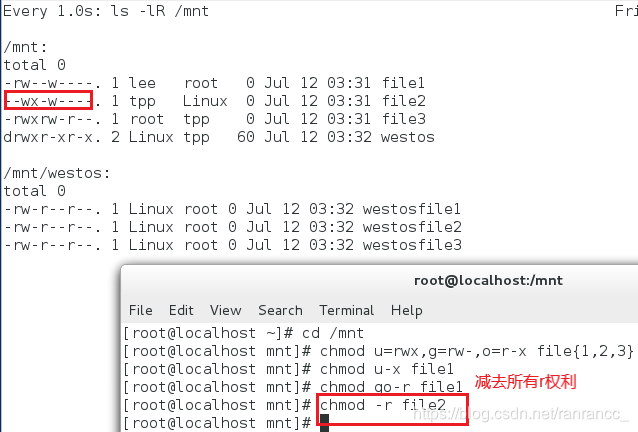

5.2文件权限的+ - =更改方法

| 命令 | 意义 |

|---|---|

| chmod (u,g,o)(+,-,=)(r,w,x) file/dir | 给u,g,o加上减去赋予r,w,x的权力 |

| chmod u+x /mnt/file1 | 给u加上执行file1的权利 |

| chmod g-r /mnt/file2 | 给g减去读取file2的权利 |

| chmod ug-r /mnt/file3 | 给ug减去读取file3的权利 |

| chmod u-r,g+x /mnt/file4 | 给u减去读取file4,g加上执行的权利 |

(1) = 赋予权力

在这里插入图片描述

5.3 文件权限的数字更改

4—r权限

2—w权限

1—x权限

6、系统默认权限的设定

- 从系统存在角度来说,开放权力越大,系统存在意义越高,从系统安全角度来说,开放权力越少,系统安全性越高

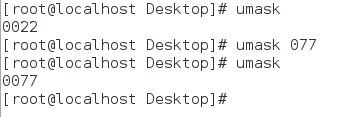

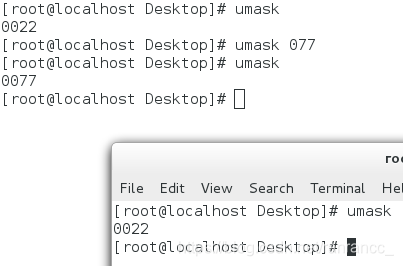

umask | 查看系统保留权限默认为022

umask 077| 修改该系统保留权限为077,此设定为临时设定,只当前shell中生效

- 两个文件 /etc/bashrc /etc/profile umask设定值必须保持一致执行 source /etc/bashrc source /etc/profile

让设定立即生效

6.1 临时修改权限

(1)umask 077 仅在当前shell生效

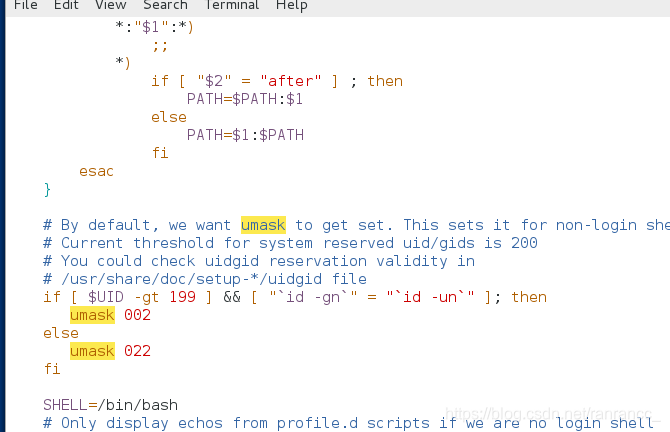

6.2 永久修改权限

(1)vim /etc/bashrc 改变umask设定值

(2)source /etc/bashrc执行更改后的文件

- 两个文件 /etc/bashrc /etc/profile umask设定值必须保持一致执行 source /etc/bashrc source /etc/profile

让设定立即生效

7、acl权限

对权限更加细化的设置,除了文件的所有者,所属组和其它人,可以对更多的用户设置权限

| 命令 | 含义 |

|---|---|

| getfacl | 查看acl权限 |

| setfacl | 设置acl权限 |

| setfacl -m u/g/o:用户名:权限 文件 | 添加用户且其权力 |

| setfacl -Rm u:用户:权限 /dir2/dir3 | 递归修改目录里所有子目录及文件的权限 |

| setfacl -m d:u:用户:权限 /dir4 | 只对新建目录或文件权限生效,原有目录或文件权限不变 |

| setfacl -m m:rw f1 | 在权限列表中mask标示能生效的权力值 |

| setfacl -x u:用户 f1 | 删除用户 |

| setfacl -b f1 | 关闭f1的ACL |

| setfacl -k d1 | 关闭defult模式 |

8、特殊权限

8.1 sticky 粘制位

chmod o+t file或 chmod 1XXX file

针对目录生效,当目录有sticky权限时,此目录中的文件只能被文件所有者删除

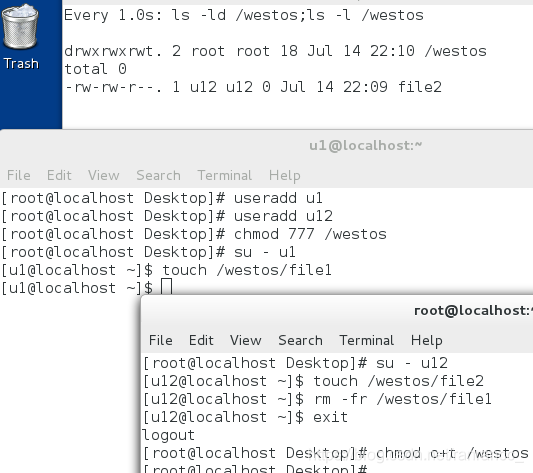

实验过程

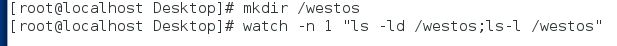

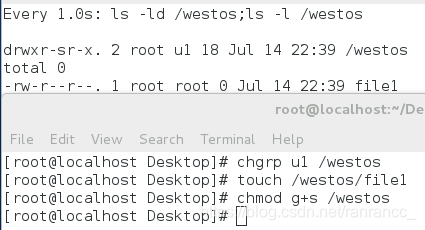

(1)超级用户下建立一个目录 mkdir /westos

(2)设置监控命令监控此目录以及此目录下的文件:watch -n 1 “ls -ld /westos ; ls -l /westos”

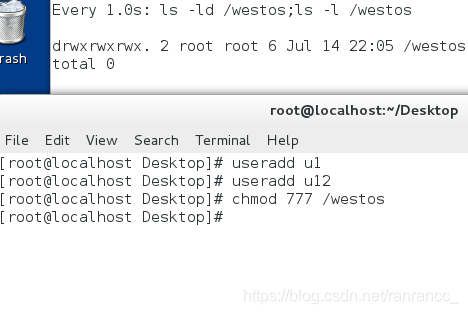

(3)建立两个普通用户 u1 u12

(4)在超级用户下设置满权限 chmod 777 /westos

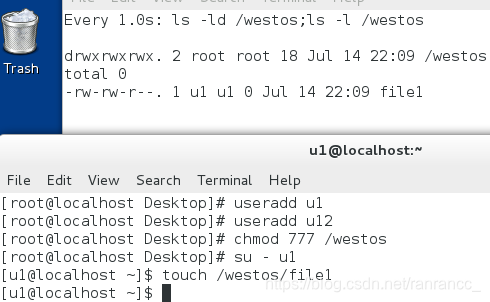

(5)在两普通用户下分别创建文件,且我们可以看到两普通用户可以删除不是自己创建的文件,这样很不安全

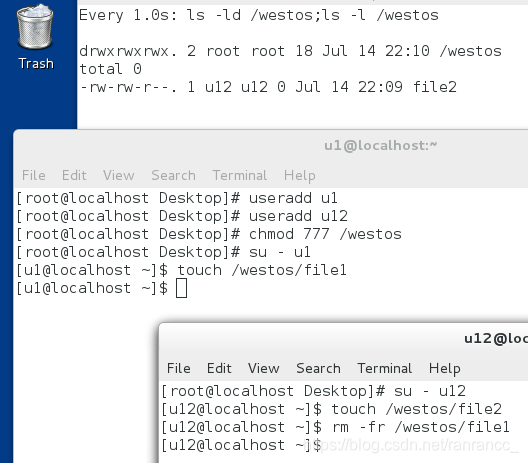

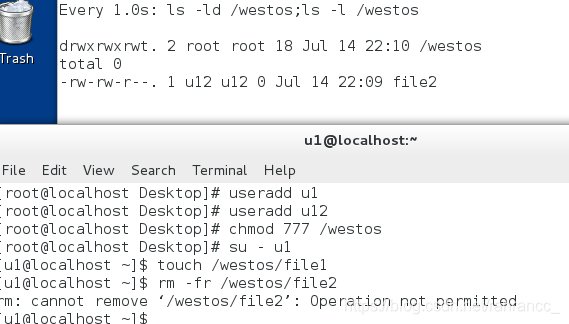

(6)在超级用户模式下给westos这个目录增加 t 权限 chmod o+t /westos

(7)此时u1 无法删除u12建立的文件file2

8.2 sgid 强制位

chmod g+s file或 chmod 2XXX file

对文件:只针对二进制可执行文件,当文件有 sgid权限时,任何人执行此文件产生的进程都属于文件的组

对目录:当目录有 sgid权限时,任何人在此目录中建立的文件都属于目录的所有组

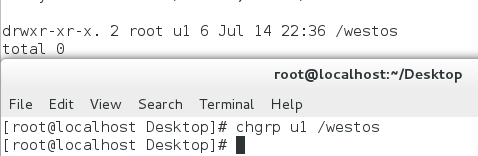

实验过程

(1) 在超级用户下建立一个目录/westos并且对此目录进行监控

(2)在超级用户下建立一个新用户u1,并且将/westos的用户组root变为新建的用户u1,在此目录下建立新的文件,发现此文件的用户组仍然为超级用户root,并不是刚刚新建用户u1

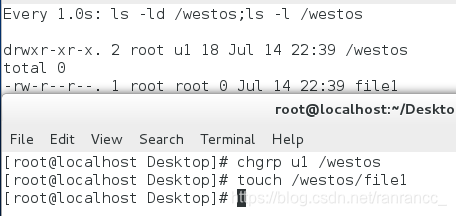

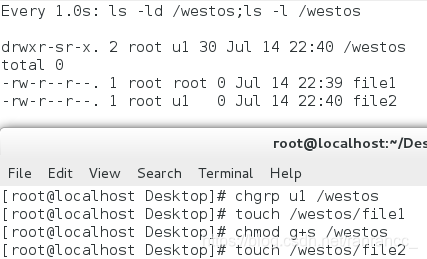

(3)为使在/westos中建立的文件都属于目录的用户组u1,则在目录的组用户上加上s权限

(4)此时新建的文件都属于目录的用户组u1

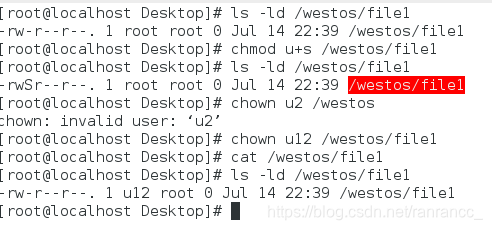

8.3 suid—冒险位

chmod u+s file或 chmod 4XXX file

只针对二进制可执行文件,,当文件有suid权限时,任何人执行这个文件中的程序产生的进程都属于文件的所有人

本文详细介绍了Linux文件权限的设定,包括权限的意义、查看、读取方式,以及如何改变文件的所有人和所有组。此外,还探讨了权限的数字更改、系统默认权限设定、ACL权限和特殊权限如sticky位、sgid位和suid位的使用,以增强系统安全性和管理效率。

本文详细介绍了Linux文件权限的设定,包括权限的意义、查看、读取方式,以及如何改变文件的所有人和所有组。此外,还探讨了权限的数字更改、系统默认权限设定、ACL权限和特殊权限如sticky位、sgid位和suid位的使用,以增强系统安全性和管理效率。

1489

1489

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?