本季度新闻概述

就影响力比较大的DDoS攻击而言,2019年第二季度比第一季度更加丰富。诚然,吸引媒体关注的大多数活动似乎都是出于政治动机,而非商业动机——尽管一些安全专家发现,近年来黑客主义明显减少。

在4月下半月,厄瓜多尔的各类公共机构网站遭到超过4000万次DDoS的攻击,此次攻击可能是攻击者对厄瓜多尔政府拒绝为阿桑奇提供政治庇护的回击。

6月18日,视频游戏开发商育碧(Ubisoft)遭遇了本季度唯一一场似乎是出于商业动机的DDoS攻击——就在该公司发布针对游戏《Rainbow Six Siege》的Operation Phantom Sight资料片之前。它令众多玩家与服务器断开连接。

与此同时,执法机构也没有歇着。例如,今年3月底,19岁的英国人Liam Reece Watts被捕,他被控对曼彻斯特和柴郡警方的网站发动两次攻击。

还请注意,本季度证实了我们之前的假设,即DDoS攻击数量下降与加密货币挖掘日益流行之间存在关联:NSFOCUS(绿盟)在2018年发布了一份报告,该报告明确指出加密货币价格波动与DDoS攻击数量之间存在相关性。

季度趋势

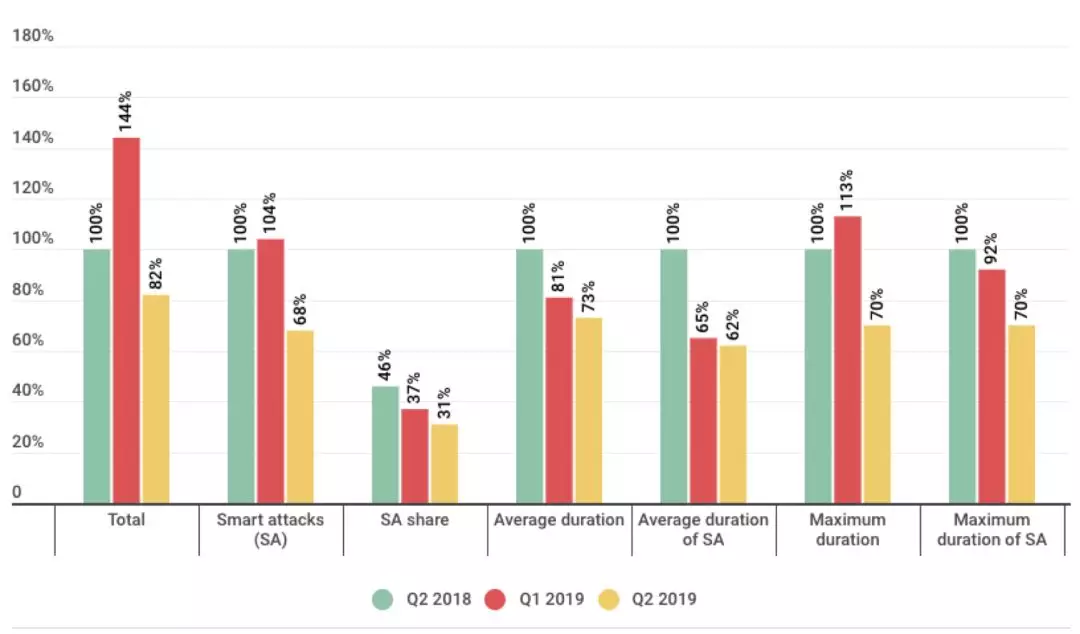

这个季度的攻击事件比上一季度少得多。暂时的平静证明了网络犯罪活动在夏季下降的传统趋势。然而,与2018年第二季度相比,攻击总数实际上增加了18个百分点,证实了我们关于DDoS市场复苏的理论。自2019年初以来观察到的增长趋势仍然存在。

应该指出的是,季节性的活动减少对更复杂的技术性攻击几乎没有影响。它们的份额只比上一季度下降了4个百分点。但与去年同期相比,这种差异是显著的,而且还在上升——在2019年第二季度,“智能攻击“实现了32个百分点的增长。无论是同比还是环比,此类攻击的比例都在持续稳步上升。

DDoS攻击的绝对、相对持续时间也在稳步增长。在许多方面,总体增长是由于技术复杂攻击持续时间的增加,与上一季度相比,这些攻击的平均时间和最长时间都在增长,甚至比上一季度还要多。

2018Q2、2019Q1和2019Q2标准攻击和智能攻击的数量和持续时间比较

此外,传统的春夏季度数据下降,可以归因于非智能攻击的比例下降,因为这段时间,业余的DDoSers正坐在考场,或躺在沙滩上。

在专业网络罪犯的世界里,情况则有所不同:针对更复杂因此也更危险攻击的指标呈现出稳步增长趋势。与去年同期相比,这一点尤其明显。观察未来三个月的情况将会非常有趣,我们会看到进一步的增长,还是市场将稳定在目前的水平?

季度总结

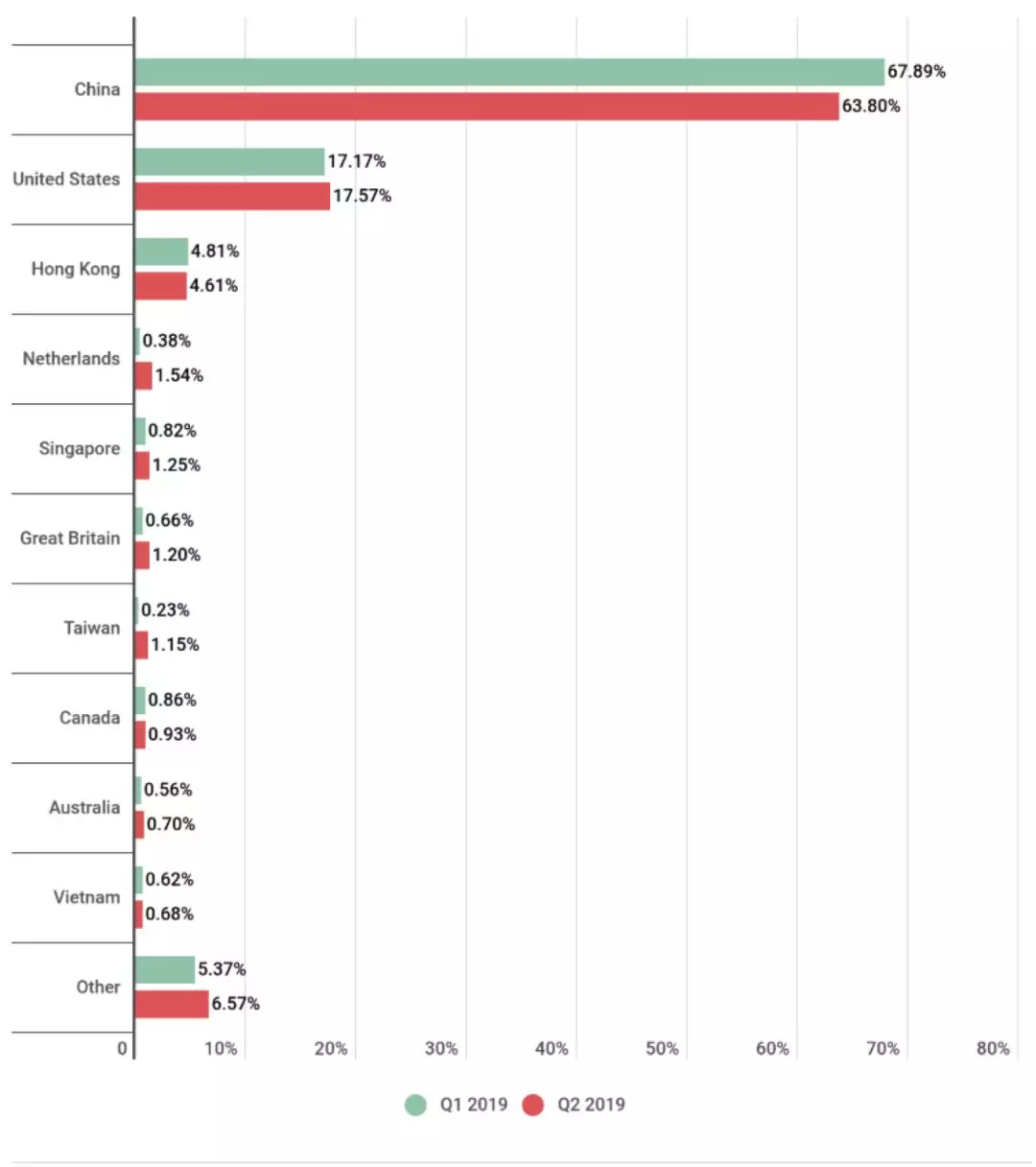

本季度,中国再次成为攻击目标最多的地区(63.80%),其次是美国(17.57%)和香港(4.61%)。

排名前三的地区几乎没有什么变化,但排行榜上再次出现了按常理与高DDoS活动频率无关的地区——荷兰(第四名,1.54%)和台湾(第七名,1.15%)。

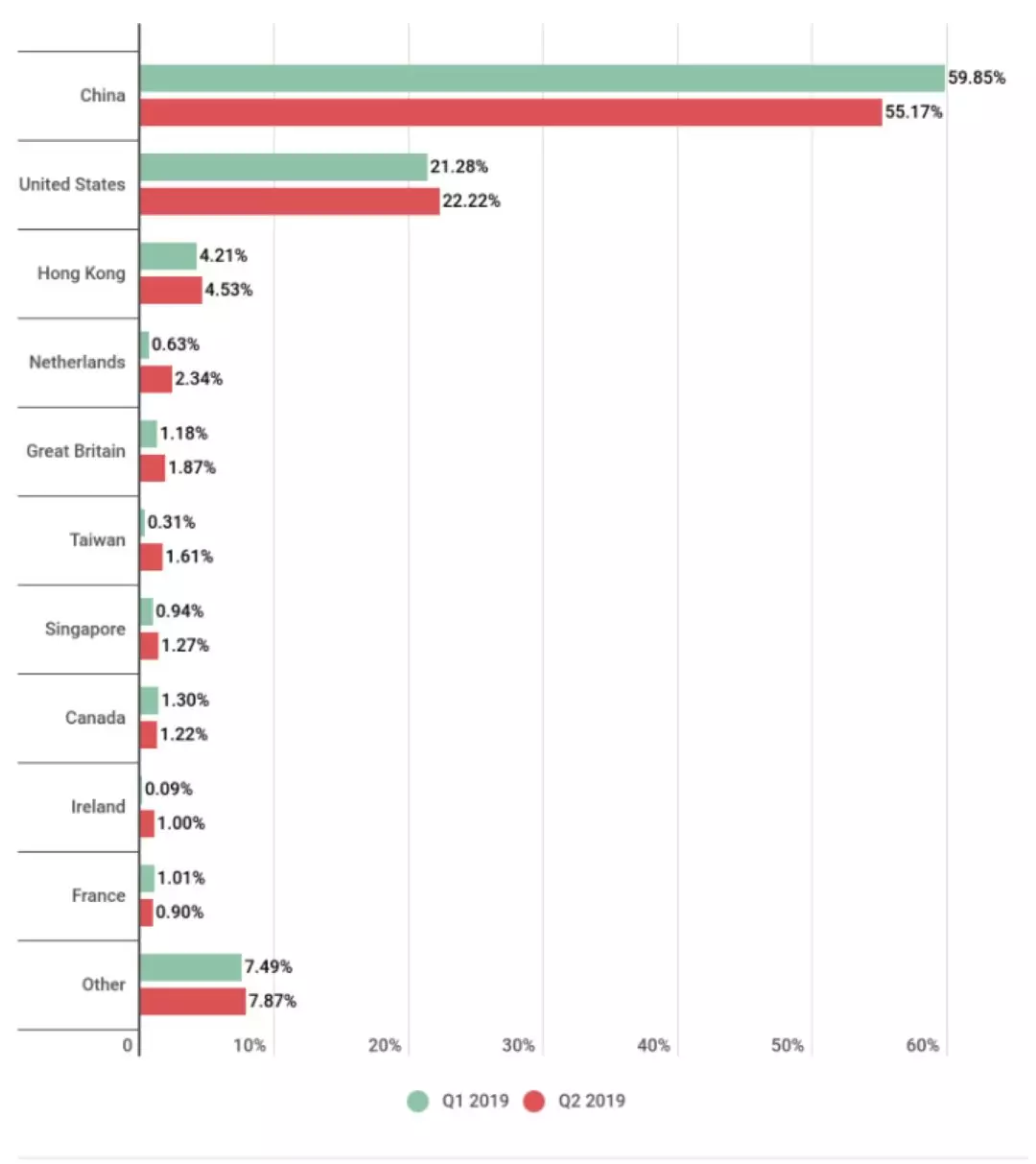

在独特目标数量排名前十的地区中,中国(55.17%)、美国(22.22%)和香港(4.53%)的袭击数量再次位居榜首,紧随其后的是台湾(1.61%)和爱尔兰(1%)。

本季度波动最大的月份是4月份,其中包括攻击高峰时间;最安静的是五月。

据统计,周一的袭击事件最多(17.55%),而周日是最平静的一天(10.45%)。

第二季度持续时间最长的攻击(509hrs)明显大于上一季度,也创下了自这些报告发布以来的最高纪录。尽管如此,本季度持续攻击的总体比例有所下降。

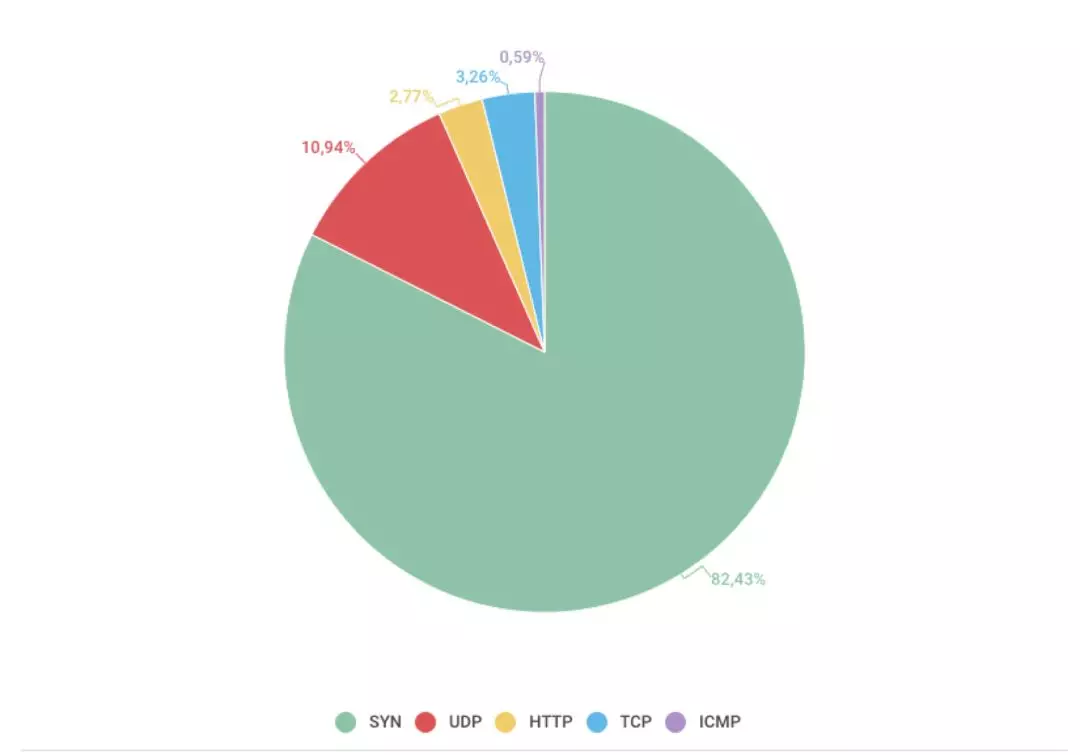

第二季度垃圾信息流量占比最大的仍然是SYN Flood (82.43%),其次是UDP(10.94%)。然而,HTTP和TCP流量交换了位置:后者以3.26%的优势略微领先,而前者仅得分2.77%。

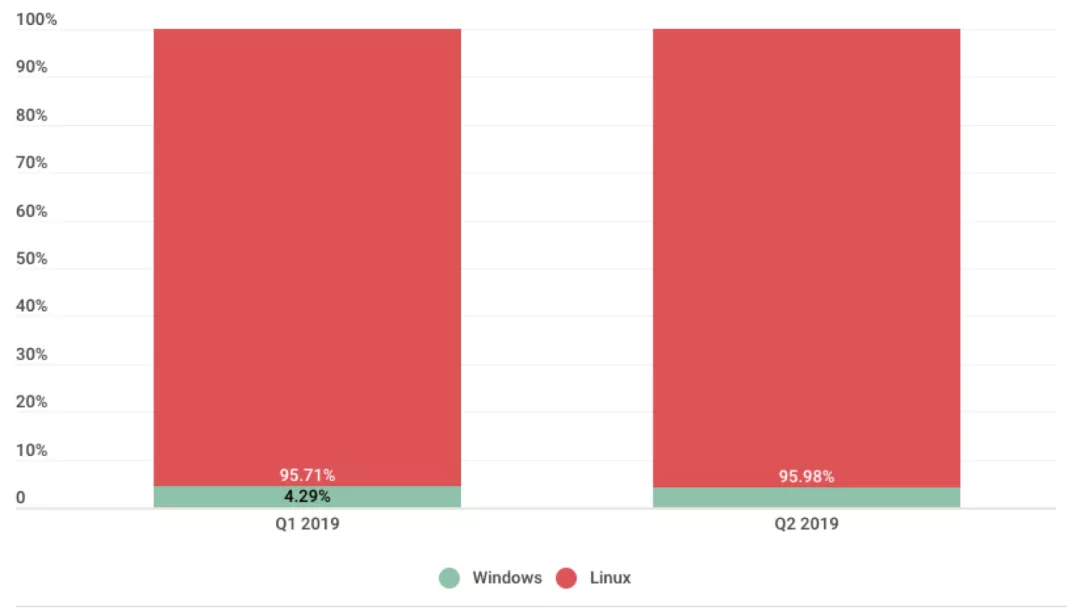

基于Windows和linux的僵尸网络的比例与上一季度相比几乎没有变化。

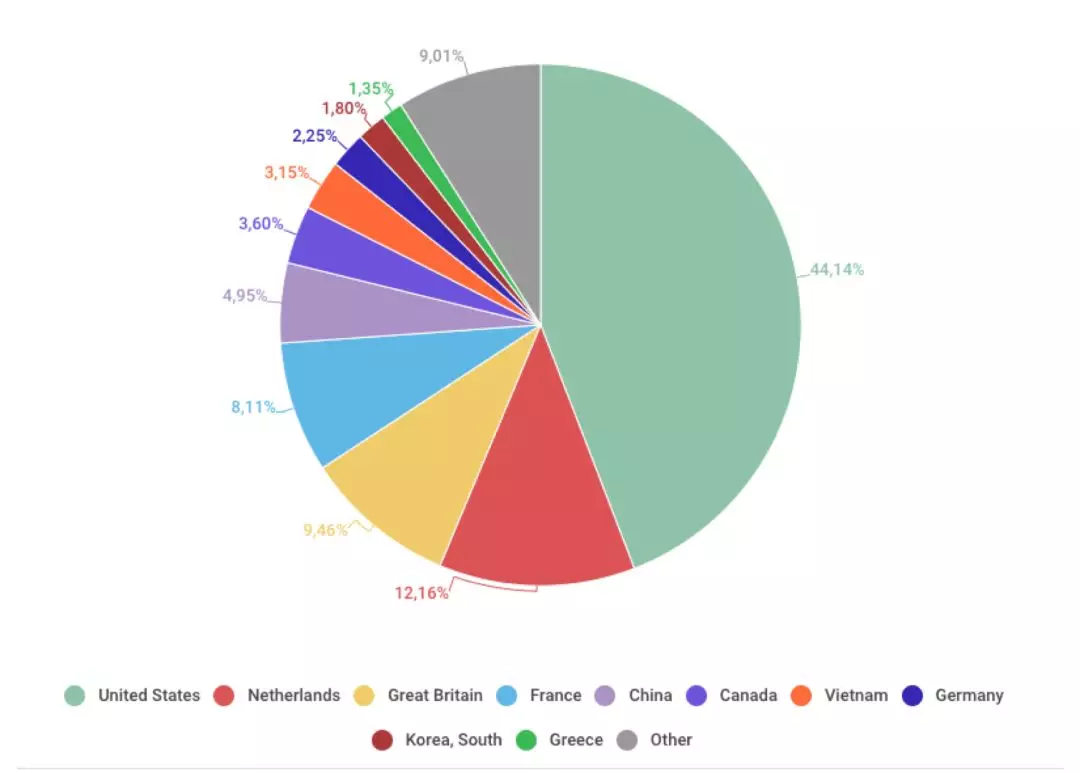

按僵尸网络C&C服务器数量划分的地域排名,美国占主导地位(44.14%),其次是荷兰(12.16%)和英国(9.46%)。有趣的是,本季度排名前十的地区中没有俄罗斯。

攻击地理

DDoS攻击的地区分布,2019Q1&Q2

2019Q1和Q2按地区划分的DDoS攻击目标分布

DDoS攻击类型分布

就DDoS攻击类型而言,SYN Flood仍然是最受欢迎的,尽管它的份额比上一季度下降了大约1.5个百分点,达到82.43%。排在第二位的是UDP Flood,相反,它的数字上升了2个百分点,达到10.94%。TCP请求上升到第三位,占3.26%,而HTTP流量的百分比则下降到2.77%。最后一名仍然属于ICMP Flood,占比0.59%。

2019Q2 DDoS攻击的类型分布

僵尸网络攻击的分布与上一季度大致相同,针对Linux系统的攻击仍然遥遥领先。虽然Xor活动再次减弱,但是这种下降被基于Mirai的攻击数量的增加所抵消。

2019Q1&Q2 Windows/Linux僵尸网络攻击的比率

僵尸网络地理分布

就僵尸网络C&C服务器的地理分布而言,美国(44.14%)仍居首位。排在前十名的是荷兰(12.16%)和英国(9.46%)。中国仅排名第五(4.95%),而韩国的份额(1.80%)仅排在倒数第二。此外,希腊(1.35%)挤进本季度排名榜前十,罗马尼亚和俄罗斯(令人惊讶)落榜了。

2019Q2僵尸网络C&C服务器的地区分布

中国境内的数据

本季度利用肉鸡发起DDoS攻击的控制端中,境外控制端最多位于美国;境内控制端最多位于江苏省和广东省、浙江省、北京市和河南省,按归属运营商统计,电信占的比例最大,其次是移动。

本季度参与攻击较多的肉鸡地址主要位于广东省、河南省和山东省,其中大量肉鸡地址归属于电信运营商。2019年以来监测到的持续活跃的肉鸡资源中,位于江苏省、福建省、浙江省和广东省占的比例最大。

本季度被利用发起Memcached反射攻击境内反射服务器数量按省份统计排名靠前的省份是河南省、广东省、四川省;数量最多的归属运营商是电信。被利用发起NTP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是河北省、山东省和湖北省;数量最多的归属运营商是联通。被利用发起SSDP反射攻击的境内反射服务器数量按省份统计排名前三名的省份是辽宁省、浙江省和吉林省;数量最多的归属运营商是联通。

结论

与过去几个季度一样,前10大地理分布还是有令人惊讶之处。这可能不仅是因为DDoS的策划者们正在寻找法律约束不那么强、电价不太高的新领域,还因为进入前十名的门槛相当低。一般来说,排行榜前三名占据了大部分的攻击,所以其他地区的份额仍然相对较小。在这种情况下,即使是很小的波动也可能导致一个地区的评级出现大幅上升或下降。

诚然,这不能完全解释韩国和俄罗斯等传统地区从排行榜上消失。按C&C僵尸网络的数量计算,俄罗斯未能进入前10位,这一点尤其令人震惊。如果这种洗牌真的与收紧法律手段有关,我们应该预期,评级名单上的地区将是网络犯罪法律不发达的地区。

本季度DDoS峰值的缺乏显然是由于季节波动造成的;从传统上讲,夏季的月份比较平静,即使只是相对而言。

*参考数据来源:Kaspersky Lab、国家互联网应急中心CNCERT,青松编译,转载请注明来自Qssec.COM。

— E N D —

安全之道,青松知道

2019年第二季度,DDoS攻击活动较上季度减少,但总数比去年同期增18%。厄瓜多尔遭受大规模攻击,疑似与阿桑奇事件有关;育碧游戏发布前遇商业动机攻击。复杂技术性攻击份额持续增长,智能攻击增长32%。SYNFlood仍为主流,但UDP和TCP请求份额上升。中国、美国和香港为攻击目标最多的地区。

2019年第二季度,DDoS攻击活动较上季度减少,但总数比去年同期增18%。厄瓜多尔遭受大规模攻击,疑似与阿桑奇事件有关;育碧游戏发布前遇商业动机攻击。复杂技术性攻击份额持续增长,智能攻击增长32%。SYNFlood仍为主流,但UDP和TCP请求份额上升。中国、美国和香港为攻击目标最多的地区。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?