第1关 exec "ping"

1.打开网站

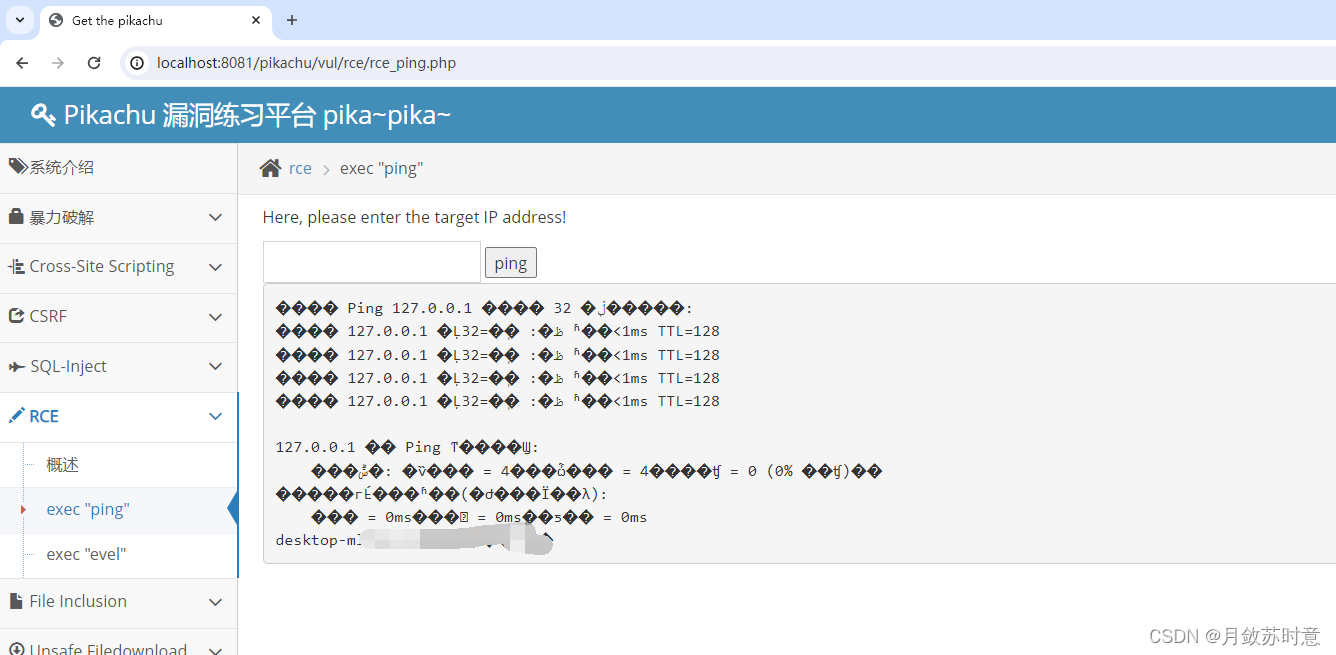

看到一个ping的字样,想到这里应该是要写一个IP地址,这里用本地回环地址

可以看到返回了,根据返回的TTL值,猜想到这里应该是Windows

使用命令可以观看之前写的博客。

所以直接写入127.0.0.1&ipconfig,直接出现IP地址

写入 127.0.0.1&whoami

当然,这里还可以执行其他Windows命令,这里就不再演示

第2关 exec "eval"

首先来搜索下这个函数

1.打开网站

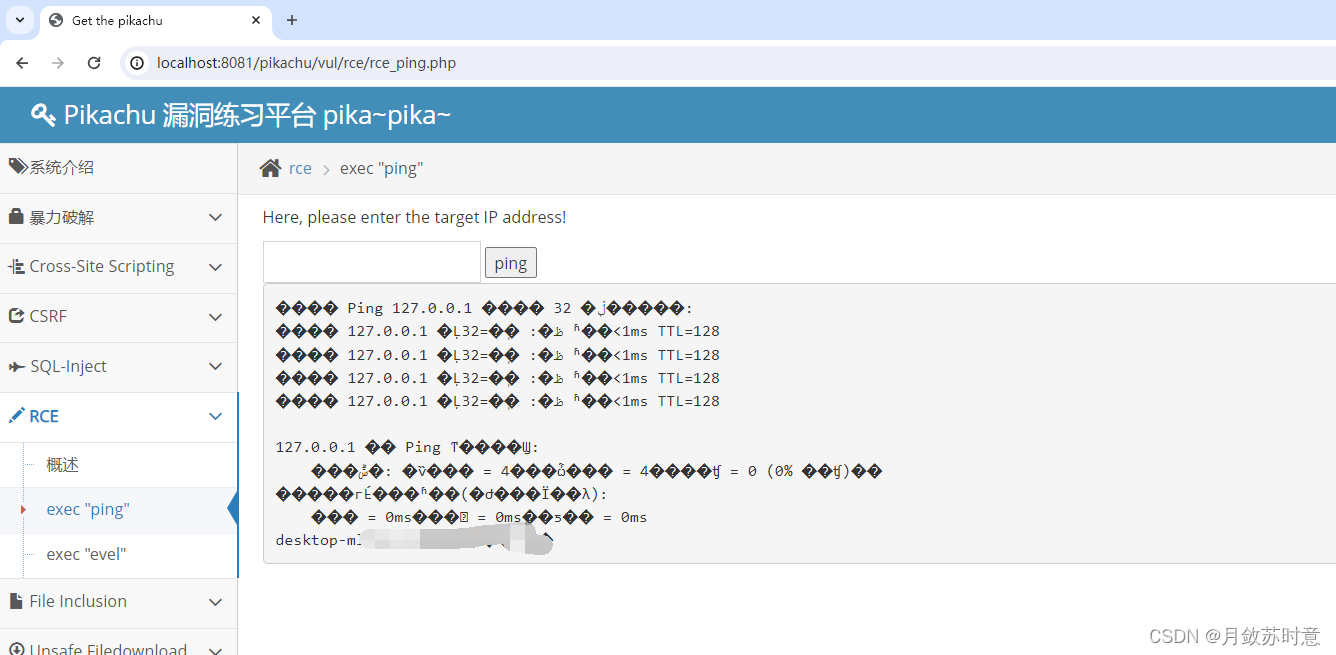

看到一个ping的字样,想到这里应该是要写一个IP地址,这里用本地回环地址

可以看到返回了,根据返回的TTL值,猜想到这里应该是Windows

使用命令可以观看之前写的博客。

所以直接写入127.0.0.1&ipconfig,直接出现IP地址

写入 127.0.0.1&whoami

当然,这里还可以执行其他Windows命令,这里就不再演示

首先来搜索下这个函数

912

912

3396

3396

608

608

2126

2126

1760

1760

569

569

935

935

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?