目录

前面给大家通过学习+练习的方式将XSS攻击的几种形式和一些简单的靶场和例题的演示,从本篇开始我将和小伙伴们通过边复习、边练习的方式来进行SQL注入的学习,本篇是SQL注入的第一篇,主要是对SQL注入的一些简单的介绍和大致的注入流程的演示,那么下面我们开始ヾ(◍°∇°◍)ノ゙

后面会用到sqli-labs靶场,这里附上下载链接,如果还没有该靶场的小伙伴可以下载一下:

sqli-labs: sql注入练习靶场123456 (gitee.com)

注入攻击

首先来介绍一下什么事SQL注入

注入攻击的本质,是把用户输入的数据当做代码执行,或者生成其他语义的内容,前面的XSS本质上也是一种针对HTML的注入攻击。

因此可以总结一下,注入攻击有两个关键条件:

- 用户能够控制输入

- 原本要执行的代码拼接了用户输入的数据

SQL注入

SQL注入第一次出现是在1998年的著名黑客杂志phrack上。在文章中,名为rfp的黑客,第一次向公众介绍了SQL注入的攻击技巧

那么可以举一个SQL注入的例子

如果后端的代码是这样的:

<?php

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM User where username = '$username' and password = '$password';";

?>可以看到这里的后端代码是使用post方式拿到username和password,然后直接在数据库中进行查询,并没有对输入的内容进行任何过滤

代码期待用户的输入后的数据库查询是这样的:

select * from user where username = 'admin' and password = '123';这里如果恶意用户输入的用户名是这样的:

admin'--则数据库查询就变成了这样:

select * from user where username = 'admin'--' and password = '123';这时就将and 以后的查询都注释掉了,此时就实现了无密码登录

手工注入

现在我来演示一下使用手动的方式进行SQL注入的流程

演示场景:sqli-labs

进入靶场后,然后点击第一关,这里使用第一关来演示一下

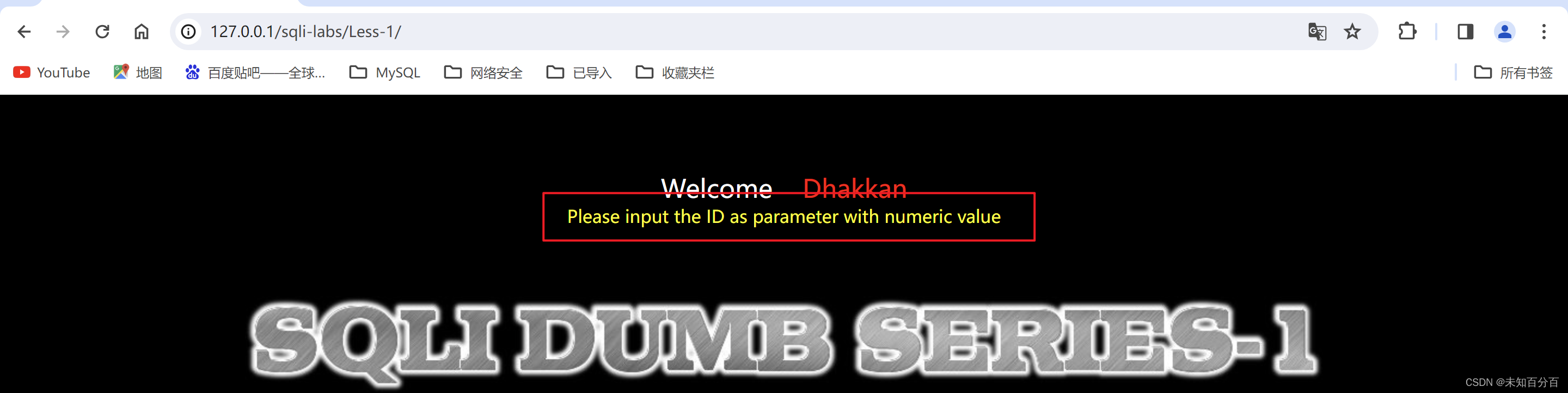

(1)根据提示可以看到这里告诉我们可以输入id作为参数和值

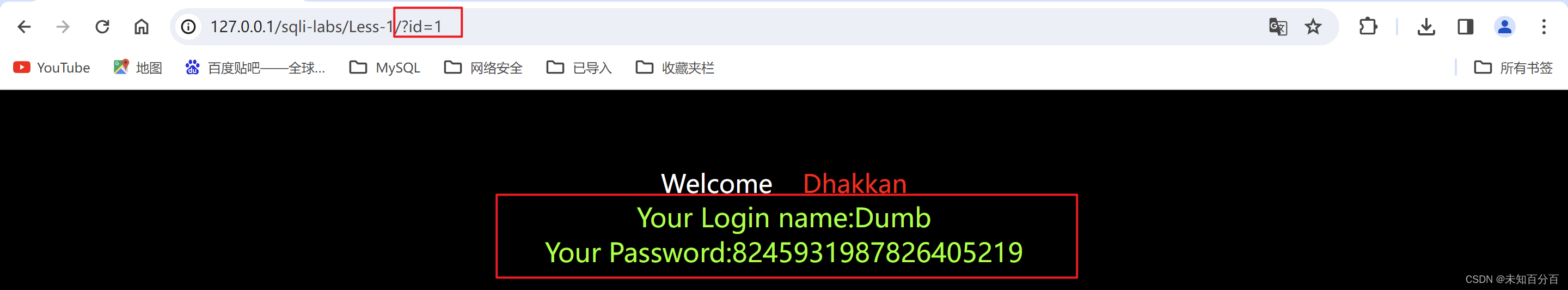

因此我们可以尝试查询一下id=1的结果:

可以看到这里查询出了id=1的用户的登录名和密码

那么根据上面的内容,现在就可以尝试进行SQL注入攻击

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4318

4318

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?