Wannacry漏洞复现

- 对靶机Windows Server 2008 R2的对应漏洞服务文件和打印机共享(SMB进行查看)

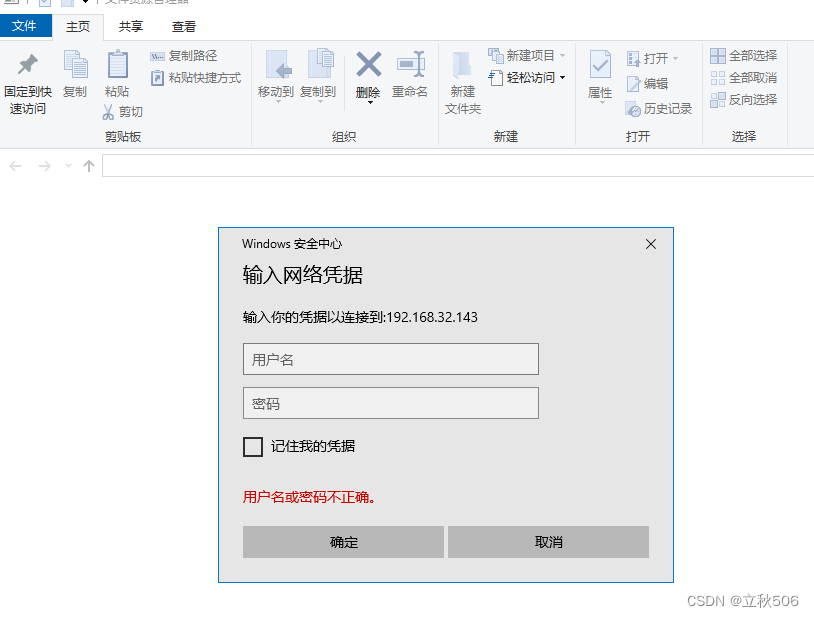

当我们开启相应的服务时可以看到是可以使用外部物理机直接进行访问的

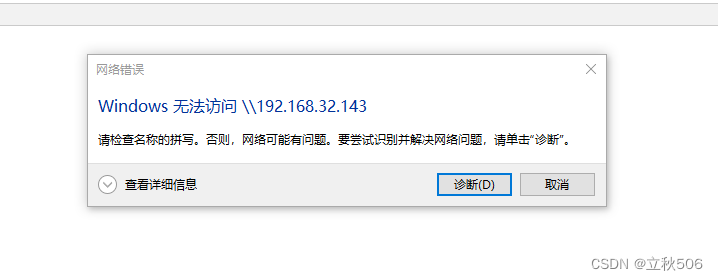

当我们选择关闭靶机内的服务后它将无法进行访问或显示访问超时

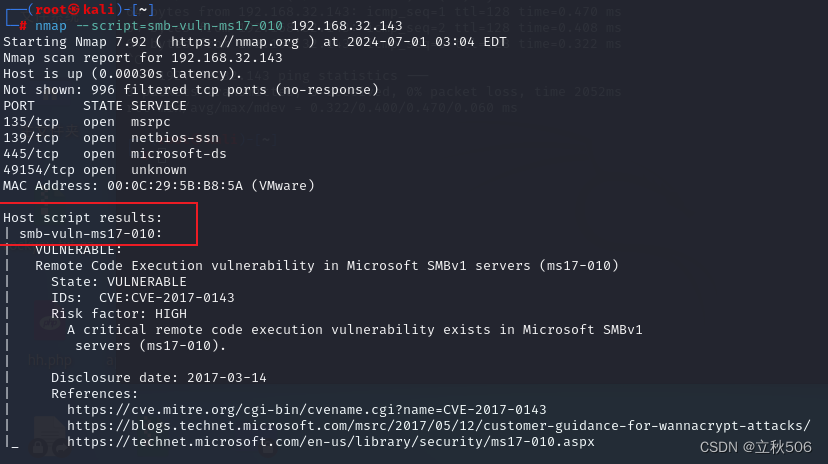

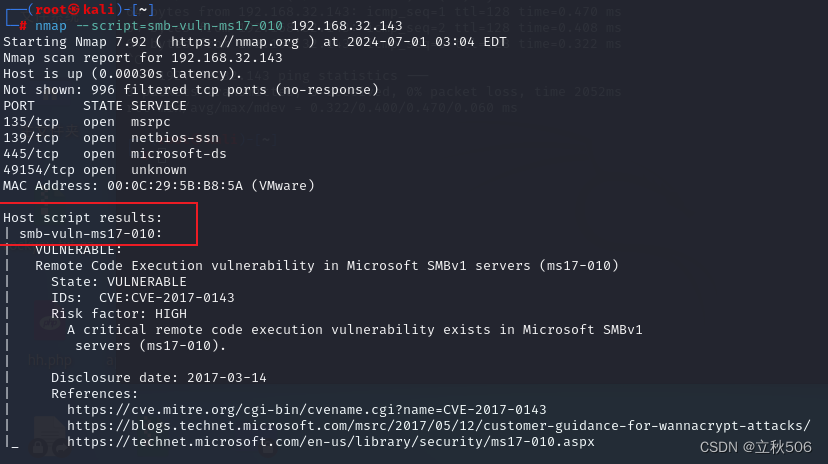

- 使用nmap检查靶机是否存在ms17-010漏洞(当靶机开启了文件和打印机共享服务):

上述是基于靶机已经开启了相应的服务,当靶机没有开启服务时则无法发现该漏洞

- 利用该漏洞对永恒之蓝实现

Wannacry漏洞复现

当我们开启相应的服务时可以看到是可以使用外部物理机直接进行访问的

当我们选择关闭靶机内的服务后它将无法进行访问或显示访问超时

上述是基于靶机已经开启了相应的服务,当靶机没有开启服务时则无法发现该漏洞

638

638

3460

3460

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?