Crypto(密码学)

1、Cipher

题目描述:

还能提示什么呢?公平的玩吧(密钥自己找)

Dncnoqqfliqrpgeklwmppu

注意:得到的 flag 请包上 flag{} 提交, flag{小写字母}

这道题提供给我们的密文,好像看不出来到底是什么密码,然后我们可以百度一下,搜索之后发现这道题有对应的工具可以使用,工具链接如下:

Playfair Cipher工具链接: link.

这道题的密码是Playfair密码,它是有向图替换密码。它使用一个表,其中省略了一个字母,并且这些字母以5x5网格排列。通常,将“ J ”从字母表中删除,而“ I ”在要编码的文本中代替它。

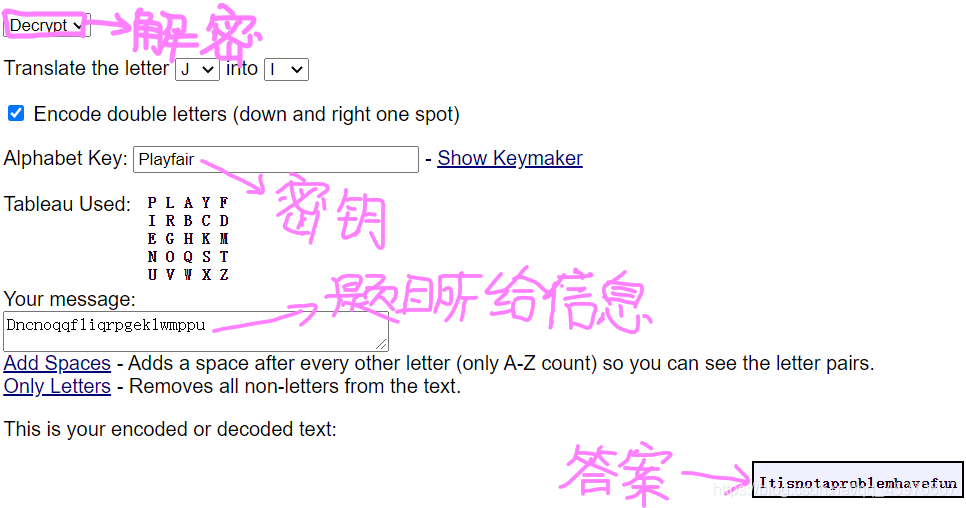

如下图,我们选择“ Decrypt(解密)”进行解题;上边关于Playfair密码的介绍说将“ J ”从字母表中删除,而“ I ”在要编码的文本中代替,所以,下边一行把“ J ”换成“ I ”;密钥为“ Playfair ”;再把题目所给密文填上,就解得最终的flag啦,最后不要忘了在提交的时候把结果变为小写字母噢。

2、密码学的心声

题目描述:

二战时期,某国军官与一个音乐家情妇相好,然而自从那时起,他屡战屡败,敌人似乎料事如神。他也有怀疑过他的情妇,但是他经过24小时观察他的情妇,发现她每天都只是作曲,然后弹奏给战地电台,为士

本文总结了两道CTF密码学题目,第一题涉及Playfair Cipher,通过解密工具和理解算法得出flag。第二题中,通过分析音乐乐谱的八进制ASCII码揭示隐藏信息,得出明文字符串。

本文总结了两道CTF密码学题目,第一题涉及Playfair Cipher,通过解密工具和理解算法得出flag。第二题中,通过分析音乐乐谱的八进制ASCII码揭示隐藏信息,得出明文字符串。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3564

3564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?