[BJDCTF2020]ZJCTF,不过如此(php双引号、伪协议、preg_replace)

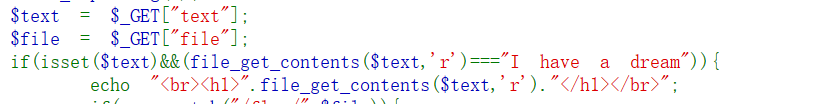

1.打开网站,审计,第一个if可以用php://input 或者 data://伪协议绕过,php伪协议分析可看php伪协议:

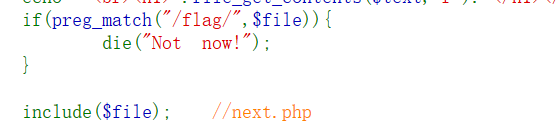

2.然后往下,提示next.php文件,这里可以用php://filter伪协议拿到它的源码:

3.payload:

http://90812d78-a226-4cdf-be8f-8baa9961fb89.node3.buuoj.cn/?text=php://input&file=php://filter/convert.base64-

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1850

1850

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?